Bezpieczeństwo systemów przemysłowych jest coraz większym problem, a brak znajomości praktyk, które pozwoliłyby je skutecznie chronić to jedno z zagrożeń.

Wstęp

Liczba urządzeń wykorzystujących jako standard komunikacji Ethernet rośnie w bardzo szybkim tempie. Wraz z rosnącą skalą zjawiska coraz częściej mówi się również o cyberbezpieczeństwie takich sieci. W domenie IIoT czy Przemysłu 4.0 można oczekiwać iż proces ten będzie w najbliższej przyszłości jeszcze coraz bardziej intensywny. Coraz większe zapotrzebowanie na dane skutkuje coraz większym wymaganiami w stosunku do przemysłowych systemów transmisji danych. Kilka lat temu temat bezpieczeństwa nie wydawał się zbyt istotny, szczególnie wśród automatyków. Bez wątpienia jednak świadomość tego typu zagrożeń w świecie przemysłu systematycznie rośnie, co owocuje coraz większym zapotrzebowanie na fachową wiedzę w tym obszarze. W zakresie systemów przemysłowych często za podstawę ich bezpieczeństwa uważa się odseparowanie od świata zewnętrznego. Niemniej status taki jest coraz trudniejszy do utrzymania. Wiąże się to oczywiście z coraz większą ilością urządzeń włączanych do sieci, potrzebą wzajemnej wymiany danych, również pomiędzy różnymi systemami, a także koniecznością ich podłączania do świata zewnętrznego. W wyniku tego systemy automatyki stają się są coraz bardziej podatne na zagrożenia ze strony cyberprzestępców przy jednoczesnym coraz większym zainteresowaniu tych drugich tego typu infrastrukturą. Wskazując fakt zagrożeń pochodzących ze „świata zewnętrznego” nie można pomijać również tych pochodzących z „wewnątrz”. Często te drugie w odniesieniu do systemów automatyki są większym zagrożeniem. Obszar związany z cyberbezpieczeństwem jest tematyką niezwykle szeroką, w dalszej części skupimy się szerzej na możliwościach zabezpieczenia systemów przemysłowych i dostępnych standardów bezpieczeństwa z tym związanych.

Standard IEC 62443

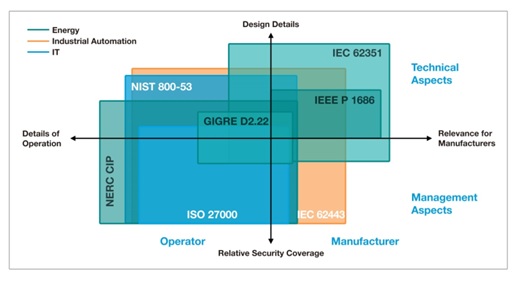

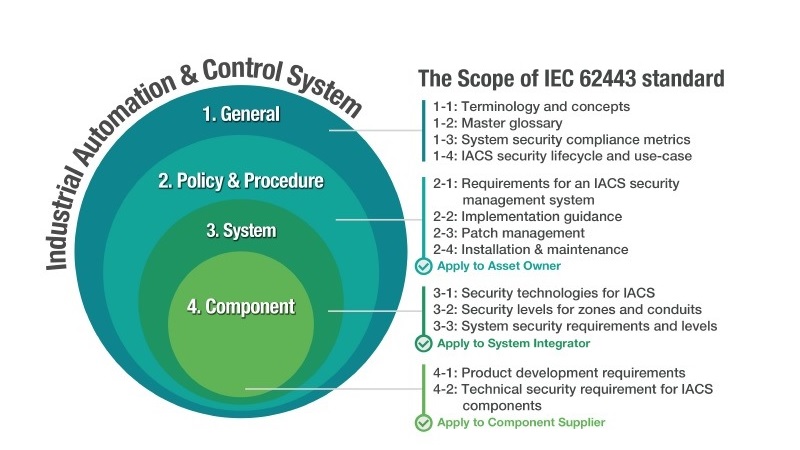

Obecnie mamy do dyspozycji szereg norm i wytycznych mówiących o bezpieczeństwie systemów przemysłowych. Jedne z nich są bardziej precyzyjne, jedne podchodzą do problemu bardziej ogólnie. Niektóre skupiają się tylko na hardware, inne na software, a kolejne opisują oba obszary bardziej kompleksowo wskazując użytkownikom jak budować bezpieczne aplikacje. Jedne z najpopularniejszych to NIST 800-53, NERC CIP dla energetyki czy IEC 62443 znany też jako ISA 99 (rys.1).

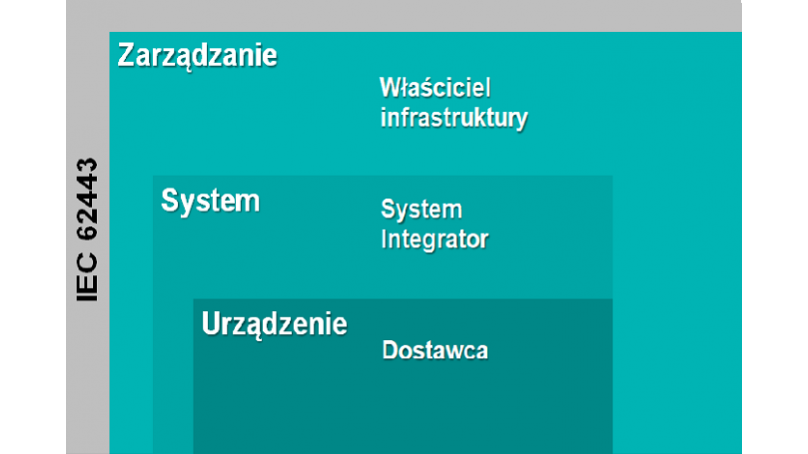

Szczególnie ostatni z nich ma szansę stać się wiodącym standardem. Głównym powodem jest tu kompleksowość podejścia do problemu. W wielu przypadkach właściciele systemów w kwestiach ich bezpieczeństwa musieli polegać na opinii wykonawców. Dzięki IEC 62443 sytuacja ulega zmianie. Standard ten wskazuje szczegółowo jakie wymagania powinien spełniać zarówna dostawca komponentów, dostawca systemu jak również jego finalny właściciel (rys. 2). Dzięki temu zarówno wykonawcy systemów jak i ich właściciele mogą precyzyjnie określać jakie parametry powinny zostać spełnione tak aby cały system mógł być uważany za bezpieczny.

W myśl zasady iż system jest tak bezpieczny jak jago najsłabsze ogniwo, producenci poszczególnych komponentów mają coraz większy wpływ na bezpieczeństwo całych aplikacji. Ich rolą jest zapewnienie takich możliwości konfiguracyjnych i funkcjonalnych w swoich produktach, aby zapewnienie bezpieczeństwa nie było problemem. Jak to robić? W części standardu określonej jako IEC 62443-4-2 znajdują się m.in. wytyczne dla dostawców komponentów. Chodzi tu m.in. o wymagania w zakresie identyfikacji i uwierzytelniania użytkowników, integralności i poufności danych, tworzenie kopii zapasowych. Bardziej precyzyjnie, standard zawiera 7 zasadniczych zagrożeń na które należy zwrócić uwagę mówiąc o bezpieczeństwie urządzeń, w tym również urządzeń sieciowych. Poniżej zostały one wypunktowane wraz przykładowymi mechanizmami i funkcjami jakie można zastosować celem ich wyeliminowania:

- Brak kontroli identyfikacji i autentykacji – zarządzenia kontami i hasłami indywidualnie dla każdego użytkownika

- Brak kontroli dostępu – automatyczne wylogowanie i blokada dostępu do urządzenia

- Brak integralności danych – kontrola integralności plików konfiguracji, aktualizacji oprogramowania

- Brak poufności danych – wykorzystywanie „bezpiecznych połączeń” (SSL/SSH)

- Brak restrykcji dla przepływu danych – stosowanie takich mechanizmów jak listy kontroli dostępu w przełącznikach sieciowych (tzw. ACL), kontrola dostępu do nich przez definiowane listy IP

- Brak szybkiej reakcji na zdarzenia – budowane logów zdarzeń w oparciu o śledzenie działań dokonywanych przez konkretnych użytkowników

- Ograniczona dostępność zasobów sieciowych – ograniczenia liczby zalogowanych użytkowników, wyłączenie nieszyfrowanych bądź niewykorzystywanych interfejsów

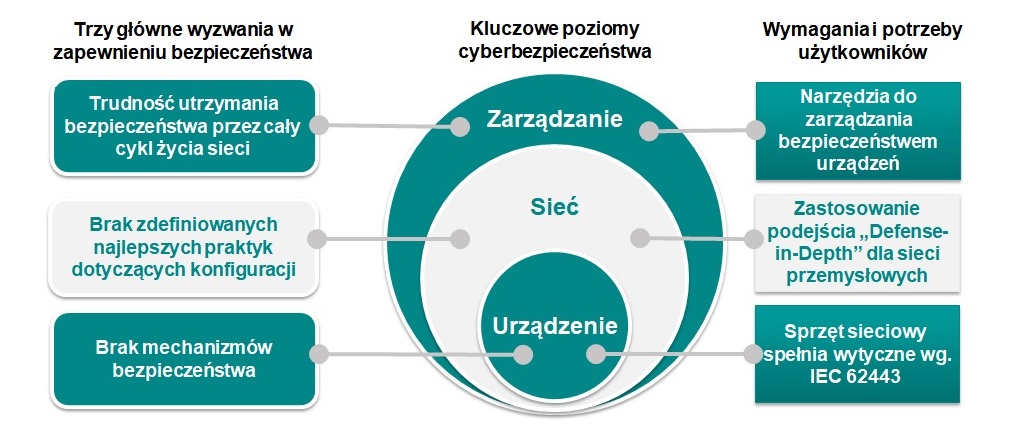

Oczywiście są tu jedynie wskazane elementy związane z bezpieczeństwem samych urządzeń sieciowych. Brak takich funkcjonalności może być istotnym problemem, niemniej samo ich posiadanie nie gwarantuje powodzenia. Aby móc je w pełni wykorzystać konieczne jest wejście o poziom wyżej, na poziom całej sieci komunikacyjnej. Mogą się tu pojawić takie aspekty jak brak zdefiniowanych tzw. dobrych praktyk i wytycznych w zakresie stosowanych mechanizmów bezpieczeństwa i konfiguracji sieci. Skutkuje to choćby stosowaniem tych samych haseł, łączeniem obszaru IT z OT bez zabezpieczeń czy zdalny dostęp do obiektów w celach serwisowych. Z tego względu kluczowe jest określenie zasad, zarówno w obszarze konfiguracji urządzeń sieciowych, zasad segmentacji sieci poprzez tzw. VLANy, tworzenie stref i komórek oraz reguł ich wzajemnych interakcji poprzez wykorzystanie dedykowanych firewalli. Istotnym aspektem jest również utrzymanie bezpieczeństwa systemu w całym cyklu jego życia. Nie jest to rzecz prosta, szczególnie jeśli za jego utrzymanie odpowiedzialny jest liczny personel i nierzadko firmy zewnętrzne. Często można spotkać się z sytuacją iż z zbiegiem czasu poziom zabezpieczeń znacząco maleje, począwszy od bieżących zmian w konfiguracji sprzętu, na braku aktualizacji oprogramowania kończąc. W tym zakresie warto posiadać narzędzia, który cały ten proces mogą ułatwić i usprawnić oraz pozwolą na utrzymanie oczekiwanego poziomu bezpieczeństwa.

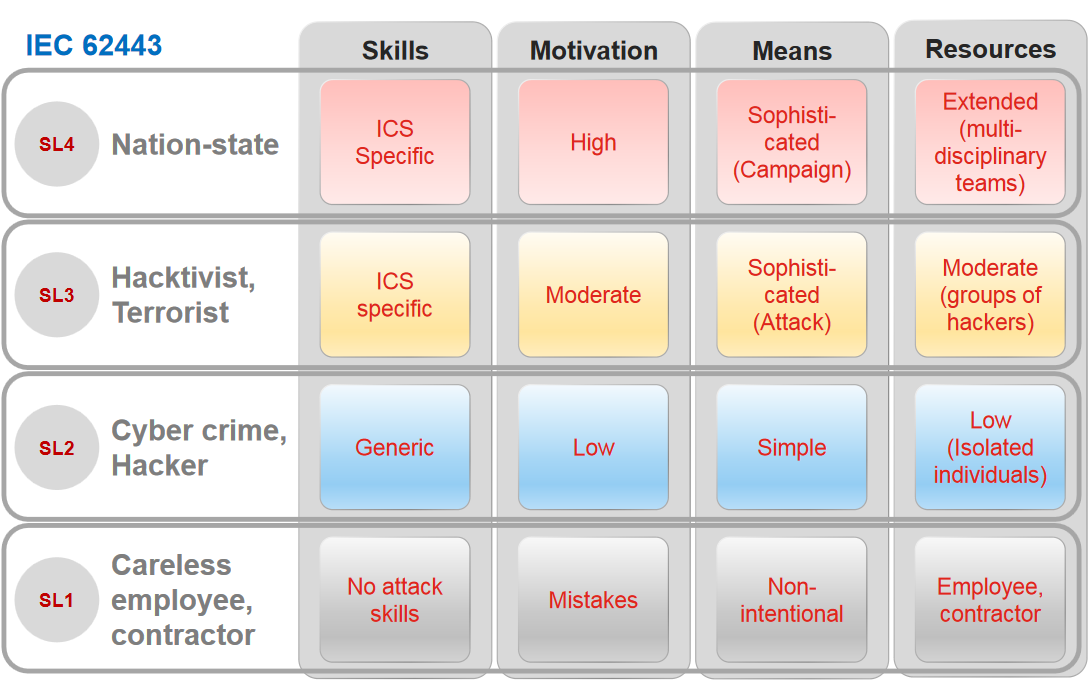

Standard IEC 62443 definiuje cztery poziomy bezpieczeństwa. Poziom 2 jest podstawowym wymaganiem dla systemów przemysłowych. Dotyczy ona zagrożeń doświadczanych najczęściej, czyli stwarzanych przez hakerów oraz tych pochodzących z „wewnątrz”. Poziom 1 to ochrona przed przypadkowym nieautoryzowanym dostępem do sieci, a poziomy 3 i 4 odnoszą się do ataków, które wykorzystują bardzo specjalistycznie umiejętności i narzędzia. Jak widać standard jest bardzo złożony, składa się z wielu części oraz uwzględnia interesy wszystkich jednostek mających wpływ na cykl życia całej aplikacji.

Przyjęcie podejścia bazującego na najlepszych praktykach w zakresie ochrony infrastruktury przemysłowej daje właścicielom tego typu obiektów największą szansę na skuteczną ochronę przed zagrożeniami. Taką ideę propaguje opisywany standard IEC 62443. Na jego korzyść przemawia również fakt, iż jest on pozytywnie zaaPrzyjęcie probowany i wdrażany przez największych graczy w branży czyli firmy takie jak Siemens, ABB, Yokogawa, Honeywell, Rockwell.

Implementacja IEC 62443 w przełącznikach Moxa

Firma Moxa, wraz wieloma ekspertami z dziedziny cyberbezpieczeństwa przemysłowego jest zdania iż najlepszą drogą i początkiem do zapewnienia bezpieczeństwa sieci przemysłowych jest zapewnienia oczekiwanego poziomu bezpieczeństwa przez urządzenia które je tworzą, czyli przez switche przemysłowe. W odpowiedzi na tego typu oczekiwania Moxa przygotowała specjalną aktualizacje oprogramowania swoich przełączników, tzw. „Turbo Pack 3”. Zapewnia ona pełną zgodność z wymaganiami wskazanymi w IEC 62443-4-2 (poziom 2). W aktualizacji można znaleźć wszystkie funkcjonalności i mechanizmy, wymienione uprzednio jako istotne dla ochrony przed siedmioma zasadniczymi zagrożeniami dotyczącymi sieci przemysłowych. Oczywiście nie jest to wszystko, aktualizacja wybiega mocno ponad te wymagania i zapewnia szereg dodatkowych funkcjonalności, które mają na celu zapewnienie większej ochrony. Są to choćby autentykacja przez zewnętrzne serwery RADIUS, kontrola adresów MAC na portach, przyjazny interfejs użytkownika. Na dzień dzisiejszy zaawansowane funkcje bezpieczeństwa są dostępne w przełącznikach Moxy z serii EDS-500E, IKS-6700A, IKS-G6000A czy „rdzeniowych” ICS-7000A. Jednocześnie planowany jest dalszy intensywny rozwój w kierunku zapewnienia nowych mechanizmów i możliwości zapewnienia bezpieczeństwa sieci przemysłowych. Przykładem jest tu wyjście poza utarty schemat ograniczenia się do samych urządzeń. W ramach pakietu MXstudio, tj. narzędzi dedykowanych do monitorowania, diagnostyki oraz konfiguracji sieci opartych o sprzęt Moxa, zaimplementowany został tzw. „security view”. Jego użycie pozwala na szybkie kontrolowanie statusów oraz poziomu bezpieczeństwa użytkowanych urządzeń Moxa. Parametry bieżących konfiguracji są konfrontowane z wymaganiami określonymi przez standard IEC 62443, co w czytelny sposób daje informacje o poziomie zabezpieczenia użytkowanych urządzeń sieciowych. Z punktu widzenia właścicieli systemów oraz działań jakie sugeruje im standard IEC 62443 w zakresie utrzymania wysokiego bezpieczeństwa systemów w całym cyklu ich życia, możliwość taka jest nieoceniona. Takie podejście zapewnia dostępność dedykowanych mechanizmów i narzędzi zarówno na poziomie urządzeń, konfiguracji sieci jak i jej utrzymania (rys. 4).

Podsumowanie

W kontekście systemów przemysłowych ich cyberbezpieczeństwo będzie odgrywać coraz większą rolę. Poszukując dróg jakimi można podążać w zakresie realizacji polityk bezpieczeństwa warto zwrócić uwagę na standard IEC 62443, który poprzez swoje kompleksowe podejście do problemu ma szansę stać się wiodącą normą w tym zakresie. Wskazuje on konkretnie jakie wymagania powinni spełniać użytkownicy systemów, ich wykonawcy oraz dostawcy poszczególnych komponentów. Istotne jest iż dwie pierwsze grupy mogą w jasny i precyzyjny sposób wymagać od dostawców komponentów spełnienia konkretnych parametrów, które finalnie pozwolą zagwarantować bezpieczeństwo całego systemu. Bez wątpienia jeśli wytyczne standardu są wdrożone, znacząco ogranicza to ryzyko dokonania skutecznego ataku. Fakt ten świetnie rozumie Moxa, która z powodzeniem w o swoich urządzeń implementuje wytyczne stawiane przez standard IEC 62443.

Skontaktuj się ze specjalistą Elmark

Masz pytania? Potrzebujesz porady? Zadzwoń lub napisz do nas!