Dwuportowy Gigabitowy przemysłowy LAN firewall

Koszyk

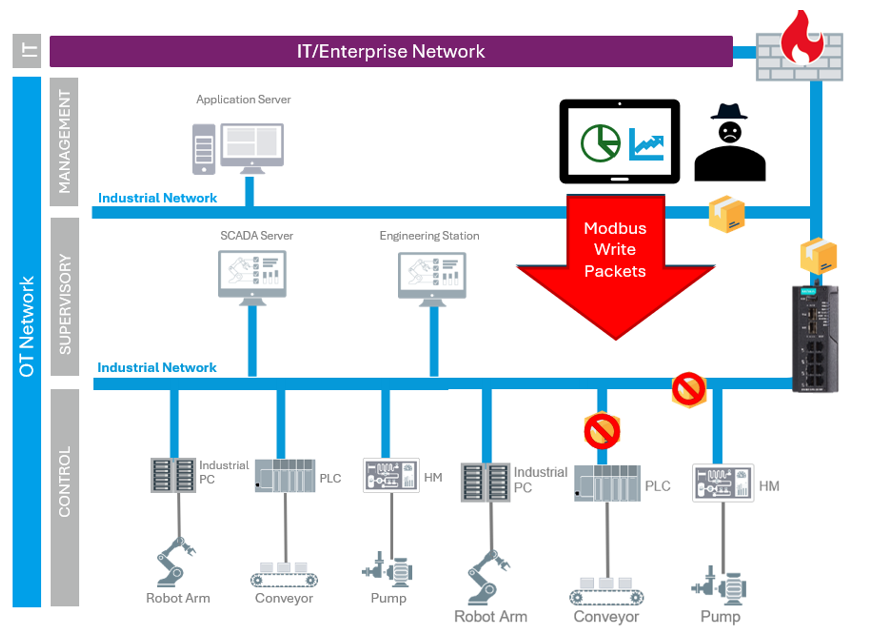

Rozwój cyfryzacji w przemyśle zwiększa skalę zagrożeń i otwiera nowe wektory ataku, przez co dotychczasowe zabezpieczenia przestają spełniać swoje zadanie. Protokoły przemysłowe, takie jak Modbus TCP, nie posiadają wbudowanych mechanizmów bezpieczeństwa, co czyni je podatnymi na manipulacje. Deep Packet Inspection (DPI) pozwala analizować zawartość pakietów aż do poziomu komend protokołu i ich zawartości, umożliwiając precyzyjne filtrowanie ruchu w sieci przemysłowej. W artykule omawiamy, czym jest DPI oraz pokazujemy jego działanie na przykładzie routera EDR-G9010 firmy Moxa.

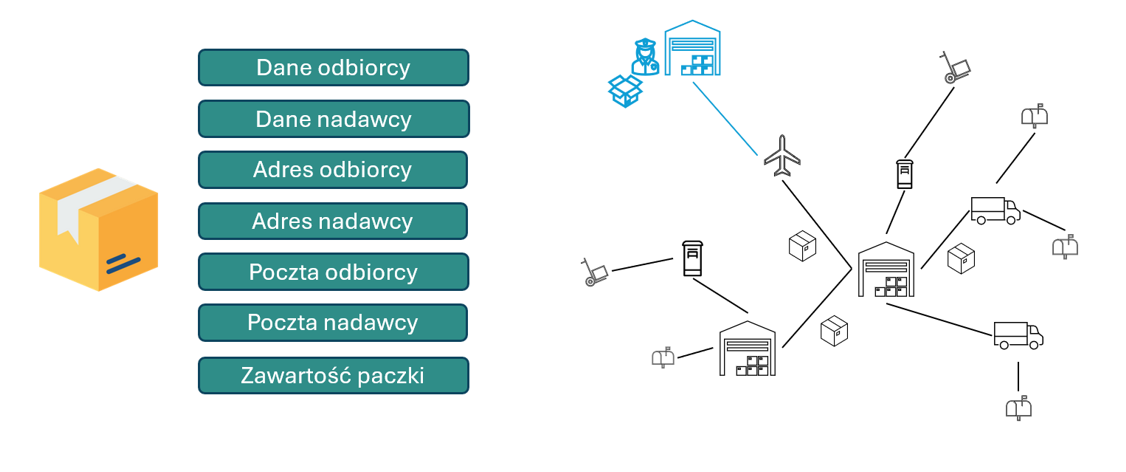

Inspekcja pakietów to proces analizowania danych przesyłanych w sieci. Aby lepiej zrozumieć jego istotę, warto sięgnąć po analogię z życia codziennego. Wyobraźmy sobie tradycyjną przesyłkę pocztową. Zanim paczka dotrze do adresata, musi przejść przez szereg punktów pośrednich sortownie, kontrole graniczne, a czasem także służby bezpieczeństwa. Każdy z tych etapów wymaga podstawowych informacji na etykiecie: adresu odbiorcy, nadawcy, kodu pocztowego, a często również rodzaju zawartości. Bez tych danych przesyłka nie może zostać poprawnie obsłużona ani dostarczona.

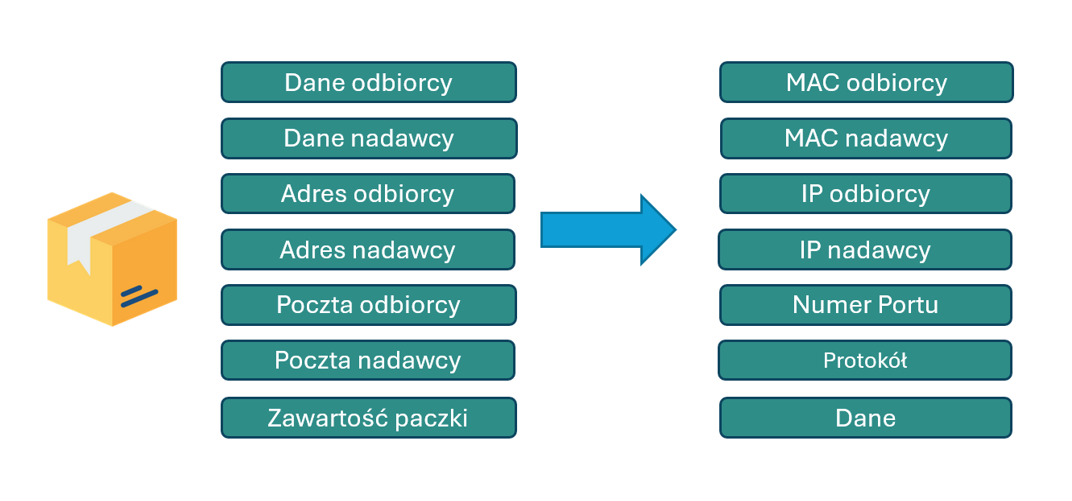

Podobnie działa komunikacja w sieciach komputerowych. Każdy pakiet danych, czyli cyfrowy odpowiednik pocztowej paczki niesie ze sobą zestaw informacji technicznych znanych jako nagłówki. To one pozwalają urządzeniom sieciowym, takim jak routery, przełączniki czy firewalle, określić skąd pakiet pochodzi, dokąd zmierza, jakim protokołem został przesłany i na jaki port powinien trafić.

To właśnie na podstawie tych informacji urządzenia sieciowe podejmują decyzje o dalszym losie pakietu czy powinien być przekazany dalej, zatrzymany, czy może zablokowany. W skrócie nagłówki pełnią taką samą funkcję, jak adres na paczce umożliwiają bezpieczne i poprawne doręczenie danych do właściwego odbiorcy. Jednak podobnie jak w świecie logistyki, czasem sama etykieta nie wystarczy, by mieć pewność, że zawartość paczki nie niesie zagrożenia.

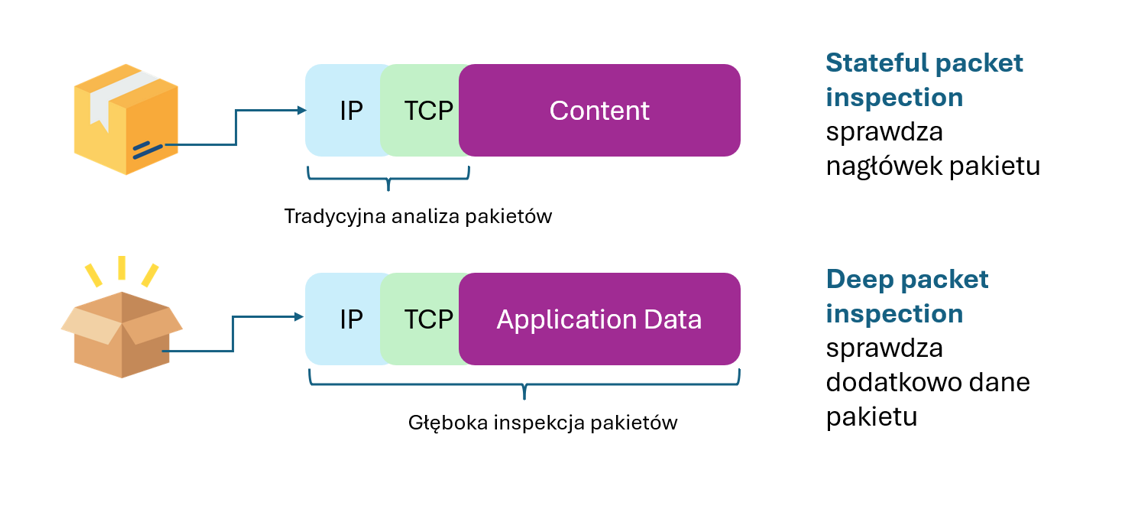

Inspekcja pakietów nie zawsze wygląda tak samo, jej skuteczność zależy od tego, jak szczegółowo analizowany jest ruch sieciowy. Tak jak w przypadku kontroli bezpieczeństwa na lotnisku, możemy mieć do czynienia z pobieżnym sprawdzeniem dokumentów, jak i pełnym skanem bagażu. W sieciach komputerowych podejście do analizy pakietów również może przyjmować różne formy

Podstawowa forma inspekcji polega na sprawdzaniu wyłącznie nagłówków pakietów, czyli tych informacji, które są widoczne na „powierzchni”. Urządzenie sieciowe analizuje, skąd pakiet przyszedł, dokąd zmierza, jakiego protokołu używa i z jakiego korzysta portu. To wystarcza do realizacji prostych reguł zapory sieciowej. Dzięki takiej weryfikacji można zablokować cały ruch przychodzący na dany port lub z konkretnego adresu IP. Taka analiza, choć szybka i mało zasobożerna, nie daje jednak żadnych informacji o tym, co dokładnie znajduje się w środku pakietu.

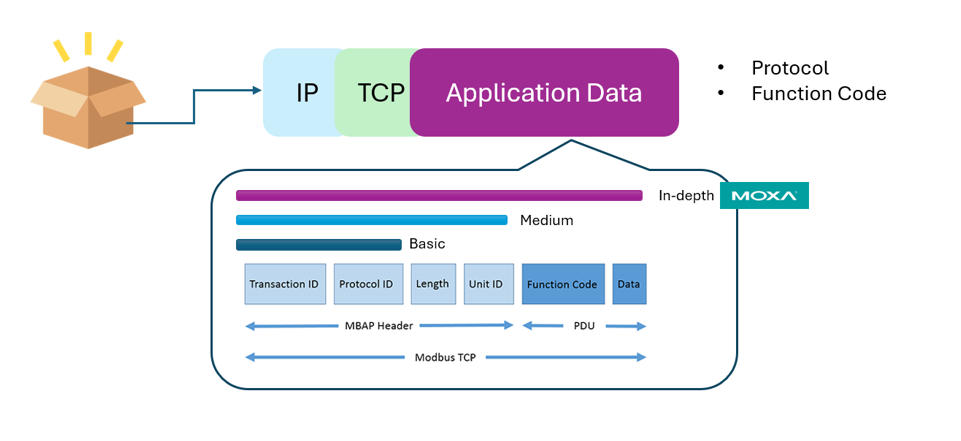

Podstawowa forma inspekcji polega na sprawdzaniu wyłącznie nagłówków pakietów, czyli tych informacji, które są widoczne na „powierzchni”. Urządzenie sieciowe analizuje, skąd pakiet przyszedł, dokąd zmierza, jakiego protokołu używa i z jakiego korzysta portu. To wystarcza do realizacji prostych reguł zapory sieciowej. Dzięki takiej weryfikacji można zablokować cały ruch przychodzący na dany port lub z konkretnego adresu IP. Taka analiza, choć szybka i mało zasobożerna, nie daje jednak żadnych informacji o tym, co dokładnie znajduje się w środku pakietu. Najbardziej skuteczną formą analizy jest głęboka inspekcja pakietów, czyli Deep Packet Inspection (DPI). W tym przypadku urządzenie sieciowe zagląda do wnętrza pakietu. Nie interesują go już tylko nagłówki, ale przede wszystkim zawartość warstwy aplikacyjnej. Dzięki temu możliwe jest np. zidentyfikowanie konkretnej komendy protokołów (np. Modbus), sprawdzenie, czy dane polecenie to odczyt, czy zapis, i na tej podstawie podjęcie decyzji, czy pakiet powinien zostać przepuszczony, czy zatrzymany.

Najbardziej skuteczną formą analizy jest głęboka inspekcja pakietów, czyli Deep Packet Inspection (DPI). W tym przypadku urządzenie sieciowe zagląda do wnętrza pakietu. Nie interesują go już tylko nagłówki, ale przede wszystkim zawartość warstwy aplikacyjnej. Dzięki temu możliwe jest np. zidentyfikowanie konkretnej komendy protokołów (np. Modbus), sprawdzenie, czy dane polecenie to odczyt, czy zapis, i na tej podstawie podjęcie decyzji, czy pakiet powinien zostać przepuszczony, czy zatrzymany.

Protokoły przemysłowe, takie jak Modbus TCP, DNP3 czy IEC 104, powstały w czasach, gdy bezpieczeństwo nie było priorytetem. Nie oferują one szyfrowania, uwierzytelniania ani kontroli dostępu. To sprawia, że każdy, kto podsłucha ruch sieciowy nawet przy pomocy darmowych narzędzi jak Wireshark, może przeanalizować strukturę pakietów i wygenerować złośliwe komunikaty ingerujące w proces technologiczny, np. wysyłając nieautoryzowaną komendę „write” do sterownika lub odpowiadając na polecenie „read” zmanipulowanymi danymi.

Tradycyjne firewalle nie są w stanie tego rozpoznać, analizują jedynie nagłówki pakietów (adresy IP, porty), bez zaglądania do ich zawartości. Deep Packet Inspection (DPI) działa inaczej. Analizuje dane aż do warstwy aplikacji, dzięki czemu potrafi rozróżniać konkretne funkcje protokołu i filtrować ruch na tej podstawie. To pozwala chronić kluczowe urządzenia przed przypadkową lub celową ingerencją.

Tradycyjne firewalle nie są w stanie tego rozpoznać, analizują jedynie nagłówki pakietów (adresy IP, porty), bez zaglądania do ich zawartości. Deep Packet Inspection (DPI) działa inaczej. Analizuje dane aż do warstwy aplikacji, dzięki czemu potrafi rozróżniać konkretne funkcje protokołu i filtrować ruch na tej podstawie. To pozwala chronić kluczowe urządzenia przed przypadkową lub celową ingerencją.

Warto jednak pamiętać o jednym istotnym ograniczeniu. DPI nie działa na komunikacji szyfrowanej. Jeśli używany jest nowoczesny protokół z szyfrowaniem i podpisywaniem danych, jak DNPSec, DPI nie będzie w stanie zajrzeć do jego zawartości i przeanalizować przesyłanych instrukcji. Z tego względu DPI znajduje zastosowanie w tych segmentach sieci OT, gdzie ruch odbywa się w formacie jawnym, czyli w zdecydowanej większości starszych systemów sterowania, które nadal dominują w przemyśle. Tam, gdzie nie da się wdrożyć szyfrowania, DPI pozostaje kluczowym mechanizmem kontroli dostępu i detekcji potencjalnie szkodliwych działań.

W zarządzaniu ruchem sieciowym stosuje się dwa podstawowe podejścia do tworzenia reguł bezpieczeństwa: czarna lista (blacklist) i biała lista (whitelist). Każde z nich niesie ze sobą inne konsekwencje zarówno dla poziomu ochrony, jak i dla utrzymania systemu.

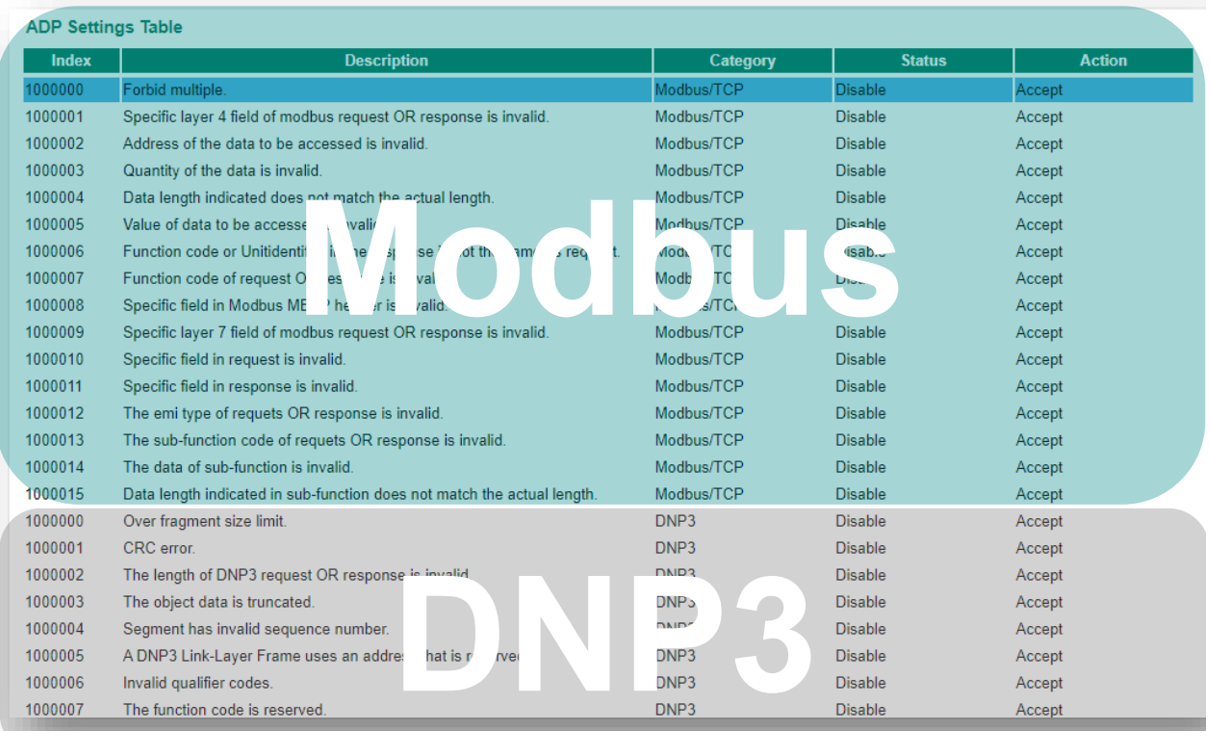

Nawet precyzyjne reguły DPI oparte na białych listach mogą nie wystarczyć, gdy atak ma postać subtelnego, wcześniej nieznanego zachowania. Dlatego Moxa zastosowała dodatkowy mechanizm Anomaly Detection & Protection, który działa równolegle z klasycznym DPI.

To rozwiązanie opiera się na sygnaturach zachowań odbiegających od normy dla konkretnego protokołu OT, takich jak Modbus TCP czy DNP3. W przeciwieństwie do reguł opartych na stałych parametrach (adres, funkcja, typ komendy), mechanizm anomalii obserwuje całościowy kontekst komunikacji. W praktyce polega to na wykrywaniu odchyleń w komunikacji charakterystycznych dla znanych podatności, anomali i błędów protokołów.

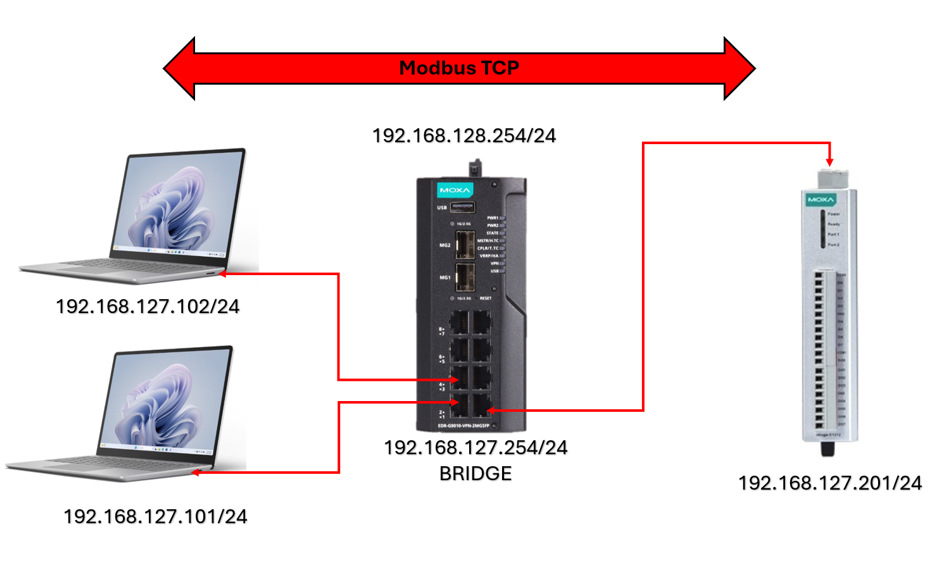

Aby zobrazować praktyczne działanie funkcji DPI w EDR-G9010, rozważmy prosty scenariusz testowy z wykorzystaniem protokołu Modbus TCP oraz środowiska Node-RED jako systemu SCADA.

W naszym przykładzie w sieci przemysłowej znajdują się dwa komputery. Oba uruchamiają aplikację Node-RED i komunikują się z modułem wejść i wyjść ioLogik E1212 za pomocą Modbus TCP. Komputer o adresie IP zakończonym na .101 pełni rolę autoryzowanego stanowiska inżynierskiego, natomiast komputer .102 pełni funkcję operatorską może monitorować dane, ale nie ma uprawnień do modyfikowania stanu urządzeń.

Na routerze EDR-G9010 konfigurowane są reguły DPI dla protokołu Modbus TCP, które realizują następującą logikę bezpieczeństwa:

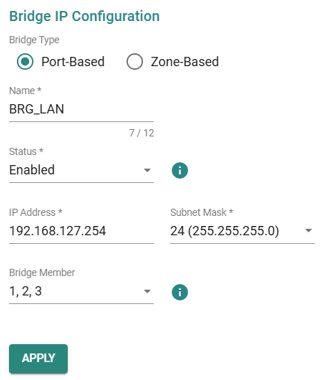

Aby DPI (Deep Packet Inspection) działało poprawnie, ruch sieciowy musi przechodzić przez urządzenie, które go analizuje. W przypadku, gdy urządzenia są w tej samej sieci LAN, komunikują się bezpośrednio, z pominięciem DPI. Żeby to obejść, tworzę bridge w zakładce Network Interfaces, dzięki czemu cały ruch będzie kierowany przez punkt kontroli i możliwy do analizy.

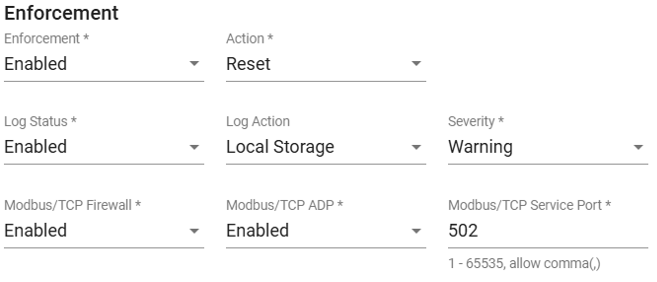

W kolejnym kroku należy skonfigurować egzekwowanie polityki bezpieczeństwa dla ruchu Modbus TCP (Firewall→ Advanced Protection→ Configuration). W tym celu włączamy funkcję Enforcement, która umożliwia aktywne stosowanie zdefiniowanych reguł bezpieczeństwa. Jako reakcję na naruszenia wybieramy opcję Reset, dostosowując się do podejścia białej listy. Aby zwiększyć ochronę ruchu Modbus TCP, włączymy opcję odpowiedzialną za DPI (Modbus/TCP Firewall) oraz za wykrywanie anomalii (Modbus/TCP ADP). Dodatkowo aktywujemy logowanie zdarzeń.

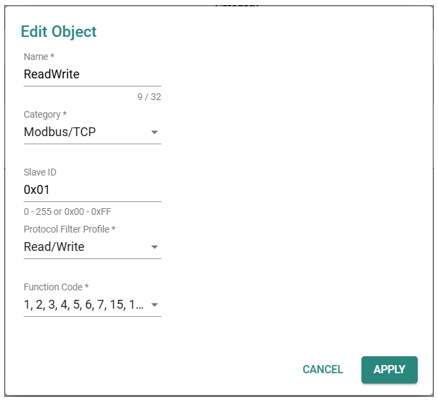

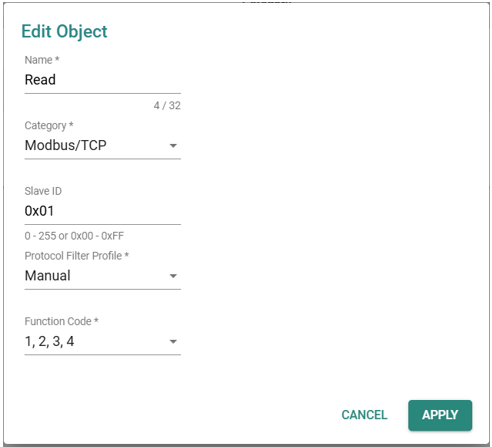

Następnie należy przejść do zakładki Protocol Filter Object, gdzie definiujemy obiekty protokołów, z których będą mogły korzystać urządzenia w naszej sieci. Obiekty te pozwalają w późniejszym etapie na precyzyjne określenie, jaki rodzaj komunikacji jest dozwolony dla konkretnych urządzeń. W naszym przypadki wystarczą dwa obiekty:

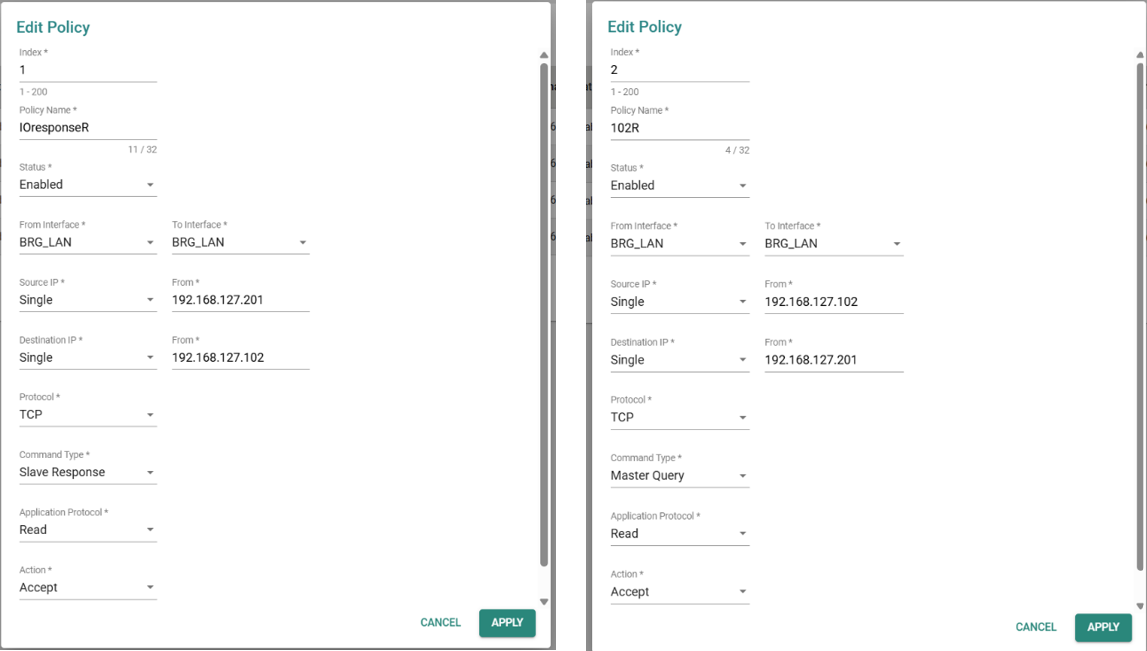

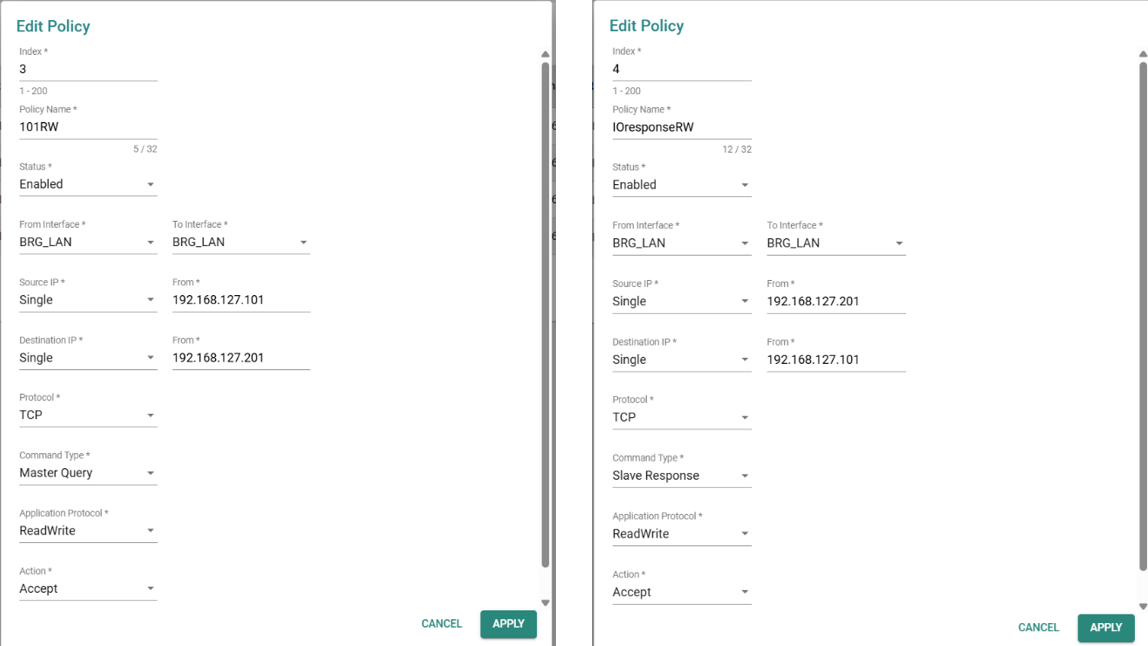

Ostatnim etapem konfiguracji jest utworzenie polityki filtrowania protokołu (Firewall → Advanced Protection → Protocol Filter Policy). Każda polityka powinna mieć unikalną nazwę oraz określone interfejsy sieciowe zgodnie z kierunkiem planowanej komunikacji. W ramach polityki należy również wskazać adresy IP urządzeń źródłowych i docelowych, określić typ polecenia, a także przypisać wcześniej zdefiniowany obiekt protokołu. W przypadku protokołu Modbus TCP istotne jest, aby utworzyć reguły w obu kierunkach zarówno dla żądania, jak i dla odpowiedzi.

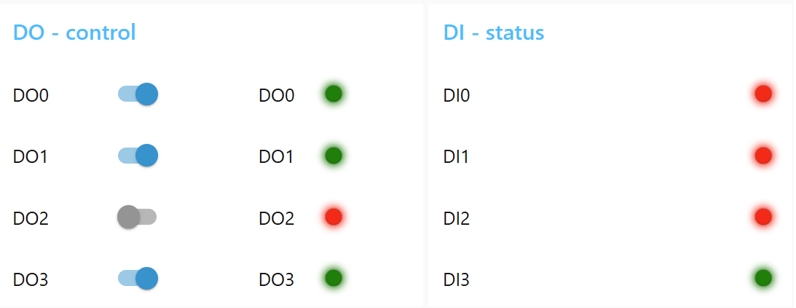

Testując naszą konfigurację z autoryzowanego stanowiska z adresem 192.168.127.101 mamy pełną kontrolę oraz opcje monitorowania.

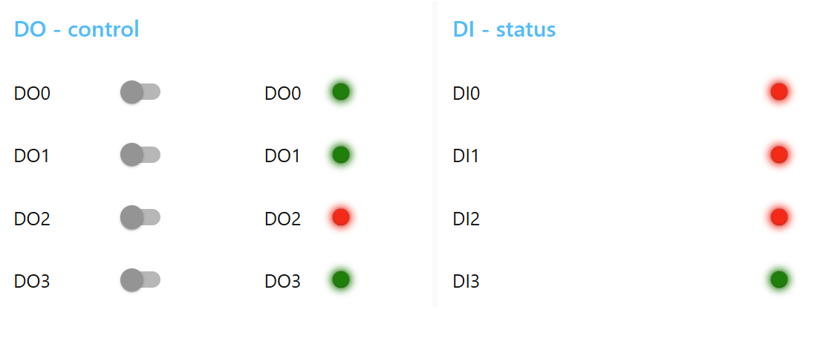

Natomiast z poziomu stacji operatorskiej 192.168.127.102 dostępny jest jedynie wgląd do wejść i wyjść, bez możliwości wpływania na ich działanie. Dodatkowo każda próba przesterowania wyjść zostanie zablokowana oraz odnotowania w naszym routerze.

Natomiast z poziomu stacji operatorskiej 192.168.127.102 dostępny jest jedynie wgląd do wejść i wyjść, bez możliwości wpływania na ich działanie. Dodatkowo każda próba przesterowania wyjść zostanie zablokowana oraz odnotowania w naszym routerze.

Moxa udostępnia funkcję DPI w kilku modelach swoich urządzeń, umożliwiając dopasowanie rozwiązania do skali i wymagań sieci OT. W przypadku łączności komórkowej najlepszym wyborem będą urządzenia z serii OnCell (G4302, G4308), które zapewniają stabilne połączenie LTE i umożliwiają łatwą integrację zdalnych lokalizacji. Z kolei przy routerach z rodziny EDR (G9010, G9004, 8010) kluczowym kryterium staje się wydajność. Decydujące znaczenie ma tu obsługa połączeń gigabitowych oraz liczba dostępnych portów.

Masz pytania? Potrzebujesz porady? Zadzwoń lub napisz do nas!