Polecane

2-portowy NAT-box (Network Address Translation)

Koszyk

Częstym problemem, który występuje w sieciach przemysłowych jest dobranie odpowiedniej adresacji urządzeń. Zdarza się, że na obiekcie znajdują się osobne podsieci o takiej samej adresacji, a w obrębie przemysłowej sieci LAN wyodrębnione są podsieci, w których znajdują się urządzenia o tych samych adresach IP – występuje tutaj tzw. duplikacja adresów IP. Coraz częściej dochodzi do sytuacji, gdzie wymagana jest możliwość pobierania informacji lub realizacji dostępu do urządzeń, które znajdują się w tych podsieciach. Pytanie brzmi, w jaki sposób skonfigurować nasz router, aby urządzenia wzajemnie nie powodowały problemów. Z pomocą przychodzi NAT.

Zanim przejdziemy do NAT, kilka słów w ramach przypomnienia o sieciach LAN, WAN i sposobach tworzenia podsieci z użyciem maski.

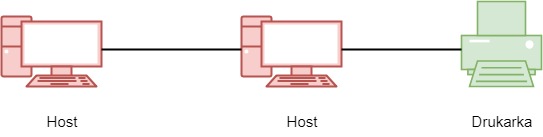

Z definicji sieć komputerowa to połączenie minimum dwóch urządzeń sieciowych (np. komputer, drukarka), które mogą wymieniać między sobą informacje. Na poniższym rysunku przedstawiona została topologia prostej sieci, składającej się z dwóch komputerów, które mogą wymieniać ze sobą pliki, a nawet do jednego hosta podłączona jest drukarka. Urządzenia „rozmawiają” ze sobą z użyciem języka binarnego składającego się z ogromnej ilości zer i jedynek, aby dokładnie określić, co dane urządzenie chce „powiedzieć”.

Rys. 1: Topologia prostej sieci internetowej

Infrastruktura można znacznie różnić się pod względem: wielkości zajętego obszaru, liczby połączonych użytkowników, rodzaju dostępnych usług itp.

Dwa najbardziej popularne typy infrastruktury sieciowej to sieci LAN i WAN.

LAN – (od ang. Local Area Network) to infrastruktura sieciowa zapewniająca dostęp użytkownikom

i urządzeniom końcowym znajdującym się na małym obszarze geograficznym. W typowych środowiskach przemysłowych, warto umieścić w jednej sieci LAN grupy urządzeń, które znajdują się w tym samym obszarze, np. oddzielna sieć LAN dla sterowników PLC i paneli HMI, oddzielna dla robotów przemysłowych, które mogą znajdować się w innym pomieszczeniu itd. Tego typu segmentację można osiągnąć dzieląc sieć na podsieci. Podsieci zmniejszają ogólny ruch sieciowy i poprawiają wydajność sieci. Umożliwiają także administratorowi zaimplementowanie zasad zabezpieczeń np. które podsieci mogą się ze sobą komunikować. Istnieją różne sposoby wykorzystania podsieci do zarządzania urządzeniami sieciowymi. Administratorzy sieci mogą grupować urządzenia i usługi w podsieciach według różnych kryteriów. Najczęściej są to:

Tworzenie podsieci jest zdecydowanie bardziej złożonym zagadnieniem, ale na potrzeby tego postu wystarczy posiadać podstawową wiedzę na ten temat.

Główne cechy sieci LAN:

WAN – (od ang. Wide Area Network) to infrastruktura sieciowa zapewniająca dostęp do innych sieci na rozległym obszarze geograficznym. Sieci WAN są zazwyczaj zarządzane przez dostawców usług internetowych (ISP). Chcąc połączyć się zdalnie do sieci przemysłowej, np. aby monitorować działanie urządzeń, można użyć sieci WAN. Jednak bezpieczniejszym rozwiązaniem w takich sytuacjach jest zastosowanie sieci VPN. Główne cechy sieci WAN:

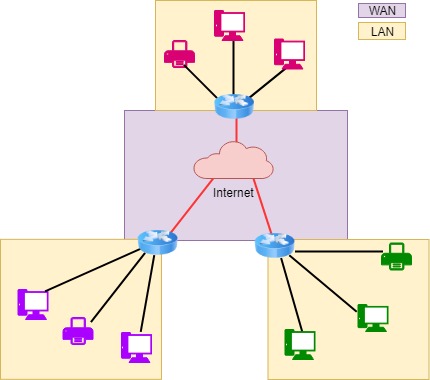

Na poniższym rysunku została przedstawiona przykładowa topologia sieci z podziałem na sieci LAN i WAN.

Rys. 2: Przykład topologii sieci WAN i LAN

Istnieje ograniczona ilość adresów IP. Nie ma wystarczającej liczby publicznych adresów IPv4, aby przypisać unikalny adres do każdego urządzenia podłączonego do Internetu. Sieci są zwykle implementowane przy użyciu prywatnych adresów IPv4. Te prywatne adresy nie mogą być kierowane przez Internet. Aby umożliwić urządzeniom z prywatnym adresem IPv4 dostęp do urządzeń i zasobów spoza sieci lokalnej, adres prywatny musi najpierw zostać przetłumaczony na adres publiczny.

NAT (z ang. Network Address Translation) zapewnia tłumaczenie adresów prywatnych na adresy publiczne. Dzięki temu urządzenie z prywatnym adresem IPv4 może uzyskiwać dostęp do zasobów spoza sieci prywatnej, takich jak te znajdujące się w Internecie. NAT, w połączeniu z prywatnymi adresami IPv4, okazał się metodą na zabezpieczenie się przez wykorzystaniem wszystkich dostępnych publicznych adresów IPv4. Pojedynczy, prywatny adres IPv4 może być współużytkowany przez setki, a nawet tysiące urządzeń, z których każdy jest skonfigurowany z unikalnym publicznym adresem IPv4. Bez NAT wyczerpanie przestrzeni adresowej IPv4 nastąpiłoby znacznie przed 2000 rokiem.

NAT najczęściej jest wykorzystywany w następujących sytuacjach:

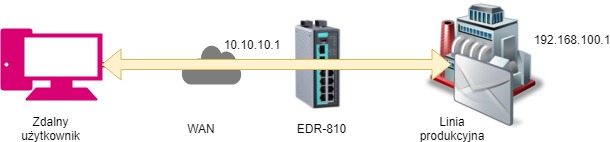

1-to-1 NAT – ten typ NAT pozwala na translację 1-do-1 pomiędzy lokalnym, a globalnym adresem IP. Statyczny NAT wymaga, aby dla każdego prywatnego adresu NAT posiadać jego publiczny odpowiednik. 1-to-1 NAT umożliwia dwukierunkową komunikację między urządzeniami.

Rys. 3: Schemat wykorzystania 1-to-1 NAT

N-to-1 NAT – ten typ NAT jest najczęściej wykorzystywany jeśli użytkownik chce ukryć wewnętrzny adres IP przed użytkownikami spoza sieci LAN. Tryb N-to-1 zastępuje źródłowy adres IP zewnętrznym adresem IP i dodaje logiczny numer portu, aby zidentyfikować połączenie tego wewnętrznego/zewnętrznego adresu IP. To funkcja jest również nazywana "translacją portu sieciowego" (NAPT) lub "maskowaniem IP".

Tryb N-to-1 zapewnia jednokierunkową komunikację z wewnętrznej/prywatnej sieci, z siecią zewnętrzną/zdalną. Użytkownik może zainicjować połączenie z sieci wewnętrznej do zewnętrznej, ale może nie być w stanie zainicjować połączenia z sieci zewnętrznej do sieci wewnętrznej.

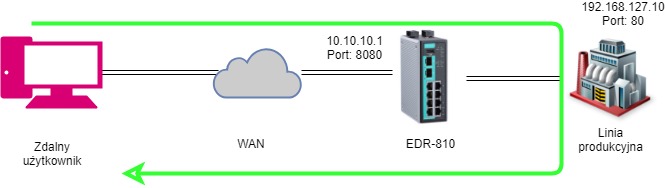

Port Forward NAT – Ten tryb działa podobnie do trybu N-to-1 NAT, ale dodatkowo do ramki danych dodawany jest numer portu urządzenia, który powinien otrzymać dane. Numer portu jest używany przez warstwę transportową w modelu OSI do identyfikacji lokalnego hosta. Port Forward pozwala na wykorzystanie warstwy transportowej do identyfikacji odpowiedniego hosta i pozwala zdefiniować (teoretycznie) do 65 000 hostów na jednym adresie IP.

Przykład zastosowania tego trybu został przedstawiony na rysunku 4. Urządzenie w sieci prywatnej posiada adres IP 192.168.127.10 z portem 80. Użytkownik może utworzyć regułę NAT na routerze, która zezwoli zdalnemu użytkownikowi z zewnętrznego adresu IP 10.10.10.1 i portu 8080 uzyskać dostęp do urządzenia w sieci prywatnej.

Funkcja Port Forward zapewnia jednokierunkową komunikację ze zdalnego, niezabezpieczonego obszaru (WAN) do sieci lokalnej (LAN). Użytkownik może zainicjować połączenie z sieci zewnętrznej do wewnętrznej, ale nie będzie w stanie zainicjować połączenia z sieci wewnętrznej do sieci zewnętrznej.

Rys. 4: Schemat wykorzystania Port Forward NAT

W tym wpisie opisano, w jaki sposób NAT jest używany w celu zmniejszenia wyczerpywania się przestrzeni adresowej IPv4. Protokół NAT dla protokołu IPv4 umożliwia administratorom sieci korzystanie z prywatnej przestrzeni adresowej, zapewniając jednocześnie łączność z Internetem przy użyciu pojedynczej lub ograniczonej liczby publicznych adresów.

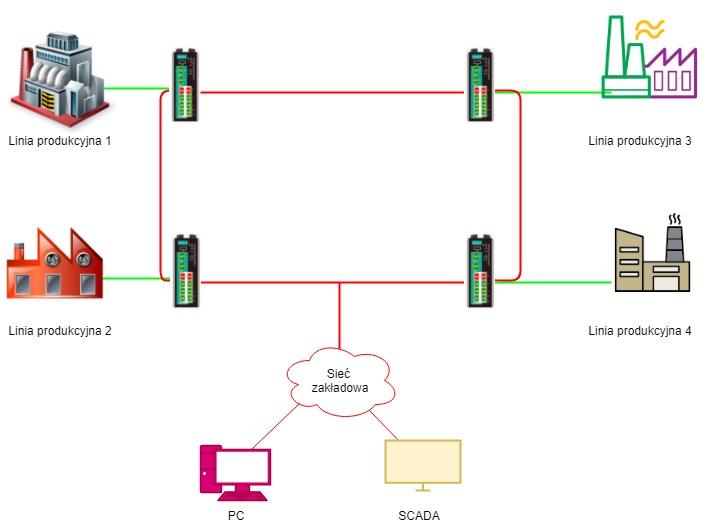

Rys. 5: Topologia wykorzystania NAT w sieci przemysłowej

Na rysunku 5 została przedstawiona topologia prostej sieci przemysłowej, którą można stworzyć

z wykorzystaniem 4 routerów EDR-810 i NAT. Każda linia produkcyjna może posiadać taką samą adresację. Wykorzystując NAT, można umożliwić bezproblemową zdalną komunikację i integrację z systemami SCADA. Ogólnie w zastosowaniach przemysłowych NAT najczęściej wykorzystywany jest w poniższych sytuacjach:

Kontynuacją do powyższego wpisu jest plik konfiguracyjny z omówieniem krok po kroku sposobów implementacji NAT na urządzeniach Moxa.

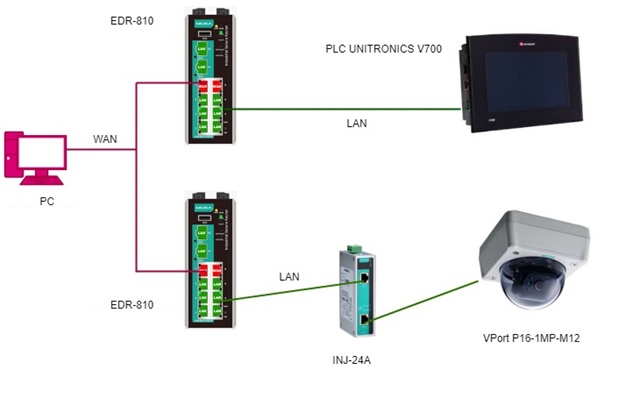

W rzeczywistych systemach przemysłowych, częstą praktyką jest zastosowanie takiej samej adresacji dla wielu różnych urządzeń. Jest to wygodne rozwiązanie, gdy na kilku urządzeniach chcemy wgrać tę samą konfigurację. Poniższa topologia przedstawia tego typu problem. Zdefiniowane są dwie „linie produkcyjne”, w jednej z nich umieszczony jest sterownik PLC, a w drugiej kamerka. Urządzenia posiadają taką samą adresację. Z wykorzystaniem routera EDR-810 można oddzielić od siebie linie produkcyjne, a także umożliwić zdalny dostęp do tych urządzeń. Szczegółowe informacje o tej i innych topologiach, wraz z konfiguracją krok po kroku zostały opisane w pliku, który można pobrać z użyciem przycisku na dole strony.

Rys. 6: Topologia układu opisanego w pliku konfiguracyjnym

Masz pytania? Potrzebujesz porady? Zadzwoń lub napisz do nas!