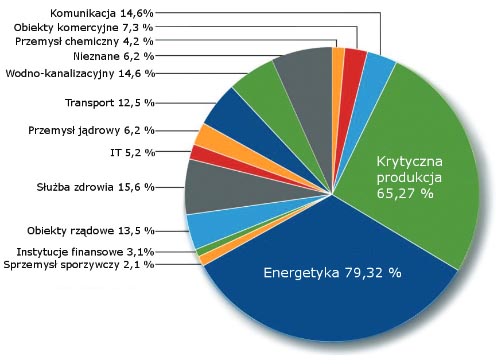

Nieprzemyślane łączenie krytycznej infrastruktury przemysłowej przez Internet jest niebezpieczne, ponieważ tworzy otwarte furtki dla cyberataków. Łączenie infrastruktury przemysłowej z siecią WAN znane jest od dawna, szczególnie w dużych przedsiębiorstwach międzynarodowych, ale także w mniejszych firmach. Ostatnie idee fabryki 4.0 i przemysłowego Internetu rzeczy (IIoT) wzmacniają dodatkowo ten trend. Z tego powodu już dziś administratorzy IT i inżynierowie powinni zadbać o bezpieczeństwo obiektów przemysłowych zarówno od zewnątrz, jak i wewnątrz.

Ryzyko łączenia sieci przemysłowych z Internetem

Początkowo sieci przemysłowe były izolowanymi wyspami, do których dostęp miały tylko sterowniki i komputery za pośrednictwem zamkniętych sieci polowych, opartych np. na standardzie RS-485. Dlatego też poziom ochrony takich systemów przed cyberatakami był niemal zerowy, ponieważ nie było praktycznie możliwości, aby zdalnie zaatakować taki obiekt. Jednak z czasem technologie komunikacyjne rozwijały się, a wyizolowane wyspy produkcyjne stawały się bardziej otwarte na inne działy w przedsiębiorstwie. Internet stał się powszechny i dostępny niemal wszędzie, także w przedsiębiorstwach, a bezpieczeństwo systemów przemysłowych stanęło pod znakiem zapytania. Prezentacja „Out of Control: Demonstrating SCADA Exploitation” z konferencji BlackHat 2013, autorstwa Briana Meixella i Erica Fornera, dobrze pokazuje ten problem – warstwa polowa/fizyczna (sterowniki, SCADA) wcale nie musi być bezpośrednio dostępna z sieci WAN, aby ją zhakować. Wystarczy, że część komputerów w firmie ma dostęp do niej i do Internetu, a reguły firewall nie są odpowiednio przemyślane. Innym scenariuszem jest nasłuchiwanie ruchu sieciowego – protokoły przemysłowe często nie są w żaden sposób zaszyfrowane.

Początkowo sieci przemysłowe były izolowanymi wyspami, do których dostęp miały tylko sterowniki i komputery za pośrednictwem zamkniętych sieci polowych, opartych np. na standardzie RS-485. Dlatego też poziom ochrony takich systemów przed cyberatakami był niemal zerowy, ponieważ nie było praktycznie możliwości, aby zdalnie zaatakować taki obiekt. Jednak z czasem technologie komunikacyjne rozwijały się, a wyizolowane wyspy produkcyjne stawały się bardziej otwarte na inne działy w przedsiębiorstwie. Internet stał się powszechny i dostępny niemal wszędzie, także w przedsiębiorstwach, a bezpieczeństwo systemów przemysłowych stanęło pod znakiem zapytania. Prezentacja „Out of Control: Demonstrating SCADA Exploitation” z konferencji BlackHat 2013, autorstwa Briana Meixella i Erica Fornera, dobrze pokazuje ten problem – warstwa polowa/fizyczna (sterowniki, SCADA) wcale nie musi być bezpośrednio dostępna z sieci WAN, aby ją zhakować. Wystarczy, że część komputerów w firmie ma dostęp do niej i do Internetu, a reguły firewall nie są odpowiednio przemyślane. Innym scenariuszem jest nasłuchiwanie ruchu sieciowego – protokoły przemysłowe często nie są w żaden sposób zaszyfrowane.

Słabości systemów przemysłowych protokołów i SCADA

Istnieje szereg mitów związanych z tematem cyberbezpieczeństwa OT, np. że szczegółowe informacje na temat systemów przemysłowych SCADA nie są publicznie znane, że protokoły przemysłowe są dobrze zabezpieczone i niejawne, a także, że nie ma nic atrakcyjnego dla hakerów w atakowaniu instalacji przemysłowych. To faktycznie mity, a rzeczywistość jest zgoła inna. Na przykład duża część pracujących systemów SCADA i HMI jest przestarzała i często działa na już niewspieranych systemach operacyjnych z rodziny Windows. Brak uaktualnień OS takich maszyn często sprawia, że są one bardzo podatne na wszelkie ataki bazujące na starych i dobrze znanych lukach, dawno już załatanych. Z protokołami przemysłowymi jest podobnie, np. Modbus TCP to nieszyfrowany protokół, który tak naprawdę nie różni się niemal wcale od jego szeregowego odpowiednika Modbus RTU z lat 70., oprócz zapakowania w pakiet TCP. Dane sterujące są w nim przesyłane w jawnej formie, więc jest on bardzo podatny na ataki. Podobnie jest z innymi protokołami, np. Ethernet/IP, Profinet, które, co najważniejsze, nigdy nie były szyfrowane. Wykonanie ataków typu Man in the midle jest tutaj znacznie ułatwione dzięki brakowi szyfrowania i powszechnej dostępności danych o protokole. Sterowniki PLC też często nie są wystarczająco dobrze zabezpieczone. Ograniczenia sprzętowe sprawiają, że np. stos TCP wbudowany w sterownikach PLC jest mocno okrojony w stosunku do jego wersji z pełnych komputerów albo jest już przestarzały, dlatego ma pewne błędy. Z tego powodu zawieszenie interfejsu w takim sterowniku to zazwyczaj proste zadanie i wystarczy mały błąd w ramce/pakiecie, aby zawiesić komunikację.

Sposoby na Cyberbezpieczeństwo

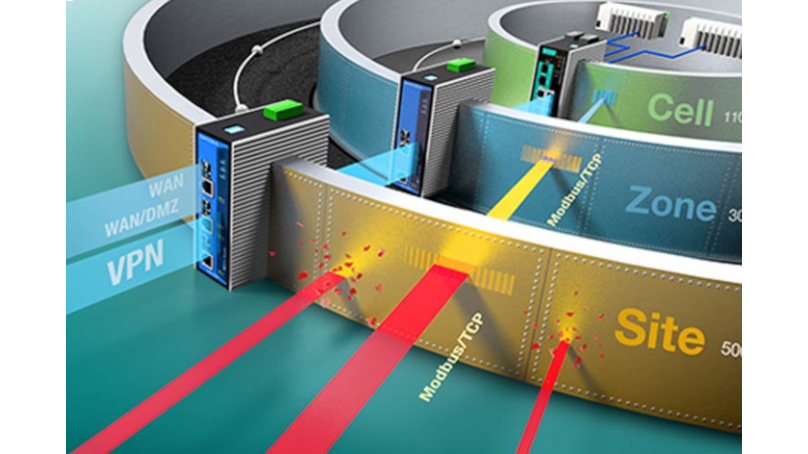

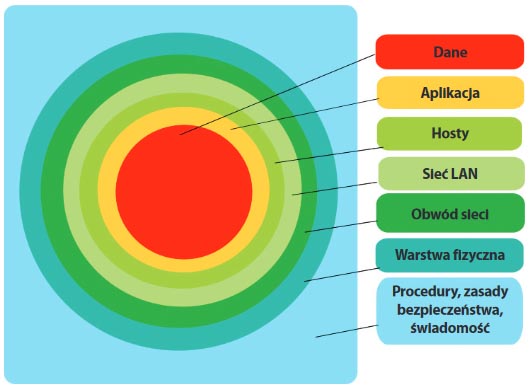

Istnieją różne metody zabezpieczeń sieci i komputerów w firmie, jednak nieumiejętne ich stosowanie może dawać tylko poczucie, a nie realne bezpieczeństwo. Jako że atakujący wykorzystują wiele metod, to ochrona również powinna być kompleksowa. Defense in Depth (ochrona w głąb) to taktyka projektowania infrastruktury IT wg wielopoziomowego schematu. Pozwala ona zminimalizować ryzyko ataku, nawet jeśli na którymś poziomie zabezpieczenia zawiodły. Przykładem może być sieć firmowa świetnie zabezpieczona z zewnątrz, ale z zerową ochroną w środku (np. brak procedur bezpieczeństwa), co pozwala dostać się do niej np. z pomocą pracownika, używając metod socjotechnicznych. Właśnie to jest głównym powodem stosowania ochrony w głąb, dzięki której, aby dostać się do danych, trzeba przejść przez wszystkie warstwy. Metod zabezpieczeń danych jest wiele, jednak to ludzie często są najsłabszym ogniwem. Warto prowadzić szkolenia dla personelu, wdrażać procedury bezpieczeństwa, scenariusze w razie określonych sytuacji. Wysoka świadomość pracowników to jedno z najlepszych zabezpieczeń. Uprawnienia pracowników do wybranych zasobów firmowych też są dobrą praktyką. Jeśli chodzi o część sprzętową, to najważniejszym sieciowym zabezpieczeniem jest zapora ogniowa (firewall). Pozwala ona eliminować niechciany ruch, a także filtrować pewne pakiety. Najgorszą regułą firewalla, której trzeba się wystrzegać, jest any-to-any, bowiem jest ona otwartą furtką i następne reguły nie będą brane pod uwagę. Firma Moxa ma na tym polu do zaoferowania zaawansowany router przemysłowy – EDR-810, który świetnie nadaje się jako urządzenie brzegowe łączące obiekt przemysłowy z innymi działami firmy. Wersje „T” mogą pracować w temp. od -40 do 75°C. Urządzenie oprócz funkcji firewall może filtrować pakiety wg predefiniowanych protokołów przemysłowych. EDR-810 umożliwia też zdefiniowanie reguł zapory ogniowej, bazując na zwartości ramki Modbus TCP, co umożliwia np. dostęp pewnej grupy komputerów/innych hostów do rejestrów tylko do odczytu sterownika PLC. Warto też wspomnieć o innym urządzeniu firmy Moxa, które może zwiększyć poziom bezpieczeństwa – UC-8112. To komputer wbudowany na szynę DIN, który ma system Debian Arm, a także dwa interfejsy Ethernet. Po odpowiedniej konfiguracji może on być np. customowym firewallem, routerem komórkowym (zdalny dostęp) lub analizatorem pakietów. Inną dobrą praktyką jest regularna aktualizacja systemów operacyjnych, ponieważ atakujący często wykorzystują takie podatności (np. robak Stuxnet). Aktualizacja firmware’u wszelkich urządzeń sieciowych jest również wskazana, gdyż producenci naprawiają błędy, które często wyciekają i są znane publicznie. Zawsze znajdą się pracownicy, którzy niefrasobliwie korzystają z pamięci przenośnych w pracy, dlatego warto rozważyć rozsądną segmentację wewnątrz sieci, która odseparuje część komputerów i urządzeń. Wygodnie jest to zrobić np. za pomocą VLAN-ów (Virtual Local Area Network). Reasumując, bezpieczeństwo w sieciach przemysłowych i IT wymaga podejścia kompleksowego, uwzględniającego różne wektory ataków, pochodzących z różnych kierunków. Z tego powodu każdy obiekt przemysłowy jest tak bezpieczny, jak jego najsłabsze ogniwo, czyli zabezpieczenie.

Istnieją różne metody zabezpieczeń sieci i komputerów w firmie, jednak nieumiejętne ich stosowanie może dawać tylko poczucie, a nie realne bezpieczeństwo. Jako że atakujący wykorzystują wiele metod, to ochrona również powinna być kompleksowa. Defense in Depth (ochrona w głąb) to taktyka projektowania infrastruktury IT wg wielopoziomowego schematu. Pozwala ona zminimalizować ryzyko ataku, nawet jeśli na którymś poziomie zabezpieczenia zawiodły. Przykładem może być sieć firmowa świetnie zabezpieczona z zewnątrz, ale z zerową ochroną w środku (np. brak procedur bezpieczeństwa), co pozwala dostać się do niej np. z pomocą pracownika, używając metod socjotechnicznych. Właśnie to jest głównym powodem stosowania ochrony w głąb, dzięki której, aby dostać się do danych, trzeba przejść przez wszystkie warstwy. Metod zabezpieczeń danych jest wiele, jednak to ludzie często są najsłabszym ogniwem. Warto prowadzić szkolenia dla personelu, wdrażać procedury bezpieczeństwa, scenariusze w razie określonych sytuacji. Wysoka świadomość pracowników to jedno z najlepszych zabezpieczeń. Uprawnienia pracowników do wybranych zasobów firmowych też są dobrą praktyką. Jeśli chodzi o część sprzętową, to najważniejszym sieciowym zabezpieczeniem jest zapora ogniowa (firewall). Pozwala ona eliminować niechciany ruch, a także filtrować pewne pakiety. Najgorszą regułą firewalla, której trzeba się wystrzegać, jest any-to-any, bowiem jest ona otwartą furtką i następne reguły nie będą brane pod uwagę. Firma Moxa ma na tym polu do zaoferowania zaawansowany router przemysłowy – EDR-810, który świetnie nadaje się jako urządzenie brzegowe łączące obiekt przemysłowy z innymi działami firmy. Wersje „T” mogą pracować w temp. od -40 do 75°C. Urządzenie oprócz funkcji firewall może filtrować pakiety wg predefiniowanych protokołów przemysłowych. EDR-810 umożliwia też zdefiniowanie reguł zapory ogniowej, bazując na zwartości ramki Modbus TCP, co umożliwia np. dostęp pewnej grupy komputerów/innych hostów do rejestrów tylko do odczytu sterownika PLC. Warto też wspomnieć o innym urządzeniu firmy Moxa, które może zwiększyć poziom bezpieczeństwa – UC-8112. To komputer wbudowany na szynę DIN, który ma system Debian Arm, a także dwa interfejsy Ethernet. Po odpowiedniej konfiguracji może on być np. customowym firewallem, routerem komórkowym (zdalny dostęp) lub analizatorem pakietów. Inną dobrą praktyką jest regularna aktualizacja systemów operacyjnych, ponieważ atakujący często wykorzystują takie podatności (np. robak Stuxnet). Aktualizacja firmware’u wszelkich urządzeń sieciowych jest również wskazana, gdyż producenci naprawiają błędy, które często wyciekają i są znane publicznie. Zawsze znajdą się pracownicy, którzy niefrasobliwie korzystają z pamięci przenośnych w pracy, dlatego warto rozważyć rozsądną segmentację wewnątrz sieci, która odseparuje część komputerów i urządzeń. Wygodnie jest to zrobić np. za pomocą VLAN-ów (Virtual Local Area Network). Reasumując, bezpieczeństwo w sieciach przemysłowych i IT wymaga podejścia kompleksowego, uwzględniającego różne wektory ataków, pochodzących z różnych kierunków. Z tego powodu każdy obiekt przemysłowy jest tak bezpieczny, jak jego najsłabsze ogniwo, czyli zabezpieczenie.