Przemysłowe sieci VPN: poradnik Elmark Automatyka

Spis treści

- Przemysłowe sieci VPN: poradnik Elmark Automatyka

- Czym jest VPN?

- W jakim celu stosujemy tunelowanie VPN?

- Procedura wdrożenia tunelowania VPN w aplikacjach przemysłowych

- Publiczny adres IP – wyzwanie, czy prosta sprawa?

- Schematy połączeń sieci VPN

- Serwer VPN – lokalnie (własny), czy zdalnie (np. w Amazon AWS)?

- Niedoskonałości tunelowania VPN

- Bezpieczeństwo tuneli VPN – czyli wybór odpowiedniego protokołu (PPTP, L2TP, OpenVPN, WireGuard VPN)

- Problemy z WebAccess/VPN, czyli jak zautomatyzować i zarządzać połączeniami VPN?

Czym jest VPN?

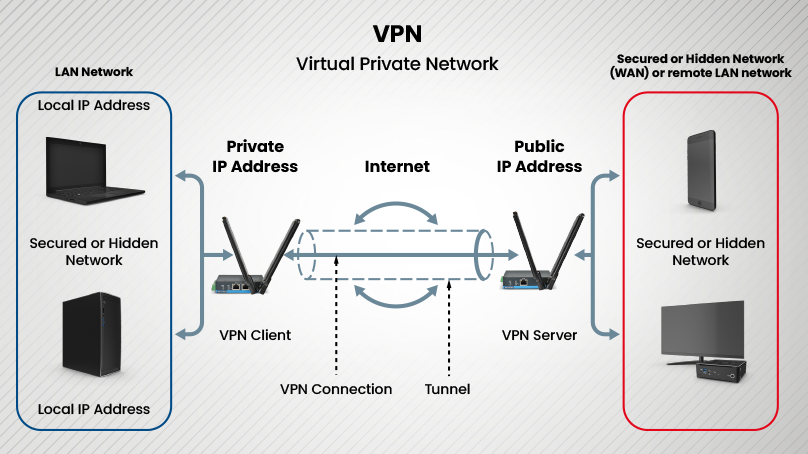

VPN (z ang. Virtual Private Network) to w dosłownym tłumaczeniu wirtualna sieć prywatna. Określenie to odnosi się do tuneli sieciowych pomiędzy nadawcą i odbiorcą, realizowanych poprzez publiczną sieć Internet. Połączenia punkt-punkt mogą dodatkowo podlegać szyfrowaniu oraz kompresji w celu zapewnienia cyberbezpieczeństwa w wymianie danych. Aby zrozumieć, czym jest usługa VPN najlepiej jest wprowadzić dwa dodatkowe pojęcia, czyli:

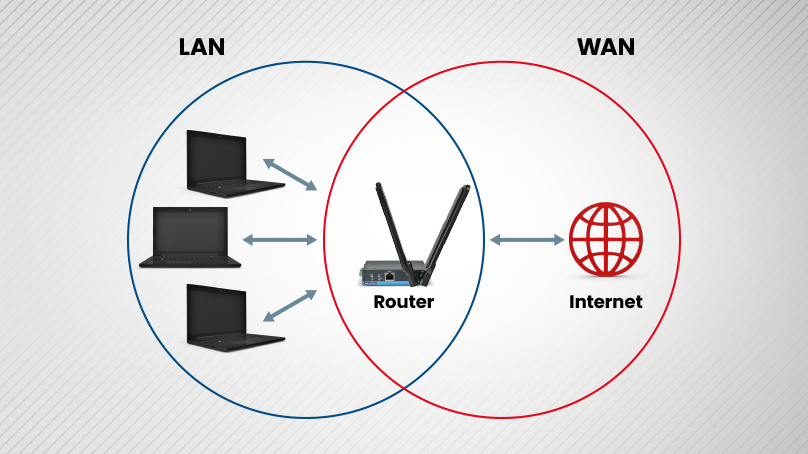

- LAN (z ang. Local Area Network) – sieć obejmująca lokalną infrastrukturę (np. mieszkanie, budynek, biuro, zakład przemysłowy).

W ujęciu konsumenckim łatwo sobie ją zobrazować jako wszystkie domowe urządzenia połączone z routerem przewodami Ethernet lub siecią Wi-Fi. - WAN (z ang. Wide Area Network) – duża obszarowo sieć, terytorialnie wykraczająca poza teren miasta, państwa, kontynentu. Sieć WAN służy do komunikacji dużej grupy urządzeń, o których często nie mamy szerokiej wiedzy. Bazując na przykładzie domowego routera siecią WAN jest sieć (kabel) naszego dostawcy usług Internetowych. Najbardziej znaną i największą siecią WAN jest sieć Internet.

Rys.1 Sieć LAN, czyli wszystkie dobrze znane urządzenia lokalne podłączone do lokalnego routera oraz sieć WAN, której przykładem może być sieć Internet.

Na podstawie dwóch powyższych pojęć łatwo zauważyć, że sieć lokalna składa się najczęściej z zaufanych urządzeń, o których mamy dobrą wiedzę (np. komputerów, sterowników PLC, drukarek, paneli operatorskich, terminali, tabletów, maszyn przemysłowych). Nie wszystkie z nich mają za zadanie komunikować się z urządzeniem koordynującym ruch i zarządzającym, przez które pakiety mają zostać przesłane do sieci WAN, jest router, czyli punkt styku obu typów sieci.

Sieć WAN (Internet) stanowi otwartą sieć składającą się z dużej ilości nieznanych urządzeń. Sprawia to, że nie możemy też określić intencji, jakie mają co do nas i naszych danych inni jej użytkownicy.

W celu zabezpieczenia naszego ruchu przed podsłuchem stworzono wiele standardów i protokołów. Jednym z rozwiązań, które użytkownik może dodatkowo wdrożyć, by poprawić swoje cyberbezpieczeństwo jest właśnie usługa VPN z szyfrowaniem.

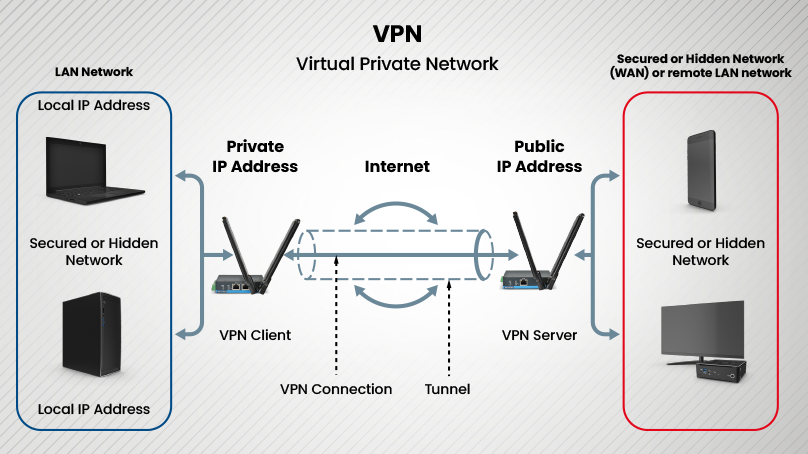

Rys.2 Połączenie dwóch odległych sieci LAN poprzez sieć Internet z wykorzystaniem szyfrowanego połączenia VPN.

Szyfrowany tunel VPN tworzy wirtualne połączenie punkt-punkt symulując połączenie z siecią lokalną, które w rzeczywistości może być oddzielone nawet o setki lub tysiące kilometrów (poprzez sieć WAN). Komunikacja pomiędzy tymi punktami może być szyfrowana oraz kompresowana. Od stopnia szyfrowania będzie zależało nasze cyberbezpieczeństwo.

W jakim celu stosujemy tunelowanie VPN?

- Zabezpieczenie pakietów wychodzących do publicznej sieci Internet (WAN)

W sytuacji, w której korzystamy z publicznych sieci dostępu do Internetu (np. publicznych sieci Wi-Fi na lotnisku) pierwszym punktem styku wysyłanych przez nas danych z siecią jest publiczny punkt dostępowy i stojąca za nim sieć. W takim wypadku nigdy nie możemy być pewni intencji osób udostępniających i obsługujących tę sieć.

Wysyłanie poufnych danych biznesowych lub połączenie z urządzeniami wrażliwymi może zostać podsłuchane i wykorzystane przeciw nam. W takim wypadku tunelowanie VPN z szyfrowaniem pozwoli na ukrycie tego, co wysyłamy w zaszyfrowanych pakietach. Te pomimo podsłuchania będą bezużyteczne bez klucza pozwalającego na ich zdekodowanie. Z uwagi na dużą ilość publicznych hotspotów Wi-Fi, przy podłączaniu do któregokolwiek z nich warto włączyć wirtualną sieć prywatną (VPN)

- Ukrywanie aktywności w Internecie

Każde urządzenie sieciowe posiada przypisany identyfikator w postaci ciągu liczb. Jest nim adres IP i możemy go utożsamiać z tablicą rejestracyjną obecną w pojazdach mechanicznych. Cały ruch sieciowy jest opisywany bazując na adresach IP. Łącząc się z zewnętrzną stroną internetową Twoje urządzenie wysyła zapytania do zewnętrznego serwera identyfikowanego poprzez jego adres IP. Dzieje się tak za sprawą specjalnych serwerów DNS, które dekodują wpisywany w wyszukiwarkę ciąg znaków (np. www.elmark.com.pl) na odpowiadający im adres IP serwera, na którym znajduje się strona internetowa (w naszym przypadku jest to: 91.134.196.229). Skanując ruch sieciowy cyberprzestępcy mogą śledzić swoje ofiary (np. ich historię przeglądania). Ponadto analiza adresu IP pozwala również na określenie przybliżonej lokalizacji użytkownika.

Używanie VPN pozwala na ukrycie tych wrażliwych danych zwiększając bezpieczeństwo danych i użytkowników. Włączając tunelowanie nawiązujemy szyfrowane połączenie z zewnętrznym serwerem (zawsze tym samym), którego rolą jest dalsze przekierowywanie ruchu sieciowego. Wszystkie informacje na temat przekierowań pozostają w obrębie tego serwera i są systematycznie usuwane, o ile istnieje taki zapis w polityce prywatności serwera). Sprawia to, że cała nasza aktywność jest ukrywana. Każdy pakiet danych wychodzący i przychodzący do naszego urządzenia jest zamykany (enkapsulowany) i szyfrowany.

- Bezpieczne połączenia punkt-punkt – zdalny dostęp do urządzeń i maszyn

Zgodnie z wcześniejszymi informacjami najbezpieczniejsze są sieci lokalne. Wiele urządzeń (np. panele operatorskie, sterowniki PLC, komputery) umożliwia tylko lokalną aktualizację oprogramowania oraz wgrywanie plików projektowych. Sytuacja jest znacznie trudniejsza w przypadku sieci publicznych. Algorytmy tunelowania VPN (ang. Virtual Private Network) pozwalają połączyć się ze zdalnymi urządzeniami symulując, że połączenie jest połączniem lokalnym (LAN), a nie realizowane poprzez otwartą sieć Internet (WAN).

Wszystkie operacje wewnątrz naszej sieci VPN możemy wykonywać przez odwoływanie się do adresów lokalnych, a nie publicznych. Sprawia to, że bez problemu i w cyberbezpieczny sposób jesteśmy w stanie wgrywać oprogramowanie do naszych sterowników PLC lub nadzorować pracą urządzeń.

- Zmiana lokalizacji – obejście blokad regionalnych

Efektem ubocznym stosowania połączenia VPN jest zmiana adresata wysyłanych danych z naszego urządzenia na serwer VPN. Internet widzi wtedy naszą wirtualną lokalizację. To serwer VPN jest elementem kierującym ruch do serwera docelowego i to on jest widziany jako miejsce wychodzenia pakietów. Z tego względu wykorzystanie do tunelowania VPN serwera zlokalizowanego np. w USA może pozwolić nam na dostęp do treści obarczonych blokadą regionalną.

Rys.3 Architektura połączenia VPN, w której wyróżniamy Klienta VPN, Serwer VPN oraz różne grupy adresów IP.

Schemat działania tunelowania VPN jest dość prosty, ale w celu jego lepszego zrozumienia należy wprowadzić kilka dodatkowych pojęć:

Lokalny adres IP – adres przyznawany przez router w sieciach lokalnych (np. domowych) wszystkim urządzeniom przyłączonym do nich. Pozwala na komunikację między urządzeniami w sieciach LAN. Najczęściej spotykaną i przyznawaną pulą adresów lokalnych jest 192.168.X.X, 10.X.X.X lub 172.16.X.X, gdzie X oznacza liczbę dowolną z zakresu (0-254).

Prywatny adres IP – jest to adres w sieci Internet ukryty za routerem, który nie pozwala na jednoznaczną identyfikację urządzenia wysyłającego pakiety. Dodatkowo adres ten jest zmieniany podczas każdej nawiązywanej sesji połączenia. Ukrycie go za routerem oraz jego zmienność powoduje, że nie może on jednoznacznie określić fizycznego urządzenia, do którego został przypisany. Słowem kluczem w przypadku prywatnego adresu IP jest „dana sesja”. Operator sieci internetowej przyznaje prywatny adres IP na czas jej trwania. Rozłączenie i ponowne połączenie z siecią skutkuje przyznaniem nowego adresu IP. W przypadku sieci VPN powoduje to problem z ponownym odnalezieniem urządzenia po zerwaniu łączności z siecią.

Publiczny adres IP – jest to adres unikalny w sieci Internet, który w odróżnieniu od adresu prywatnego nie jest zmieniany w czasie. Gwarantuje to specjalna umowa z operatorem, która zastrzega stałość adresu, najczęściej obarczona dodatkowymi stałymi kosztami.

Klient VPN – jeden z dwóch punktów końcowych tunelu VPN. Klient VPN inicjuje połączenie z serwerem. Klient może utworzyć połączenie z tylko jednym serwerem w danym czasie.

Serwer VPN – jeden z dwóch punktów końcowych tunelu VPN. Można powiedzieć, że to serce sieci VPN. Serwery VPN zarządzają ruchem sieciowym w tunelu VPN i nasłuchują połączeń. Serwer VPN w tym samym czasie może tworzyć połączenie z więcej niż jednym klientem.

Router – to urządzenie zarządzające ruchem sieciowym. W sieciach domowych jest najczęściej punktem styku lokalnej sieci LAN z otwartą siecią Internet (WAN). Często posiada wbudowane algorytmy lub oprogramowanie pozwalające pełnić mu rolę serwera lub klienta VPN. Odpowiada za cyberbezpieczeństwo sieci i opcjonalnie pozwala na dostęp do sieci Internet poprzez łącze GSM.

Zasadniczo cechą wspólną wszystkich sieci VPN jest obecność jednego serwera VPN oraz przynajmniej jednego klienta VPN. Pomiędzy nimi ustanawiane jest połączenie tunelowe. Podczas tworzenia tunelu klient VPN szuka serwera wykorzystując do tego jego publiczny adres IP. Niezmienny adres IP w serwerze VPN jest warunkiem koniecznym. Stanowi swego rodzaju tablicę rejestracyjną umożliwiającą identyfikację poszukiwanego punktu sieciowego. Po odpowiedzi ze strony serwera ustanawiany jest wirtualny tunel VPN. Gwarantuje on połączenie między klientem i serwerem. Stopień zabezpieczeń zależy od wybranego protokołu oraz opcji w nim dostępnych. Przykładem protokołu VPN może być PPTP, L2TP over IPSec, OpenVPN lub WireGuard VPN, które omówimy szerzej w dalszej części artykułu.

Procedura wdrożenia tunelowania VPN w aplikacjach przemysłowych

W momencie, w którym znamy wszystkie podstawy odnośnie funkcjonowania tunelowania VPN warto sobie zadać pytanie jaka procedura towarzyszy wdrażaniu tunelowania VPN.

Otóż w aplikacjach przemysłowych, czyli we wdrożeniach, gdzie najczęściej tunelowanie VPN łączy podsieci lub służy do zdalnego dostępu do komputerów, sterowników PLC, RTU, kamer, czy terminali proces ten kształtuje się następująco:

- Sprawdzenie, czy mamy możliwość uzyskania publicznego adresu IP na jednym z końców tunelu

Punkt ten zdefiniuje nam, czy będziemy mogli utworzyć serwer VPN na własnym routerze LTE (np. firmy Advantech) lub serwerze, czy może jesteśmy skazani na wybór zewnętrznego dostawcy usługi serwera VPN. - Przemyślenie architektury sieciowej

Musimy zastanowić się, które punkty sieciowe (albo całe podsieci) mają komunikować się ze sobą oraz ile ich będzie (2dwa, czy więcej). Istotne jest też, czy komunikujemy całe podsieci, czy potrzebujemy jedynie zdalnego dostępu między komputerem, a daną podsiecią. - Wybór serwera VPN

Ten może działać na naszym własnym serwerze, na routerze LTE (np. firmy Advantech) lub na serwerze w chmurze Amazon AWS. Wybór może być ograniczony jedynie przez niemożliwość niemożność uzyskania publicznego adresu IP, ani na karcie SIM, ani na połączeniu kablowym na żadnym z końców projektowanego tunelu VPN. W takim wypadku jedynym rozwiązaniem będzie wybór serwera Amazon AWS, który oferuje taką funkcjonalność oferuje. - Wybór protokołu odpowiedzialnego za tunelowanie VPN

Różne protokoły zapewniają różny stopień cyberbezpieczeństwa, trudności konfiguracji oraz ewentualnego spowolnienia przepustowości łącza.

Wszystkie te tematy przeanalizujemy poniżej, tak by byłoby jak najłatwiej wybrać optymalną technologię do danego zastosowania.

Publiczny adres IP – wyzwanie, czy prosta sprawa?

Wiele osób słysząc, że zdobycie publicznego adresu IP wiąże się z wnioskiem skierowanym do operatora i dodatkową opłatą stałą, podchodzi do kwestii sceptycznie.

Niesłusznie!

Uzyskanie publicznego adresu IP w Polsce nie jest ani bardzo kosztowne, ani specjalnie trudne. Opłata wynosi od kilku do kilkudziesięciu złotych miesięcznie. Proces udaje się zamknąć w ciągu jednego dnia roboczego. Dostawca usług Internetowych nie robi z tego tytułu żadnych dodatkowych problemów.

Schematy połączeń sieci VPN

Z racji tego, że rolę klienta i serwera VPN mogą przyjmować różne urządzenia poniżej przedstawiamy 4 popularne schematy sieciowe związane z sieciami VPN w routerach LTE Advantech.

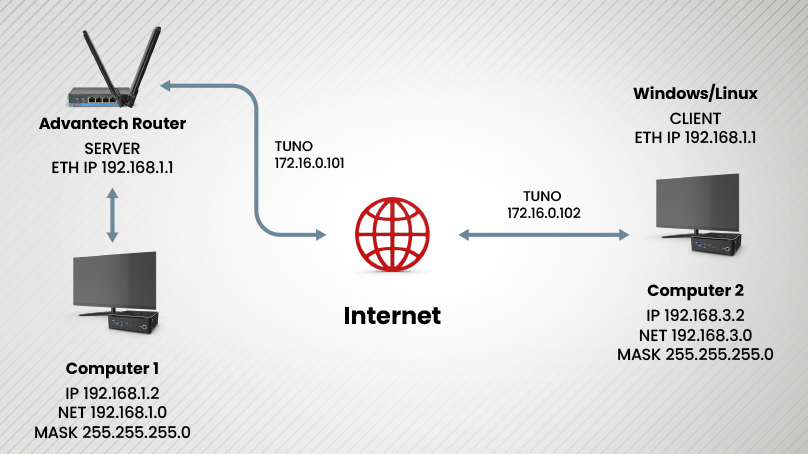

1. PC (klient VPN) – Router (serwer sieci VPN) – tzw. zdalny dostęp

Scenariusz ten zakłada połączenie bezpośrednie pomiędzy komputerem (klientem VPN), a serwerem VPN (którym w tym przypadku jest router Advantech) i jego podsiecią. W celu ustanowienia połączenia niezbędne jest zainstalowanie na komputerze aplikacji umożliwiającej obsługę któregoś z protokołów VPN (OpenVPN, WireGuard VPN) lub skorzystanie z rozwiązań udostępnianych przez system operacyjny (PPTP, L2TP). Router pełniący rolę serwera VPN musi posiadać stały adres IP dostarczany przez operatora sieci kablowej lub przypisany do karty SIM (w przypadku nawiązywania łączności komórkowej). Po ustanowieniu takiego połączenia komputer ma pełen dostęp do wszystkich urządzeń w sieci LAN istniejącej po stronie serwera.

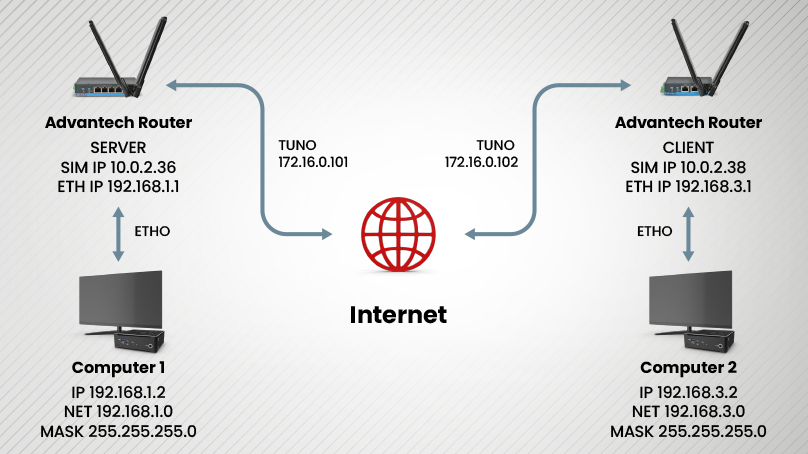

2. Router (klient VPN) – Router (serwer sieci VPN)

Opcja, w której łączymy dwie odległe od siebie sieci LAN poprzez połączenie tunelowe. Jeden z routerów Advantech w takim scenariuszu pełni rolę klienta VPN, drugi serwera VPN. Klient VPN posiada zwykły prywatny adres IP, a serwer publiczny adres IP. Taki układ odzwierciedla połączenie dwóch sieci LAN. Wszystkie urządzenia po obu stronach routerów „widzą się” i mogą wymieniać pakiety danych.

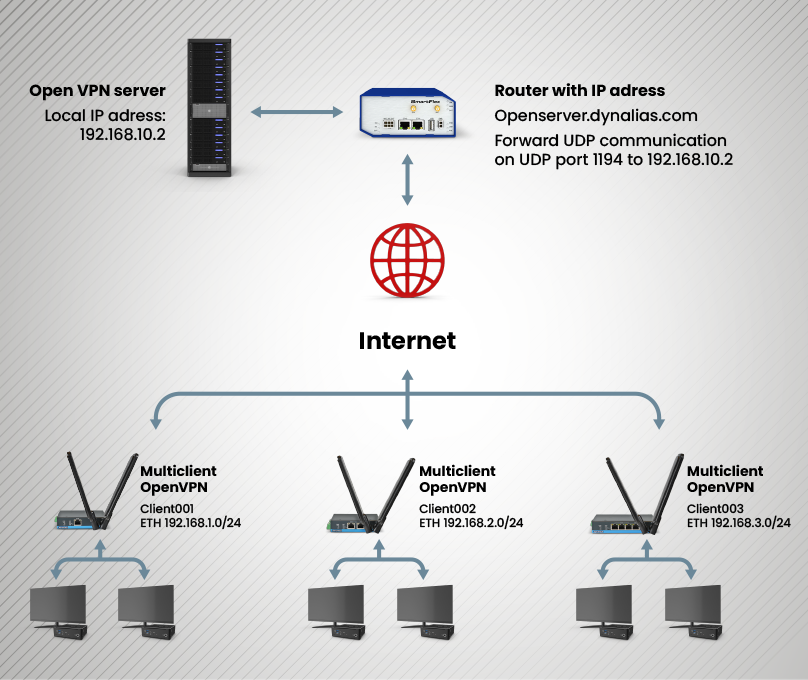

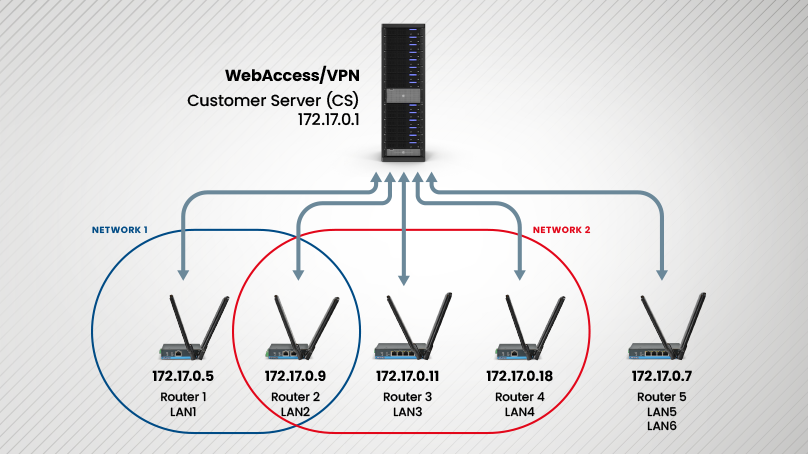

3. Router (serwer sieci VPN) - wiele routerów (klienci VPN)

Powyżej widzimy bardziej zaawansowany scenariusz, w którym do jednego serwera dołącza się wielu klientów. W takim wypadku serwer zarządza całym ruchem VPN. Każdy pakiet wymieniany między klientami VPN musi przez niego przejść. Wykorzystanie tej opcji pozwala na bezpieczne skomunikowanie ze sobą wielu sieci LAN.

4. Zewnętrzny serwer VPN

Zewnętrzna aplikacja WebAccess/VPN to idealna opcja w przypadku, gdy:

- Nie mamy możliwości uzyskania stałego adresu IP na łączu kablowym bądź komórkowym,

- Mamy do czynienia z rozbudowaną siecią VPN i moc obliczeniowa routera w funkcji serwera VPN jest niewystarczająca,

- Scenariusze połączeń sieciowych możliwe do skonfigurowania manualnie (trzy powyższe) nie odpowiadają schematowi sieci, który musimy zrealizować.

W takim wypadku możemy użyć zaawansowanego software’u firmy Advantech pozwalającego na realizację bardziej skomplikowanych scenariuszy.

Drugim argumentem przemawiającym za zastosowaniem WebAccess/VPN jest prostota konfiguracji. W odróżnieniu od ustawień ręcznych, z którymi mamy do czynienia w scenariuszach powyżej, aplikacja WebAccess/VPN nie wymaga szerokiej wiedzy na temat konfigurowanej sieci (znajomości adresów IP itp.). Wykorzystując aplikację WebAccess/VPN należy dodać urządzenie do sieci i automatycznie uzyskuje ono dostęp do innych wybranych urządzeń. Więcej na temat samego oprogramowania poniżej.

Serwer VPN – lokalnie (własny), czy zdalnie (np. w Amazon AWS)?

Więcej wątpliwości może rodzić wybranie optymalnego serwera wirtualnej sieci prywatnej. Ten może być utworzony:

• Na routerach komórkowych Advantech

W takim wypadku mamy urządzenie, które odpowiednio skonfigurowane może pełnić rolę serwera dla jednego lub kilku połączeń VPN.

Zaletami są:

- Niski koszt – jedyny wydatkiem ponoszonym w tym wypadku jest zakup urządzenia i stały miesięczny koszt łącza Internetowego ze stałym adresem IP; można uznać, że są to darmowe sieci VPN,

- Gotowość do działania od razu po zakupie urządzenia,

- To, że interfejs umożliwia przejrzystą konfigurację, a wymaganiem stawianym użytkownikowi jest nauczenie się parametryzacji usługi

- Łatwość uzyskania redundancji – w routerach komórkowych Advantech znajduje się specjalna zakładka odpowiedzialna za przełączanie między urządzeniami w przypadku awarii jednego z nich,

- Elastyczność rozwiązania – serwer w każdej chwili możemy przepiąć w inną lokalizację. Routery LTE zapewniają połączenie niemal z każdego zakątka Polski.

Wadami zaś:

- Ograniczona ilość połączeń klientów VPN

- Fakt, że routery LTE nie nadają się do bycia serwerami rozbudowanych sieci VPN, czyli takich liczących kilkanaście/kilkadziesiąt klientów VPN logujących się do jednego serwera

- Konieczność znajomości tworzonych zależności połączeń podczas konfiguracji

- To, że konfiguracja wymaga posiadania informacji na temat adresów IP sieci lokalnej, zdalnej oraz w przypadkach np. tuneli OpenVPN rodzi konieczność przebrnięcia procesu wygenerowania oraz zainstalowania odpowiednich certyfikatów i kluczy– konkretne informacje na temat konfiguracji w sekcji poniżej

• Na zewnętrznym serwerze (np. Amazon AWS)

Mówimy tutaj o serwerze nie należącym do użytkownika. W przypadku routerów LTE firmy Advantech producent zapewnia możliwość instalacji oprogramowania WebAccess/VPN na serwerach Amazon AWS.

Wybór takiego rozwiązania:

- Upraszcza procedurę uzyskania adresu IP– ten w każdym można przypisać jednym kliknięciem myszy,

- Zapewnia redundancję przechowywanych danych – serwery Amazon AWS trzymają kopię danych na kilku serwerach; awaria jednego z nich powoduje uruchomienie drugiego w innej lokalizacji,

- Zapewnia duże możliwości obliczeniowe – serwery VPN chmurowe są znacznie wydajniejszymi maszynami niż routery LTE; dzięki skorzystaniu z takiej opcji możemy zarządzać setkami urządzeń i połączeń VPN,

- Pozwala na zdalną konfigurację routerów komórkowych Advantech podłączonych do serwera – aplikacja WebAccess/VPN oprócz możliwości łatwej konfiguracji tunelów VPN pozwala również na zdalny dostęp do routerów w celu parametryzacji.

Wadami w tym wypadku są:

- Stały miesięczny koszt utrzymania naliczany za obsługę maszyny wirtualnej w chmurze AWS oraz samą aplikację WebAccess/VPN; aplikacja jest darmowa przy założeniu podłączenia do 5 routerów oraz 2 komputerów,

- Konieczność przebrnięcia procesu instalacji w chmurze Amazon AWS, który może okazać się nieco trudny w przypadku użytkowników nie posiadających podstawowej wiedzy na temat budowanej sieci.

• Na własnym serwerze (np. w biurze, firmie)

Aplikacja serwerowa WebAccess/VPN pozwala na instalację i utworzenie serwera VPN na własnym urządzeniu. Może to być serwer lub zwykły komputer. Podobnie jak w wypadku serwera na routerze LTE konieczne jest posiadanie publicznego adresu IP.

Zaletami takiego rozwiązania są:

- Pełna kontrola nad ruchem sieciowym i przesyłanymi danymi– serwer VPN jest naszą własnością, a więc mamy nad nim pełną kontrolę i czuwamy nad jego bezpieczeństwem oraz cyberbezpieczeństwem danych,

- Brak dodatkowych kosztów naliczanych za obsługę maszyny wirtualnej na zewnętrznym serwerze,

- Wysoka wydajność, dzięki dużej mocy obliczeniowej – serwery VPN chmurowe są znacznie wydajniejszymi maszynami niż routery LTE; dzięki skorzystaniu z takiej opcji możemy zarządzać setkami urządzeń i połączeń VPN,

- Możliwość zdalnej konfiguracji routerów LTE Advantech podłączonych do serwera,

- Aplikacja WebAccess/VPN oprócz możliwości łatwej konfiguracji tunelów VPN pozwala również na zdalny dostęp do routerów w celu parametryzacji.

Wadami zaś:

- Koszt zakupu i utrzymania własnego serwera – tutaj koszt zależy od zastosowanego serwera,

- Koszt uzyskania redundancji połączenia – wiąże się z zakupem kolejnego serwera,

- Konieczność opłaty licencyjnej oprogramowania WebAccess/VPN – tutaj wada istnieje jedynie w odniesieniu do serwerów stawianych na routerach LTE.

Niedoskonałości tunelowania VPN

Można zastanawiać się czemu tunelowanie VPN nie jest powszechnie stosowane, skoro jest tak dobre? Otóż dlatego, że nie rozwiązuje wszystkich problemów, a może powodować także pewne dodatkowe niedogodności. Głównymi minusami są:

- Możliwość spowolnienia połączenia internetowego

Z uwagi na to, że tunelowanie VPN do zwykłych ramek komunikacyjnych dodaje dodatkowe nowe informacje oraz szyfrowanie, maleje realna przepustowość danych.

Jak to łatwo wytłumaczyć?

Możemy porównać to do pieniędzy, które jako kawałki papieru ważą niewiele, ale w momencie, gdy chcemy przenieść je w sposób bezpieczny, muszą być przechowywane w pancernej walizce. W takim wypadku człowiek mogący teoretycznie przenieść miliony złotych „w papierze”, realnie niesie maksymalnie setki tysięcy, ze względu na konieczność dźwigania samych walizek.

Tak więc wybór metody szyfrowania to kompromis pomiędzy ilością zabezpieczeń, a realną prędkością połączenia, jakie wymagane jest w danej aplikacji. Im więcej zabezpieczeń, tym niższa rzeczywista prędkość połączenia. - Wymagania mocy obliczeniowej stawiane klientowi i serwerowi VPN

Im lepszych algorytmów szyfrowania chcemy użyć, tym większą moc obliczeniową musi mieć klient i serwer VPN. Te wymagania znacznie wzrastają szczególnie w przypadku serwerów, w których tworzymy połączenia z wieloma klientami VPN i które muszą przetwarzać olbrzymie ilości danych. W takich przypadkach czasami idzie się na kompromisy i dane mniej newralgiczne szyfruje się w mniejszym stopniu, by wzrosła prędkość połączenia i spadło obciążenie serwera. - Konieczność czyszczenia plików cookies i wylogowanie z kont (np. Google, YouTube, Facebook)

Profilowanie użytkownika to olbrzymie zyski dla wielkich korporacji, które mogą zaoferować firmom lepsze docieranie z reklamami. Z tego powodu, aby śledzić użytkowników Internetu korporacje zachęcają nas do zakładania kont na różnych portalach. Kontom tym przypisywane są specjalne znaczniki, które stanowią alternatywę do profilowania z wykorzystywaniem adresów IP. Przebywanie na nich jako zalogowany użytkownik pozwala reklamodawcom na śledzenie aktywności usera pomimo połączeń VPN, dlatego w celu pełnej ochrony należy oprócz tunelowania wylogować się z wszelkich kont i regularnie usuwać pliki cookies.

Bezpieczeństwo tuneli VPN – czyli wybór odpowiedniego protokołu (PPTP, L2TP, OpenVPN, WireGuard VPN)

Zgodnie z wcześniej zawartymi informacjami stopień zabezpieczenia komunikacji powinien zostać ustalony w taki sposób, aby stanowił kompromis pomiędzy możliwościami obliczeniowymi urządzeń szyfrujących/deszyfrujących, wymaganej wynikowej przepustowości łącza oraz prostotą konfiguracji. Ten ostatni punkt nie był jeszcze szeroko omawiany, ale jest ściśle powiązany z wybranym protokołem.

Część z nich oferuje „lekkość”, prostotę konfiguracji i spełnienie podstawowych wymagań, czyli zdalne połączenie odległych sieci LAN tak, by uzyskać opcję szybkiego wgrania programu i zmiany parametrów konfiguracyjnych. O ile nie jest to infrastruktura krytyczna, mniejsze zabezpieczenia przy tak krótkim czasie połączenia nie powinny być problemem.

Inne oferują wysokie bezpieczeństwo, kosztem trudniejszej konfiguracji oraz większej zasobożerności. Mogą jednak okazać się niezbędne w przypadku przesyłania newralgicznych danych lub dostępu do wrażliwej sieci. Poniżej omówimy kilka z nich.

- PPTP

PPTP (z ang. Point-to-Point Tunneling Protocol) to protokół tunelowania, którego początki datowane są na początek lat 90. ubiegłego stulecia. Zaprojektowany przez Microsoft nie używa szyfrowania. Dane w tym tunelu są enkapsulowane poprzez protokół GRE. Nie jest zalecany w przypadku transferu wrażliwych danych, ale ze względu na prostotę konfiguracji oraz narzędzia wbudowane w system Windows może okazać się przydatny do szybkiego zdalnego dostępu. Lekkość protokołu sprzyja również połączeniom ze starszymi urządzeniami o mniejszej mocy obliczeniowej. Jest to opcja, w której najłatwiej jest skonfigurować VPN. - L2TP over IPsec

Rozwiązanie stanowi kombinację protokołów PPTP oraz Cisco L2F. L2TP wykorzystuje uwierzytelnianie na obu końcach tunelu, jednak nie jest to element zapewniający pełne bezpieczeństwo. Dlatego najczęściej występuje w parze z protokołem IPsec, który wykorzystywany jest do szyfrowania danych. Takie połączenie powoduje wzrost zabezpieczeń, ale w związku z postępującym wzrostem mocy obliczeniowej komputerów nie gwarantuje pełnego bezpieczeństwa. Narzędzie do konfiguracji tego protokołu również wbudowane jest w system Windows, a sama konfiguracja jest dość prosta, więc L2TP over IPsec może stanowić kompromis pomiędzy prostym w konfiguracji PPTP, a dobrze szyfrowanym OpenVPN. - OpenVPN

W tym rozwiązaniu do tworzenia zaszyfrowanych tuneli wykorzystuje biblioteki OpenSSL oraz protokoły SSLv3/TLSv1. Ze względu na otwartą architekturę (projekt open source) jest nieustanie ulepszane przez otwartą sieć programistów na całym świecie. Wszystko to powoduje, że OpenVPN uznawany jest za dość nowoczesny, bezpieczny i wszechstronny. Widać to szczególnie w uwierzytelnianiu, gdzie użytkownik ma do wyboru kilka opcji. Może skorzystać z kluczy, certyfikatów, użytkownika/hasła. Właśnie ta elastyczność sprawia, że stopień zabezpieczeń (długość kluczy) oraz architektura sieci mogą być łatwo dopasowane do naszych wymagań. Problemem w wypadku tego protokołu może okazać się konfiguracja dla początkującego użytkownika. Manualna parametryzacja wymaga podstawowej wiedzy na temat sieci oraz umiejętności generowania certyfikatów i kluczy. Dodatkowo mocne szyfrowanie wymaga stosunkowo dużej mocy obliczeniowej. - WireGuard VPN

Jest to dość młody protokół, ale już został okrzyknięty następcą OpenVPN. Podobnie jak on, WireGuard VPN to przedsięwzięcie open source. Z racji wczesnego etapu jest on jeszcze w fazie dynamicznych ulepszeń. Obecnie zalecany jest do używania w celach eksperymentalnych, ale wydaje się być przyszłością tunelowania VPN. Główną zaletą upatrywaną w nowym protokole jest znacznie uproszczony kod, który pozwala na mniejszą ilość błędów. Ponadto WireGuardVPN wprowadza nowe mechanizmy kryptograficzne, a to znacznie poprawia cyberbezpieczeństwo użytkownika. Niezależne testy potwierdzają, że na chwilę obecną WireGuard VPN jest około 4 razy szybszy przy wykorzystaniu podobnego szyfrowania, co OpenVPN. W tym przypadku widać, że spowolnienie połączenia nie jest uzależnione jedynie od stopnia zabezpieczeń, ale też wybranej technologii.

Problemy z WebAccess/VPN, czyli jak zautomatyzować i zarządzać połączeniami VPN?

Co w sytuacji, gdy:

- Wszystko powyższe jest zbyt skomplikowane,

- Nie mamy czasu na konfigurację jednego lub wielu połączeń,

- Manualna konfiguracja nie pozwala na uzyskanie schematu połączeń, który wymagany jest w danej sieci,

- Mamy dużą grupę urządzeń/podsieci, którymi musimy zarządzać?

Wtedy z pomocą przychodzi aplikacja świadcząca usługę VPN – WebAccess/VPN. Jest to zaawansowane narzędzie VPN do zarządzania i cyberbezpiecznego połączenia pomiędzy różnymi podsieciami tworzonymi w oparciu o routery komórkowe Advantech oraz sprzęt innych producentów. WebAccess/VPN jest łatwą i bezpieczną platformą do łączenia podsieci, zdalnego dostępu i monitoringu maszyn w różnych sektorach. Szczególnie przydatny może okazać się w aplikacjach do energetyki, predictive maintanance, IIoT oraz do połączenia z urządzeniami, takimi jak komputery, sterowniki PLC, moduły RTU, kamery, czy terminale.

Rys. Możliwości instalacji aplikacji WebAccess/VPN

Aplikacja, jak było wcześniej wspominane, może zostać zainstalowana na własnym serwerze, w chmurze Amazon AWS lub być dostarczona z naszym skonfigurowanym komputerem będącym gotowym serwerem VPN.

W razie jakichkolwiek pytań serdecznie zapraszam do kontaktu pod adesem przemyslaw.strzala@elmark.com.pl