Oprogramowanie do zarządzania bezpieczeństwem sieci przemysłowych przeznaczone dla sieci OT

Koszyk

Niniejsza publikacja ma na celu wyjaśnienie znaczenia roli segmentacji i mikrosegmentacji w zabezpieczaniu infrastruktury OT w przemyśle spożywczym. Na przykładzie zakładu mleczarskiego chcemy zarysować wpływ dyrektywy NIS-2 na przemysł spożywczy jako „podmiot ważny” oraz przedstawić koncepcję wdrożenia infrastruktury sieciowej zgodnej ze standardami bezpieczeństwa oraz wymaganiami legislacyjnymi.

W opisywanym modelu pokażemy gradacyjną metodologię dojścia do topologii docelowej pozwalającej na zbudowanie w pełni bezpiecznej infrastruktury.j.

Rozpatrzmy następujący przypadek:

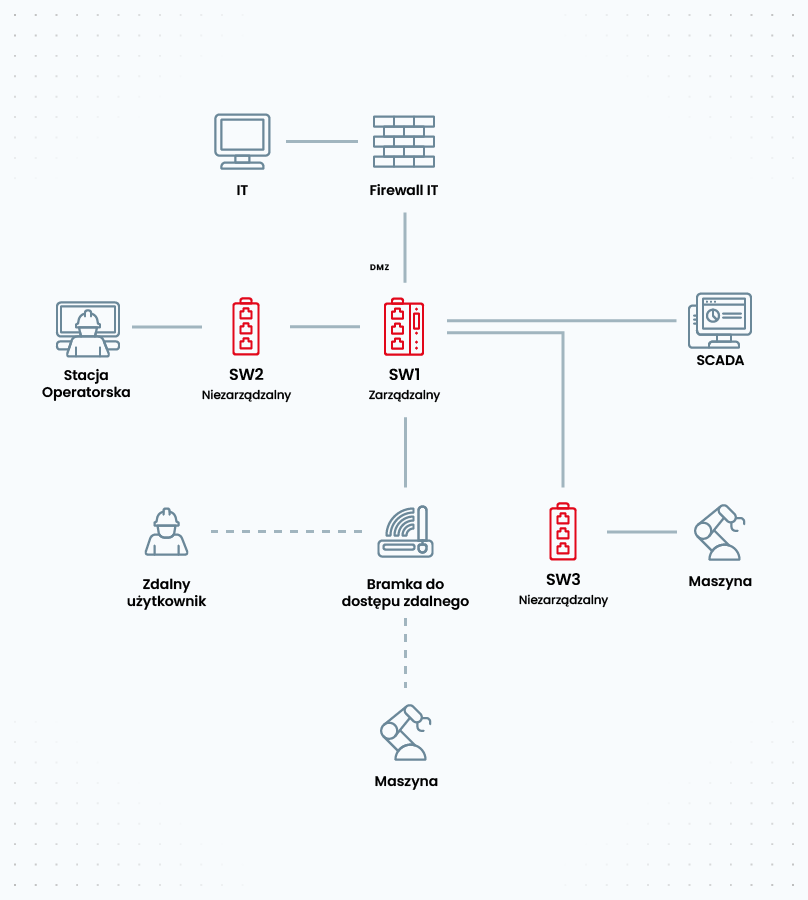

Klientem jest Zakład Mleczarski, w którym ruch pomiędzy IT oraz OT terminowany jest z wykorzystaniem jednego firewalla zarządzanego przez zespół IT. Cały ruch po stronie produkcyjnej agregowany jest do przełączników klasy biznes znajdujących się w serwerowni. Natomiast infrastruktura sieciowa oparta jest o przełączniki niezarządzalne. Dodatkowo, producenci linii produkcyjnych oraz maszyn po stronie OT mają swoje bramki komunikacyjne GSM, które w przypadku awarii ich urządzenia umożliwiają zdalny serwis.

Przemysł spożywczy, podobnie jak szereg innych, m. in. farmacja oraz logistyka, objęty zostanie przepisami dyrektywy NIS-2 (w Polsce docelowo regulacjami związanymi z Ustawą o Krajowym Systemie Cyberbezpieczeństwa). Przedstawiciele tego sektora zostaną zidentyfikowani jako podmioty ważne. Co to jednak dla nich oznacza?

Otóż obliguje firmy do wdrożenia odpowiednich polityk i procedur cyberbezpieczeństwa dla wszystkich systemów informatycznych znajdujących się w firmie, w tym infrastruktury przemysłowej.

Niedostosowanie się do przepisów skutkować będzie wdrożeniem procedur naprawczych dla danej organizacji oraz potencjalnymi karami finansowymi.

Ważną zmianą w stosunku do starszych przepisów jest fakt, że wraz z nowelizacją prawa odpowiedzialność za wdrożenie i nadzorowanie procedur bezpieczeństwa spada na zarząd spółki. To on, a nie dedykowany pracownik odpowiada bezpośrednio przed regulatorem..

Szeroko obowiązki i konsekwencje związane z opisywaną regulacją opisaliśmy w artykule „NIS2 – przewodnik dla sektora przemysłowego”.

Co ważne, każdy system informatyczny firmy ma być dostosowany do przepisów ustawy. Nie mówimy tu już o usługach kluczowych (czyli o części systemów jak to było w przypadku pierwszej ustawy o KSC), a o każdym systemie informatycznym. W związku z powyższym również infrastruktura OT zostanie objęta odpowiednimi regulacjami, a w konsekwencji audytami oraz testami penetracyjnymi.

Infrastruktura OT ma kluczowe znaczenie dla każdego przedsiębiorstwa produkcyjnego. Od niej zależą zdolności wytwórcze zakładu. Dlatego też to ciągłość działania zawsze stawiana jest na pierwszym miejscu. W związku z tym systemy komunikacji opierają się o nieskomplikowane i sprawdzone rozwiązania, które nawet w przypadku awarii pozwolą szybko przywrócić operacyjność zakładu. Co jednak rozumiemy przez infrastrukturę OT?

Z reguły mamy na myśli:

Jednak musimy pamiętać, że w dzisiejszych czasach, systemy te działają głównie dzięki komunikacji przemysłowej. Sterowniki stale wymieniają dane z wyspami we/wy i systemem SCADA. Z systemu SCADA z kolei możemy przekazywać dane do systemów ERP np. w kwestii obsługi zleceń produkcyjnych.

Jeżeli zatem system SCADA wymienia dane z systemem ERP, to w OT nie możemy już mówić o infrastrukturze wyizolowanej (tzw. Air Gapped). W związku z tym odpowiednia segmentacja i mikrosegmentacja infrastruktury OT stanowić będzie o sile produkcyjnej naszego zakładu.

Dobrze zaprojektowana i podzielona na segmenty sieć powinna:

W przeważającej części zakładów spotykamy się z firewallem terminującym ruch pomiędzy IT oraz OT. Jest on najczęściej zarządzany przez dział IT i choć nie jest to regułą, przez niego przydzielany jest zdalny dostęp do infrastruktury OT. W większości przypadków uznawane jest to niestety za wystarczający element izolujący. Dlaczego? Bo zakłada się, że większość ataków pochodzi z phishingu.

Jeżeli chodzi natomiast o warstwę sieciową, to ta stanowi hybrydę połączeń składającą się z przełączników zarządzalnych oraz niezarządzalnych połączonych gwiazdowo oraz kaskadowo. Czasami spotykamy się ze zbiorczą agregacją sygnałów do jednego przełącznika (tzw. switch agregacyjny) do przełącznika agregacyjnego lub bezpośrednie wpięcie do firewalla, gdzie ruch jest terminowany.

Zdalny dostęp realizowany jest również często już po stronie OT, bezpośrednio do maszyny z wykorzystaniem bramek dostępowych. Niestety jest to realizowane z pominięciem firewalla będącego na styku sieci IT oraz OT

Mając na uwadze przepisy dyrektywy NIS2 architektura zbudowana w taki sposób, niestety nie spełni wymogów ustawodawcy, który duży nacisk kłaść będzie na zarządzanie ryzykiem.

Pomijając samo dostosowanie infrastuktury OT do wymagań dyrektywy / ustawy, które jest wyzwaniem samym w sobie, opisana powyżej topologia wskazuje na kilka uchybień. Warto zaadresować te wyzwania:

NIS-2 zaostrza wymogi bezpieczeństwa sieci i systemów informatycznych. Będą one miały znaczący wpływ na infrastrukturę przemysłową. Oto kluczowe zmiany, jakie legislacja może wymusić w systemach OT:

Segmentacja sieci to, jak sama nazwa wskazuje, proces podziału sieci komputerowej na mniejsze, logicznie odseparowane części (segmenty), które mogą być zarządzane i chronione niezależnie. W kontekście infrastruktury OT polega na oddzieleniu różnych elementów sieci sterujących, takich jak:

w celu ograniczenia ich wzajemnej komunikacji tylko do niezbędnych połączeń.

Segmenty te mogą być tworzone na poziomie fizycznym (np. oddzielne sieci fizyczne) lub logicznym (np. przy użyciu VLAN-ów w ramach jednej infrastruktury fizycznej). Bardziej efektywną praktyką jest jednak tworzenie segmentów na poziomie logicznym, ponieważ zdecydowanie ułatwia to późniejsze zarządzanie infrastrukturą.

Szerzej temat segmentacji i jej praktyczna implementację opisywaliśmy tutaj.

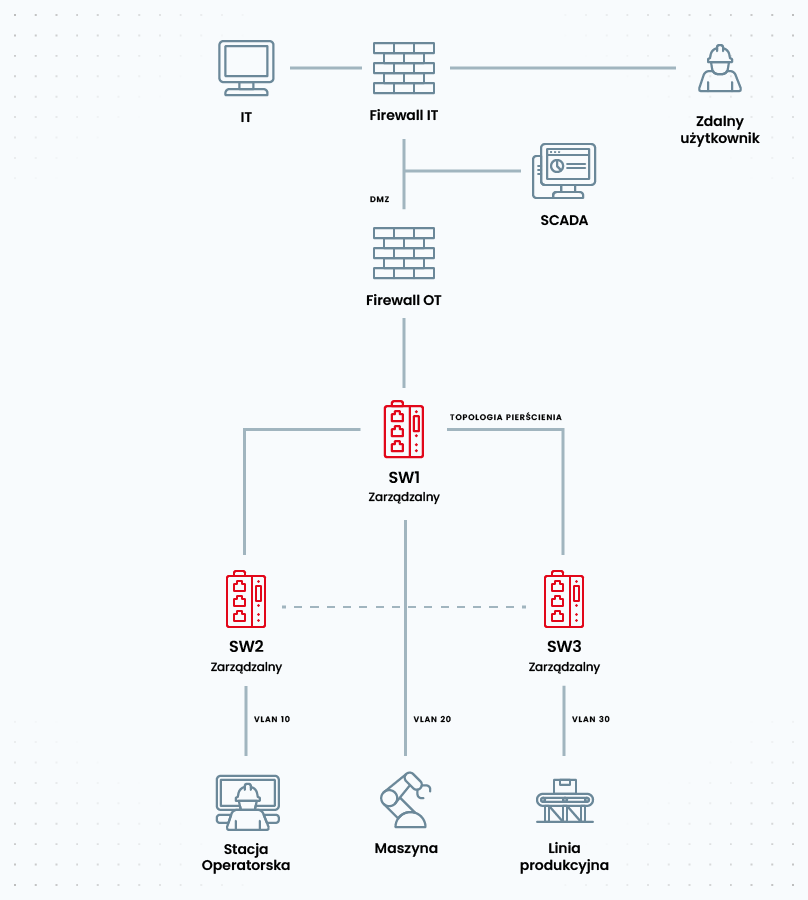

Jedną z pierwszych rzeczy, które możemy zrobić, aby usprawnić opisaną wcześniej topologię, to:

W tym miejscu warto zaznaczyć, że dobrą praktyką jest to, aby Firewall IT oraz OT były od różnych vendorów, ponieważ wykorzystanie podatności w jednej części nie będzie skutkowało kompromitowaniem kolejnego segmentu

Dzięki segmentacji opartej na powyższych założeniach, zyskujemy pełną separację sieci PLC od infrastruktury SCADA. Oczywiście, aby system SCADA działał prawidłowo musi on pozyskiwać informacje z sieci PLC. Jednak ruch ten jest w pełni filtrowany i kontrolowany z wykorzystaniem reguł firewalla oraz DPI na urządzenia NGFW.

Systemy IT, które muszą pozyskiwać dane produkcyjne nie otrzymują możliwości komunikacji z siecią PLC a na poziomie NGFW uzyskują ograniczony regułami dostęp do wymaganych danych dla systemu ERP.

Na tym etapie jednak:

Jakie zatem należy podjąć kolejne kroki?

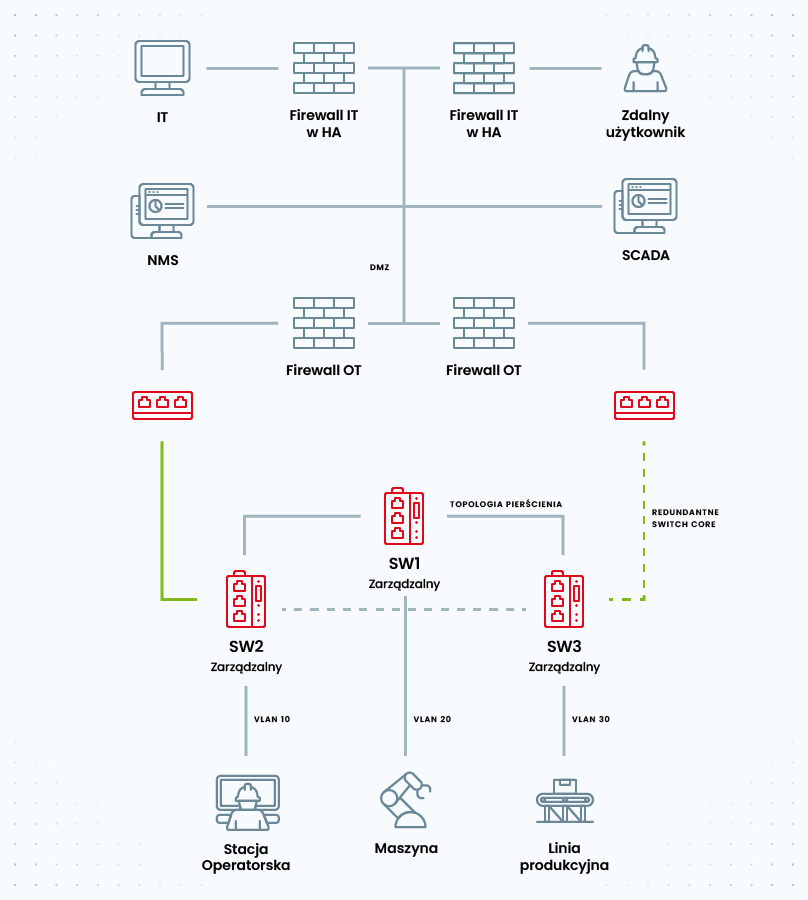

Mając na uwadze zachowanie ciągłości procesu rekomenduje się zastosowanie mechanizmów nadmiarowych tj. redundancji sieci. Ma ona na celu minimalizację wpływu awarii pojedynczych komponentów sieciowych na ciągłość pracy instalacji technologicznej.

Stosując mechanizmy nadmiarowe zyskujemy zwiększoną niezawodność i dostępność systemów. Jeżeli jedno z urządzeń sieciowych ulegnie awarii, jak choćby wspomniany wcześniej NGFW, redundantne elementy mogą przejąć jego funkcje minimalizując ryzyko przestoju. To wiążę się również z bezprzerwową konserwacją. Praca systemu przeniesiona na systemy redundantne pozwala na spokojne przeprowadzenie prac naprawczych i wymianę uszkodzonego elementu bez wpływu na ciągłość produkcji.

Ponadto nasze środowisko staje się znacznie bardziej skalowalne, ponieważ w miarę wzrostu części produkcyjnej podłączanie kolejnych segmentów do tak zaprojektowanej infrastruktury jest intuicyjne i nie wymaga przeprojektowywania całej infrastruktury.

Jak zatem rozbudować naszą posegmentowaną infrastrukturę o elementy nadmiarowe?

Mając na uwadze minimalizowanie występowania pojedynczych punktów awarii należałoby:

Jak zatem opisane powyżej mechanizmy możemy zaimplementować do naszej topologii?

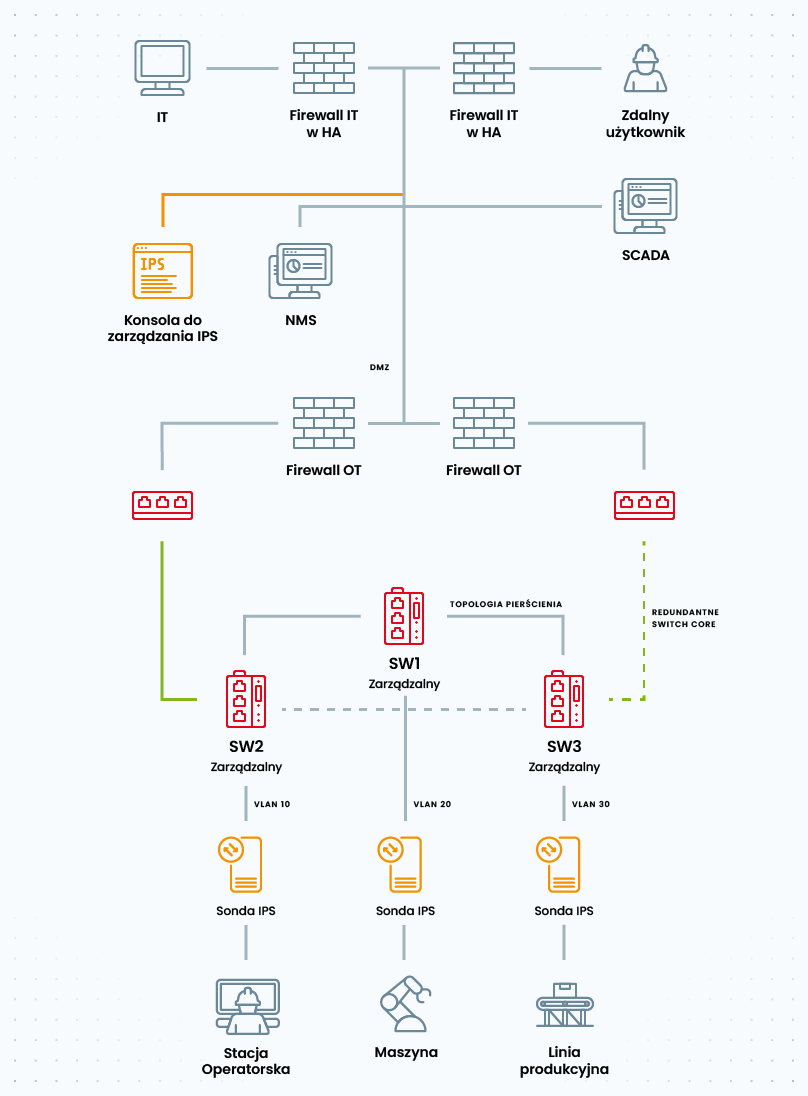

Co rozumiemy przez mikrosegmentację i jakie korzyści wnosi ona do przedstawionej powyżej koncepcji?

To zaawansowana technika zabezpieczania sieci umożliwiająca jeszcze bardziej precyzyjne zarządzanie ruchem sieciowym i kontrolę dostępu.

Kluczowe cechy mikrosegmentacji, to:

Powyższą topologię możemy dodatkowo usprawnić.

Wystarczy wprowadzić mikrosegmentację do procesów produkcyjnych z wykorzystaniem przemysłowych systemów klasy IPS.

Mikrosegmentacja wprowadza dodatkowy element ochrony, dzięki któremu:

W tym artykule chciałem zaprezentować możliwość gradacyjnego podejścia do cyberbezpieczeństwa. Ważne jest, aby już na początku naszej ścieżki decydować się na rozwiązania charakteryzujące się wysokim poziomem elastyczności. Pozwoli nam to sukcesywnie rozbudowywać infrastrukturę o kolejne komponenty bez zbyt dużego obciążania budżetu. Docelowo zyskujemy sieć przemysłową zgodną z wymaganiami legislacyjnymi a jednocześnieprostą wzarządzaniu.

Każdy z projektowanych systemów ma możliwość scentralizowanego zarządzania oraz agregowania logów, które użyteczne są zarówno w codziennej pracy Utrzymania Ruchu jak i Zespołów Cyberbezpieczeństwa.

Jak to wygląda w praktyce?

Podsumowując zatem powyższe studium przypadku, przedstawiamy checklistę kluczowych kroków, które należy podjąć, aby zabezpieczyć infrastrukturę OT przed cyberzagrożeniami:

Segmentacja i mikrosegmentacja sieci OT nie są tematami prostymi. Jeżeli potrzebujesz pomocy i wsparcia eksperta, zapraszam do kontaktu. Umówimy się na spotkanie lub wizję lokalną i spróbujemy rozwiązać Twój problem.

Masz pytania? Potrzebujesz porady? Zadzwoń lub napisz do nas!