Oprogramowanie do zarządzania bezpieczeństwem sieci przemysłowych przeznaczone dla sieci OT

Koszyk

NIS-2 (Network and Information Security Directive), czyli dyrektywa w sprawie bezpieczeństwa sieci i informacji, jest unijnym aktem prawnym, który ma na celu wzmocnienie cyberbezpieczeństwa w całej Unii Europejskiej. Jest aktualizacją i rozszerzeniem wcześniejszej dyrektywy NIS, przyjętej w 2016 roku, w Polsce znana jest pod nazwą „Ustawa o Krajowym Systemie Cyberbezpieczeństwa”. W stosunku do swojej poprzedniczki nowelizacja wprowadzać będzie szereg nowych przepisów i zaleceń, mających na celu lepsze zarządzanie ryzykiem cybernetycznym i zwiększenie ogólnego poziomu cyberbezpieczeństwa w UE.

Od wybuchu pandemii COVID-19 gospodarki państw członkowskich, bardziej niż kiedykolwiek, stały się zależne od sieci i systemów informacyjnych. Środowisko przemysłowe, zdecydowanie szybciej niż przewidywano, zaadoptowało technologie zdalnego dostępu oraz cyfryzacji systemów. Ze względu na możliwość udostępniania niektórych informacji do IT coraz oraz popularniejsze stały się technologie chmurowe. Jednocześnie instalacje izolowane, znane nam z przeszłości, są już w zasadzie reliktem. Więcej na ten temat piszemy tutaj. Ponadto zakres dyrektywy NIS dotyczący branż był zbyt ograniczony i musiał zostać zaktualizowany oraz rozszerzony, aby sprostać obecnym i przyszłym wyzwaniom.

Główną wadą pierwszej wersji dyrektywy był brak jednolitego podejścia. Prowadziło to do znacznych rozbieżności pomiędzy wymogami dotyczącymi operatorów usług kluczowych a dostawcami usług cyfrowych. Podobne firmy mogły mieć postawione różne wymagania w zależności od kraju. Czasem wręcz niektóre usługi lub firmy mogły zostać zakwalifikowane jako kluczowe w jednym państwie, a w innym nie. Tym samym nie były zobowiązane do wdrażania środków bezpieczeństwa ani zgłaszania incydentów.

Dyrektywa NIS dawała państwom członkowskim zbyt szerokie uprawnienia w formułowaniu wymogów bezpieczeństwa operatorów usług kluczowych i wymogów zgłaszania incydentów. Dlatego potrzebne były dodatkowe regulacje UE w celu zaadresowania zagrożeń cybernetycznych. Tym bardziej, że cyberataki mogą szybko rozprzestrzeniać się poza granice krajów (weźmy za przykład choćby czy LockBit). Ponadto w ramach pierwszej dyrektywy NIS, nie istniały żadne minimalne standardy administracyjne kar za niedopełnienie obowiązków związanych z implementacją rozwiązań. W związku z tym mogliśmy zaobserwować różnice w zasobach finansowych i ludzkich przedzielonych do wykonywania zadań pomiędzy organizacjami.

Wszystko to miało negatywny wpływ na skuteczność środków cyberbezpieczeństwa i poziom wspólnej świadomości sytuacyjnej na poziomie całej Unii oraz udostępniania informacji pomiędzy podmiotami prywatnymi i ich udziałem w strukturach współpracy na poziomie Wspólnoty.

Na koniec warto zaznaczyć, że NIS2 nie jest jedynie aktualizacją przepisów znanych z NIS/UKSC (Ustawy o Krajowym Systemie Cyberbezpieczeństwa). To przede wszystkim próba ujednolicenia zasad dotyczących podejścia do cyberbezpieczeństwa, także przemysłowego.

Warto zaznaczyć, że NIS2 nie jest jedynie aktualizacją przepisów znanych z NIS/UKSC (Ustawy o Krajowym Systemie Cyberbezpieczeństwa). To wywrócenie ich do góry nogami i skupienie się na nowym, holistycznym podejściu do cyberbezpieczeństwa, które obejmuje również systemy przemysłowe.

Znaczącą zmianą w stosunku do UKSC jest zastąpienie Operatorów Usług Kluczowych i Dostawców Usług Cyfrowych listą Podmiotów Kluczowych oraz Ważnych. Ponadto rozszerzono branże objęte dyrektywą, co szczegółowo opisane zostało w załącznikach 1 (sektory i podsektory kluczowe) oraz 2 (sektory podsektory ważne).

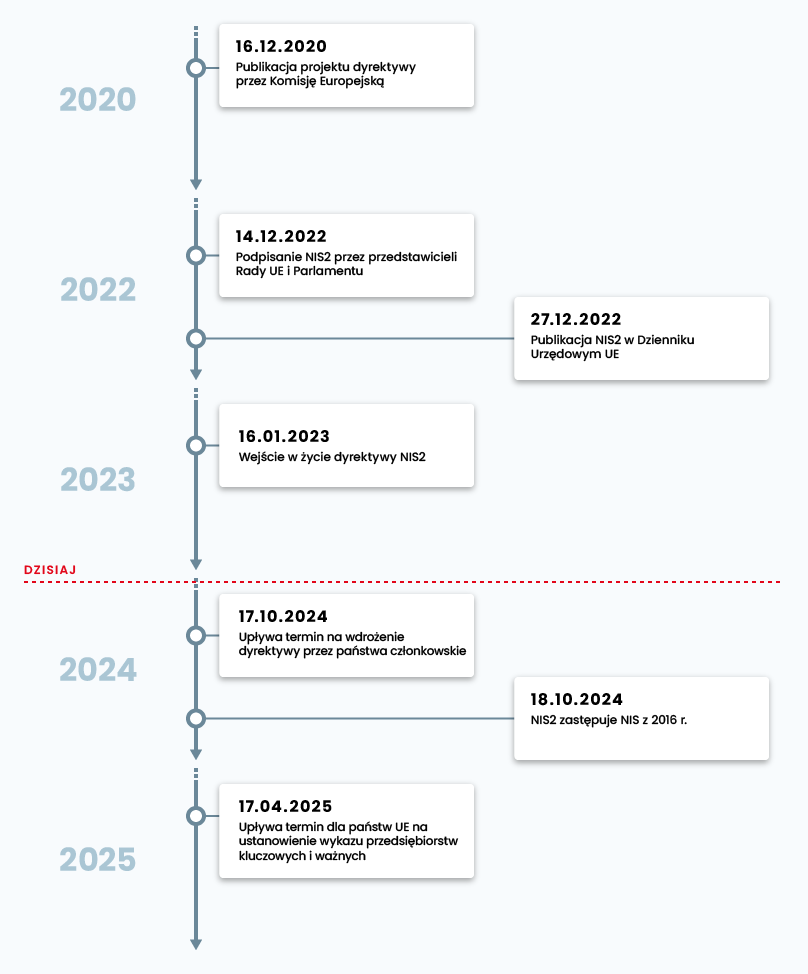

W związku z tym o wiele więcej przedsiębiorstw zostało objętych nowymi przepisami. Do 17 kwietnia 2025 roku państwa członkowskie powinny ustalić wykaz podmiotów kluczowych i ważnych oraz podmiotów świadczących usługi rejestracji domen. W tym celu będą wymagać od podmiotów, aby przekazały właściwym organom przynajmniej podstawowe informacje:

Powyższa lista może się rozszerzyć i państwa członkowskie powinny śledzić zmiany i na bieżąco aktualizować dane.

Poniżej prezentujemy Dyrektywę Parlamentu Europejskiego i Rady (UE) 2022/2555 z dnia 14 grudnia 2022 r. w sprawie środków na rzecz wysokiego wspólnego poziomu cyberbezpieczeństwa na terytorium Unii, zmieniająca rozporządzenie (UE) nr 910/2014 i dyrektywę (UE) 2018/1972 oraz uchylająca dyrektywę (UE) 2016/1148 (dyrektywa NIS 2). Listę sektorów, podsektorów i rodzajó podmiotów kluczowych znajdziesz w rozdziałach "załączniki I - podmioty kluczowe" i "załącznik II - podmioty ważne".

Aby to zweryfikować odsyłamy do tabeli powyżej. Jeżeli świadczone przez nas usługi znajdują się wśród sektorów kluczowych lub ważnych, należy spojrzeć na pozostałe kryteria. Nie wszystkie przedsiębiorstwa zostaną dyrektywą objęte.

Występuje jeszcze kryterium wielkości. Mówi o tym art. 3 ust. 1 pkt. a dyrektywy - opisywanymi przepisami objęte są przedsiębiorstwa przekraczające pułapy dla średnich przedsiębiorstw w myśl art. 2 ust. 1 załącznika do zalecenia 2003/361/WE.

Mówiąc prościej, jeżeli zatrudniamy więcej niż 50 osób i nasz roczny obrót przekracza 10 000 0000 €, wówczas możemy w ciemno założyć, że zostaniemy objęci przepisami. Warto nadmienić, że zakresem dyrektywy może objąć małe i mikro przedsiębiorstwa, jeżeli ich działalność ma charakter krytyczny i realizują usługi kluczowe dla społeczeństwa czy gospodarki.

Jeżeli zidentyfikowaliśmy się jako podmiot kluczowy, możemy spodziewać się, że w odniesieniu do przepisów podejmowane stosowne działania przez organy nadzorcze. Do takich działań zaliczamy:

W związku z powyższymi działaniami mogą zostać nałożone na nas ostrzeżenia. Wtedy przyjęty zostanie harmonogram, który zobliguje nas do wprowadzenia usprawnień. Jeżeli nie zostaną wprowadzone będzie istniała możliwość tymczasowego zawieszenia certyfikacji lub zezwolenia na prowadzenie działalności.

Dyrektywa NIS2 dość precyzyjnie formułuje zapisy dotyczące nakładania sankcji za naruszenie jej przepisów. Podmioty kluczowe, które naruszą przepisy dyrektywy mogą otrzymać karę administracyjną w maksymalnej wysokości co najmniej 10 mln € lub co najmniej 2% łącznego rocznego światowego obrotu w poprzednim roku przedsiębiorstwa. Przy czym zastosowanie ma tu kwota wyższa. W związku z tym państwa członkowskie będą dysponowały dużą swobodą przy ustalaniu „widełek” i wspomniane kwoty mogą być znacznie wyższe.

Warto nadmienić, że w dyrektywie przewidziano także możliwość nakładania kar pieniężnych okresowych w celu zaprzestania naruszania przepisów dyrektywy.

W odróżnieniu do podmiotów kluczowych działania opisane powyżej będą miały charakter ex post, tj. po fakcie. Jak to rozumieć? Jeżeli w przedsiębiorstwie zostanie rozpoznany cyberatak, to możemy spodziewać się kontroli w zakresie opisanym dla podmiotu kluczowego.

Kontrola może być też konieczna, gdy wystąpi podejrzenie, że przedsiębiorstwo, mimo kwalifikacji jako podmiot ważny nie dostosuje swojej infrastruktury do wymogów dyrektywy. Różnica w stosunku do pomiotów kluczowych dotyczy też kar. W przypadku pomiotów ważnych, które naruszą przepisy dyrektywy , będzie mogła być nałożona kara administracyjna w maksymalnej wysokości co najmniej 7 000 0000 € lub co najmniej 1,4% łącznego rocznego światowego obrotu w poprzednim roku obrotowym przedsiębiorstwa. Przy czym zastosowanie ma kwota wyższa.

Model Struktury Oceny Cyberbezpieczeństwa CAF (Cyber Assesment Framework) to zestaw wytycznych dla organizacji odpowiadających za istotne usługi kluczowe. Składa się z zestawu kryteriów oceniających cyberbezpieczeństwo w różnych obszarach. Bazuje na 14 celach, pogrupowanych na 4 kategorie:

Powyższy model możemy zaadaptować do spełnienie wymagań stawianych przez NIS2. Ponieważ są one (podobnie jak cele) dość ogólne, uszczegółowimy je. Zaproponujemy też gotowe rozwiązania dla systemów automatyki.

Przygotowaliśmy gotowe scenariusze, które możesz pobrać i wdrażać w swojej firmie.

Zarządzanie ryzkiem bezpieczeństwa

Ochrona przed cyberatakami

Wykrywanie zdarzeń

Minimalizowanie wpływu incydentów cyberbezpieczeństwa

Do ich realizacji przydatny jest pakiet rozwiązań TXOne Networks, składający się z:

Portable Inspector, jedynego na świecie przemysłowego, mobilnego antywirusa przemysłowego,

sond EdgeIPS do segmentacji sieci przemysłowej,

EdgeFire, Next-Generation Firewalla zaprojektowanego specjalnie pod kątem wymagań środowisk przemysłowych,

EdgeOne do centralnego zarządzania rozwiązaniami serii Edge (EdgeIPS oraz EdgeFire), wizualizacji, grupowania i grupowej konfiguracji oraz agregacji logów,

oprogramowania Stellar czyli przemysłowego antywirusa typu CPSDR (Cyber Physical System Detection Response), który podnosi bezpieczeństwo nawet starszych i niewspieranych już urządzeń.

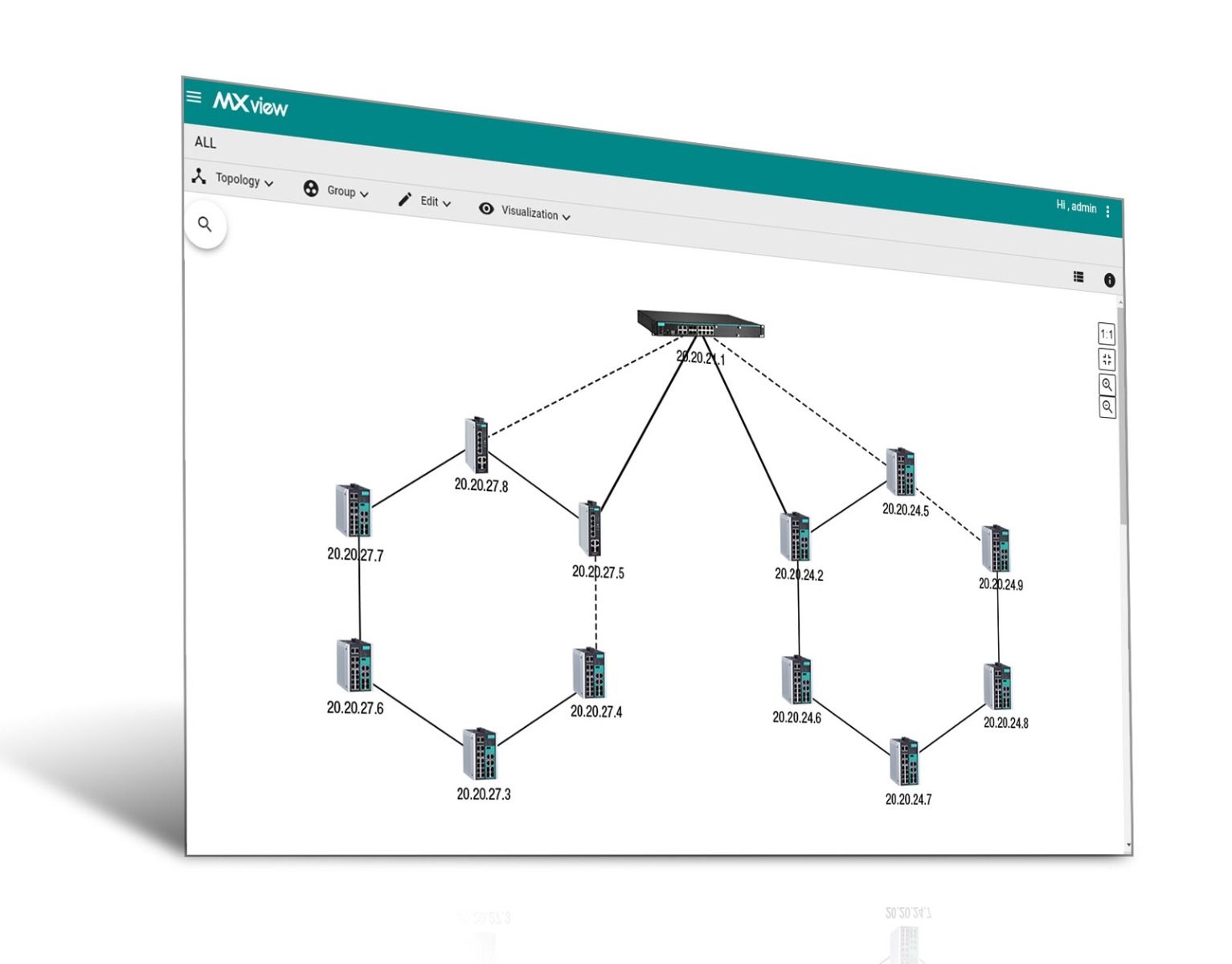

Warto także użyć dedykowanego dla przemysłu rozwiązania Moxa MXView, oprogramowanie do monitoringu, diagnostyki i zarządzania przemysłową siecią Ethernet.

Zła wiadomość: nie ma jednolitego podejścia do cyberbezpieczeństwa po stronie OT. Wiele kwestii będzie zależeć od interpretacji przepisów oraz indywidualnego podejścia danego podmiotu. Warto pamiętać, że NIS2 mocno akcentuje proaktywne podejście do bezpieczeństwa oraz wymiany doświadczeń pomiędzy podobnymi przedsiębiorstwami w skali Europy.

Zaadoptowanie rozwiązań cyberbezpieczeństwa w środowisku produkcyjnym jest ogromnym wyzwaniem. Wynika to przede wszystkim z różnicy priorytetów, która w przemyśle nastawiona jest i zawsze będzie na ciągłość procesu. Jeżeli jednak spojrzymy na ten problem szerzej, to ewentualny cyberatak może tę ciągłość procesu skutecznie zakłócić. Dlatego taki nacisk położyliśmy na rozwiązania o charakterze prewencyjnym połączone z nadzorem administracyjnym.

A teraz dobra wiadomość: odpowiednio skonfigurowane urządzenia Intrusion Prevention System, jak choćby EdgeIPS firmy TXOne Networks, nie tylko zapewnią nam odpowiedni poziom bezpieczeństwa wymagany przez dyrektywę, ale też aktywną ochronę i ciągłość działania procesu produkcyjnego.

Oferujemy również nieco bardziej aktywne podejście do ochrony stacji inżynierskich – zarówno tych włączonych do sieci jak i odizolowanych.

Opisywana metodologia jest bardzo bliska podejściu Zero Trust, w którym stosujemy metodę ograniczonego zaufania. Daje nam ona to, czego kiedyś oczekiwano od sieci zamkniętych – spokój i zmniejszenie ryzyka ataku.

Możliwe, że masz teraz wiele pytań i chciałbyś zobaczyć, jak w praktyce działają opisane systemy. Zapraszamy do kontaktu

Michał Łęcki

Manager ds. cyberbezpieczeństwa

michal.lecki@elmark.com.pl

601-868-636

Tomasz Sokół

Product Manager Moxa i TXOne

tomasz.sokol@elmark.com.pl

887-024-474

Masz pytania? Potrzebujesz porady? Zadzwoń lub napisz do nas!