Przemysłowy system IPS z DPI dla protokołów przemysłowych oraz ochroną przed znanymi podatnościami na bazie sygnatur

Koszyk

W lutym 2021 roku niezidentyfikowany intruz uzyskał dostęp do systemów sieciowych amerykańskiej stacji uzdatniania wody w Oldsmar na Florydzie i na krótko zmienił poziom nastaw chemikaliów w wodzie pitnej. Na szczęście pracownik zauważył próbę włamania i natychmiast ją zablokował. Incydent ten wywołał wiele dyskusji na temat cyberbezpieczeństwa w środowiskach technologii operacyjnych (OT) w mediach i sektorze przemysłowym. Więcej o samym incydencie możesz poczytać na stronie Niebezpiecznika. Wraz z udostępnieniem nowych technologii informatycznych i łączności internetowej dla sieci OT otwiera się wiele różnych możliwości zwiększenia produktywności i wydajności. Chociaż podłączenie sieci OT do Internetu stwarza nowe możliwości, wprowadza też nowe zagrożenia. Z powodu pandemii COVID-19 więcej osób pracuje zdalnie, firmy muszą umożliwić bardziej zdalne połączenia ze swoimi sieciami biznesowymi i produkcyjnymi. Chociaż te zdalne połączenia umożliwiają pracownikom pracę z bezpiecznego domu, niestety otwierają również bramę do nowych cyberzagrożeń.

Sieci IT są zwykle chronione wyrafinowanymi środkami cyberbezpieczeństwa, sieci OT nadal zawierają wiele starszych urządzeń i często mają mniejszą ochronę. Dzieje się tak przede wszystkim dlatego, że systemy są złożone i dość trudno jest skutecznie wdrożyć środki cyberbezpieczeństwa. Ponadto sieci te często mają długi cykl życia, w którym starsze urządzenia nie są regularnie aktualizowane o funkcje cyberbezpieczeństwa. W rzeczywistości protokoły OT zwykle nie są szyfrowane i często brakuje im mechanizmów uwierzytelniania. Co więcej, hakerzy coraz lepiej poznają protokoły, sieci i urządzenia OT, co umożliwia im łatwiejsze atakowanie sterowników PLC, interfejsów HMI i systemów SCADA.

Systemy i sieci przemysłowe są rozbudowywane bardzo szybko. Często dla wygody administratorzy pozostawiają domyślne hasła i inne ustawienia. Im prostsze jest hasło tym łatwiej je złamać. Domyślne hasła do urządzeń sieciowych są publicznie dostępne, czy to w dokumentacji producenta, czy na serwisach takich jak https://cirt.net/passwords. Łatwe hasła można złamać atakami typu brute force.

Przede wszystkim należy używać złożonych haseł. Co to znaczy złożonych? Polityka jednego z banków mówi, że silne hasło powinno mieć 8 znaków, małe i wielkie litery, cyfry oraz znaki specjalne. Nie powinno też pokrywać się z loginem, zawierać imion, nazwisk itp. Powinno być dodatkowo unikalne, tzn, że nie powinno się powtarzać na innych serwisach.

Na obiektach przemysłowych może być trudno taką politykę zarządzania hasłami zachować, dlatego lepszym wyjściem jest skorzystanie z zewnętrznego serwera uwierzytelniającego dostęp do sieci, czy do konfiguracji urządzeń (np. Serwer RADIUS).

Aby dodatkowo zwiększyć bezpieczeństwo haseł warto wdrożyć mechanizm login failure, który ograniczy liczbę nieudanych prób zalogowania do urządzenia.

Systematyczne patchowanie (aktualizacja oprogramowania) w urządzeniach przemysłowych to bardzo często trudne zadanie dla inżynierów utrzymania ruchu, niekiedy nawet niemożliwe. Wyzwania, z którymi najczęściej się spotykamy to brak możliwości zaktualizowania oprogramowania bo:

Ostatni punkt pojawia się najczęściej w przypadku systemów SCADA lub HMI, które oparte są na systemach operacyjnych Windows XP lub Windows 7. Systemy te nie są już wspierane przez producenta, więc w przypadku wykrycia kolejnych podatności (lub bezpieczeństwa) mogą nie być aktualizowane już przez producenta.

Z pomocą przychodzą systemy IDS/IPS (Intrusial Detection/Protection Systems) – systemy detekcji i ochrony. Ich zadaniem jest monitorowanie ruchu, wykrywanie anomalii w ruchu oraz raportowanie (to zadanie systemu IDS). Systemy IPS oprócz funkcji IDS posiadają mechanizmy blokowania nieautoryzowanego i potencjalnie niebezpiecznego ruchu.

Systemom IPS został poświęcony cały artykuł w naszym Centrum Wiedzy – https://www.elmark.com.pl/blog/ethercatch-systemy-ids-ips - zachęcamy do lektury.

W skrócie, systemy IPS można podzielić ze względu na typ:

Ze względu na sposób wykrywania incydentów:

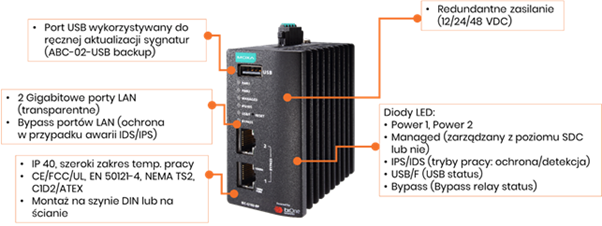

W ofercie Moxa posiadamy urządzenie IEC-G102, które jest 2-portowym systemem IDS/IPS. Jako typ można je zakwalifikować jako IPS Network-based oraz Signature-based.

Urządzenie posiada dwa porty Gigabitowe, które mają funkcję bypass – tzn., w przypadku awarii samego urządzenia nie traci się komunikacji z urządzeniami końcowymi – znika (co oczywiste) możliwości ochrony, które oferowane są przez to urządzenie.

Włączając takie urządzenie „w linię” przez kluczowe z punktu widzenia aplikacji urządzenia (np. Panel HMI). Urządzenie analizuje ruch dwukierunkowo i sprawdza go pod kątem znanych podatności (na bazie sygnatur). Sygnatury wydawane są w interwałach około 6 tygodni. Użytkownik ma pełną ochronę, tzn. może wybrać które sygnatury system powinien analizować i jakie akcje przeciwko nim powinny być podjęte – czy tylko odnotowanie w logach incydentu (funkcja IDS – monitoruj i loguj), czy dodatkowo zablokowanie ruchu (funkcja IPS – monitoruj, loguj, blokuj).

Listę sygnatur można znaleźć pod tym linkiem - https://www.encyclopedia.txone-networks.com/en-us/threat

W aplikacjach przemysłowych, gdzie blokowanie jakiegokolwiek ruchu może zaburzyć proces, pierwsze podejście tzn. tylko logowanie informacji o anomaliach, wydaje się być bardziej słuszne, niemniej każdy przypadek wymaga własnej analizy ryzyka.

Rys. System IPS umożliwia ochronę urządzeń końcowych przed znanymi podatnościami

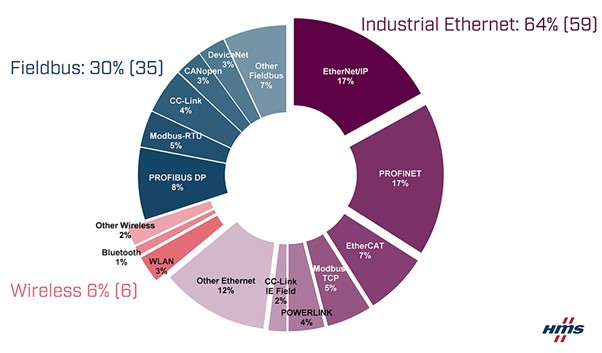

Liczba protokołów komunikacyjnych stosowanych w aplikacjach przemysłowych jest bardzo szeroka. Niektórzy tworzą własne protokoły komunikacyjne które oparte są np. na Ethernecie. Pod nasze rozważania weźmiemy jednak te najczęściej stosowane protokołu komunikacyjne. Co roku HMS publikuje raport, w którym przedstawia które protokoły są obecnie na topie. Można zauważyć coraz większą tendencję używania protokołów przemysłowych opartych na Ethernecie. Modbus RTU wypierany jest przez Modbus TCP. Profibus z kolei zastępowany jest nowymi sterownikami PLC które wspierają Profinet. Urządzenia ze starszymi protokołami przemysłowymi na pokładzie, opartymi o standardy szeregowe dalej są wykorzystywane (np. ma to miejsce w przypadku starych ale bardzo drogich maszyn). Do integracji urządzeń, które wspierają protokoły komunikacyjne w wariancie szeregowym z nową infrastrukturą opartą na Ethernecie, można wykorzystać konwertery protokołów – bramki, które umożliwiają dwukierunkową wymianę danych między dwoma, totalnie różnymi od siebie protokołami.

Rys: Analiza sytuacji na rynku komunikacji przemysłowej, raport HMS: https://www.hms-networks.com/news-and-insights/news-from-hms/2020/05/29/industrial-network-market-shares-2020-according-to-hms-networks

Migracja do Ethernetu, który niewątpliwie ma wiele zalet vs standardy szeregowe, obarczona jest również ryzykiem, cyber ryzykiem. Można postawić dość śmiałą tezę, że protokoły szeregowe były bardziej cyber bezpieczne. Transmisja między masterem a slavem w przypadku Modbus RTU zwykle odbywa się na krótkich dystansach. Komunikację szeregową dużo trudniej jest podłuchać. Trudne jest również wprowadzenie w tor transmisji danych szeregowych dodatkowego mastera (master in the middle), który udawałby prawdziwego, autoryzowanego mastera.

Ethernet jest dużo łatwiejszym medium do przeprowadzania cyberataków. Transmisję między urządzeniami bardzo łatwo podsłuchać. Wystarczy zainstalować darmowego Wiresharka. Dzięki podsłuchanej transmisji atakujący ma dostęp do adresów rejestrów, które wykorzystywane są w komunikacji między masterem, a slavem. Transmisja w przypadku większości protokołów przemysłowych (zestawienie w poniższej tabelce) nie jest w ogóle szyfrowana. Dodatkowo, te same protokoły nie posiadają mechanizmów uwierzytelniania – autoryzacji mastera, który jest uprawniony do wymiany komunikacji w torze master – slave.

Wystarczą zatem dowolny symulator mastera danego protokołu, mapa adresów rejestrów, adres IP aby dowolnie próbować modyfikować rejestry i sterować urządzeniem (slavem). Przykład ataku typu man in the middle z wykorzystaniem protokołu Modbus TCP można znaleźć na kanale YT instytutu SANS – link do filmu.

|

Protokół |

Szyfrowanie |

Uwierzytelnianie |

|

|

Common Industrial Protocol (CIP) |

DeviceNET |

Nie |

Nie |

|

ControlNET |

Nie |

Nie |

|

|

CompoNET |

Nie |

Nie |

|

|

Ethernet/IP |

Nie |

Nie |

|

|

Modbus |

Serial |

Nie |

Nie |

|

TCP |

Nie |

Nie |

|

|

DNP3 |

Tylko Secure DNP |

Tylko Secure DNP |

|

|

Profibus |

Nie |

Nie |

|

|

Profinet |

Nie |

Nie |

|

|

PowerLink Ethernet |

Nie |

Nie |

|

|

OPC |

OPC UA |

OPC UA |

|

|

EtherCAT |

Nie |

Nie |

|

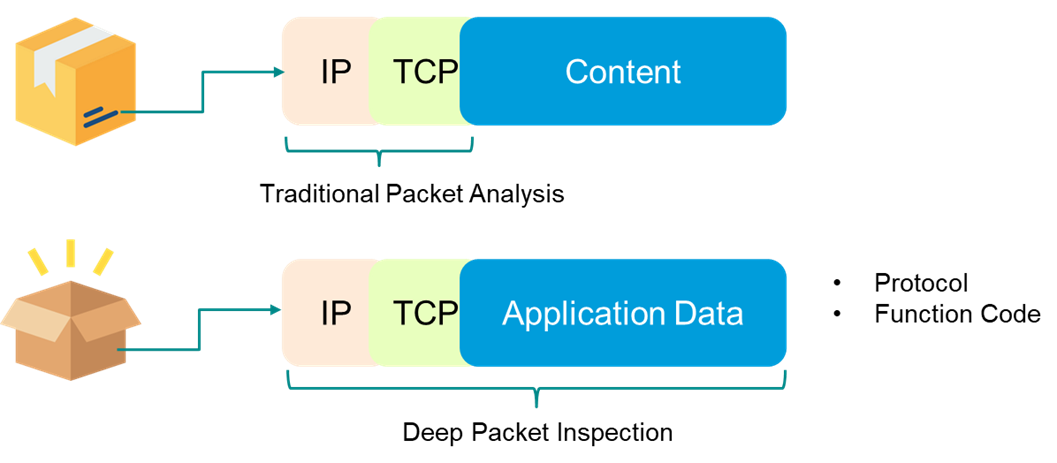

Niektóre urządzenia typu slave posiadają mechanizm filtrowania uprawnionych do komunikacji hostów po ich adresach IP. Można pójść dalej i zastosować urządzenia, które oferują tzw. Głęboką inspekcję pakietów dla protokołów (ang. Deep Packet Inspection).

Standardowe firewalle sprawdzają pakiet w trzech warstwach:

Głęboka inspekcja pakietów umożliwia filtrowanie danego pakietu również w kolejnych warstwach.

Na przykład dla protokołu Modbus TCP jest możliwość filtrowania konkretnych funkcji modbusowych a nawet numerów rejestrów.

Rys. Inspecja pakietów tradycyjnego firewalla vs głęboka inspekcja pakietów

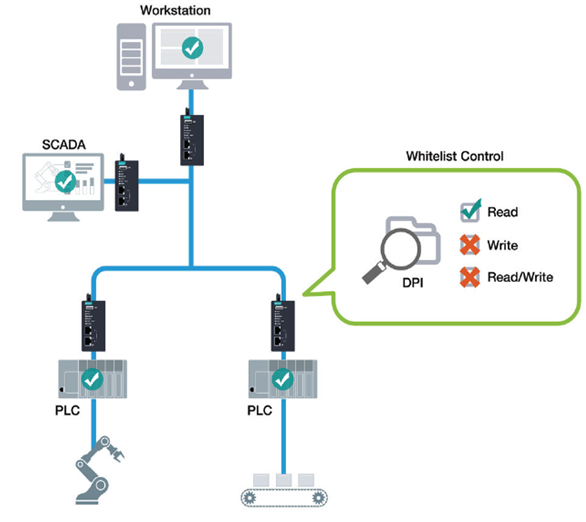

Wykorzystując DPI można utworzyć na przykład regułę, która umożliwi konkretnemu masterowi Modbus TCP (filtorwanie po adresach IP) – może to być serwer SCADA tylko odczyt wybranych rejestrów (tych konkretnych które są potrzebne). Jeżeli serwer SCADA zostałby przejęty to próba zmiany rejestrów (a co za tym często idzie naster w urządzeniach przemysłowych) byłaby zablokowana. W ten sposób można by się zabezpieczyć przed incydentem w Oldsmar, który był wspomniany na początku.

Taką funkcjonalność posiadają również systemy Moxa IDS/IPS, o których wcześniej wspomniałem.

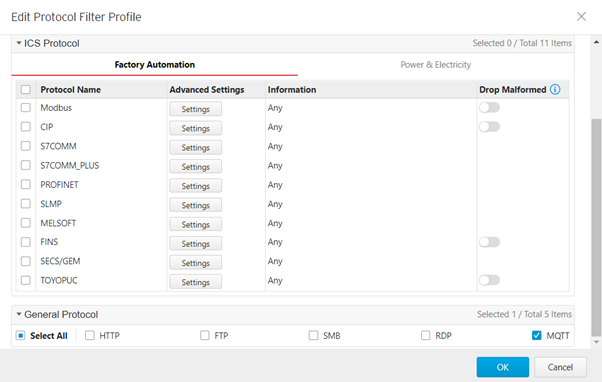

Rys. IPS/IDS Moxa IEC-G102 ma możliwość głębokiej inspekcji pakietów (DPI) dla najpopularniejszych protokołów przemysłowych.

IEC-G102 posiada funkcję DPI dla najbardziej popularnych protokołów przemysłowych.

W trakcie pisania tego artykułu dostępna jest wersja firmware v1.10 która umożliwia DPI dla:

Lista wspieranych protokołów będzie coraz bogatsza wraz z kolejnymi wersjami oprogramowania.

Rys. Lista wspieranych protokołów dla DPI

Obecnie, filtrowanie ruchu między strefami z wykorzystaniem standardowych firewalli może nie być wystarczające. Analizując ryzyko warto zastanowić się, czy na obiekcie nie posiadam urządzeń, które są kluczowe z punktu widzenia ciągłości procesu? Może warto byłoby je dodatkowo zabezpieczyć.

W odpowiedzi na takie potrzeby, w ofercie posiadamy dwu portowy system IDS/IPS Moxa IEC-G102, który umożliwia m.in. ochronę kluczowych urządzeń w sieci przed znanymi podatnościami w nieaktualizowanych systemach, głęboką inspekcję protokołów przemysłowych, ochronę przed skanowaniem i atakami DoS. Urządzenie może pracować w trybie pasywnego monitorowania i raportowania o incydentach jak również blokowania tych incydentów. Użytkownik zawsze ma kontrolę nad tym co może zostać zablokowane przez IPS, a co nie, minimalizując tym samym ryzyko fałszywie-pozytywnych dopasowań (false-positive).

Kupując urządzenie IEC-G102 w wersji Standalone użytkownik otrzymuje:

Urządzenie można bezpłatnie od nas wypożyczyć do testów. Zapraszamy do mailowego kontaktu: moxa@elmark.com.pl

Masz pytania? Potrzebujesz porady? Zadzwoń lub napisz do nas!