Serwery portów szeregowych to bardzo popularne urządzenia umożliwiające dostęp do portów szeregowych przez sieć Ethernet. Moxa ma w ofercie bardzo duży wybór modeli różniących się liczbą portów szeregowych (od 1 do 32), montażem (modele do zabudowy, na szynę DIN, do szafy RACK), dodatkowymi funkcjonalnościami (rozszerzony zakres temperatury, redundantne zasilanie, przekaźnik alarmowy, porty optyczne, izolacja galwaniczna portów szeregowych, interfejs Wi-Fi) oraz poziomem cyberbezpieczeństwa.

Podstawowy poziom cyberbezpieczeństwa dostępny jest we wszystkich oferowanych serwerach portów szeregowych - poszczególne funkcjonalności zostaną omówione w pierwszej części artykułu. W serii Nport 6000 firma Moxa zaimplementowała zaawansowane funkcje bezpieczeństwa - zostaną one omówione w drugiej części wpisu.

Podstawowe funkcje bezpieczeństwa - Seria NPort 5000, NPort W, modele do zabudowy

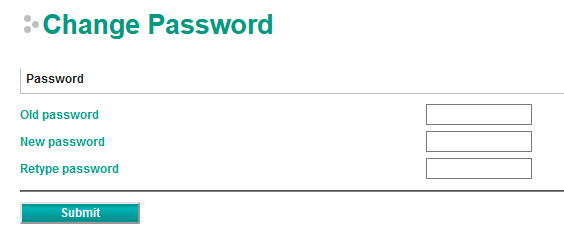

Hasło

Hasło - niby oczywiste, a jednak, często spotykamy się z sytuacją, że dostęp do konsoli zabezpieczony jest domyślnym hasłem. Ustawienie swojego hasła to pierwszy krok aby zapewnić minimum cyberbezpieczeństwa. Powinniśmy o tym kroku bezwzględnie pamiętać! Przy zmianie hasła warto pamiętaćo tym, żeby miało ono odpowiedni stopień skomplikowania. Jaki to poziom? Nie ma tutaj odpowiednich norm, warto jednak się kierować rozsądkiem a nie wygodą i stworzyć hasło, które nie będzie zbyt oczywiste (np. nazwa firmy, nazwa obiektu itp.) ani zbyt proste do odgadnięcia. Można przyjąć następujące wymagania odnośnie hasła: co najmniej 8 znaków, co najmniej jedna mała litera, co najmniej jedna wielka litera oraz co najmniej jedna cyfra.

W serwerach portów szeregowych mamy jedno hasło do wszystkich konsol jakie posiada urządzenie (www, telenet, konsola szeregowa). W podstawowych serwerach portów szeregowych mamy jednego użytkownika: admin.

Hasło do konsoli

Lokalizacja w menu: Change Password

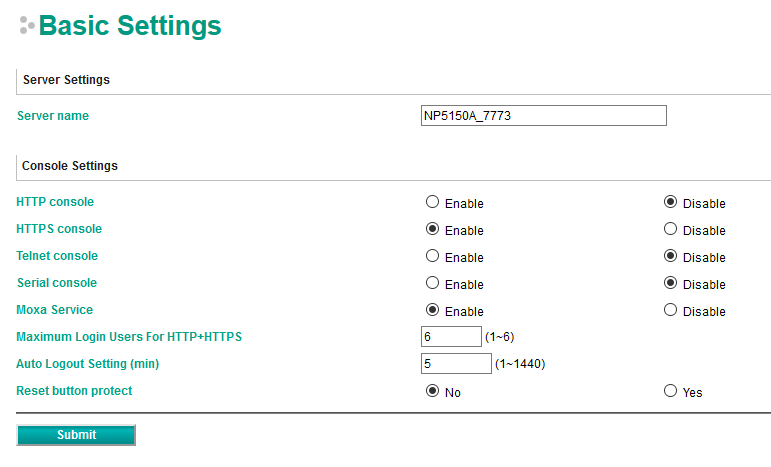

Ograniczenie dostępu do konsoli, przycisk reset

W serwerach portów szeregowych mamy do dyspozycji kilka możliwości konfiguracji - konsolę HTTP, HTTPS (dostępna tylko w niektórych podstawowych modelach), konsolę telnet, konsolę szeregową oraz oprogramowanie konfiguracyjne NPort Administrator. Dobrą praktyką, jaką powinniśmy przyjąć, jest wyłączenie konsol, których nie używamy. Najlepszym rozwiązaniem byłoby pozostawienie włączonej tylko konsoli szygrowanej HTTPS (jak wspomniałem wcześniej, jest ona dostępna tylko w wybranych modelach. Jest to seria NPort 6000, o której będzie mowa w dalszej części wpisu oraz nowsze modele z serii NPort 5000 z literą "A" w symbolu - np. NPort 5110A, NPort 5130A, NPort 5150A, NPort W2150A, NPort W2250A).

Przycisk reset, w który wyposażony jest każdy model serwerów portów szeregowych Moxa, działa w taki sposób, że jego przytrzymanie przez około 10 sekund powoduje przywrócenie ustawień domyślnych urządzenia. Aby uniknąć systuacji, że ktoś celowo wykoną tą operację, można uaktywnić funkcję Reset button protect. Jeżeli uaktywnimy tą funkcję, przycisk reset będzie aktywny tylko przez 60 sekund od uruchomienia NPort'a.

Lokalizacja w menu: Basic Settings

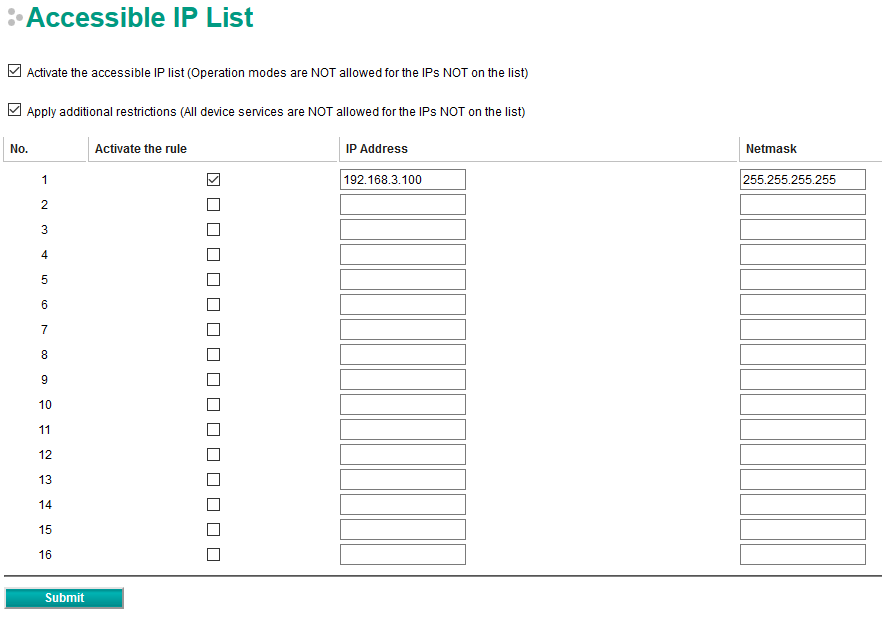

Ograniczenie dostępu do portu szeregowego

Bardzo przydatną funkcją zaimplementowaną w serwerach portów szeregowych jest Accessible IP Settings. Funkcja ta pozwala na ogranicznie dostępu do portu szeregowego. Możemy zdecydować, że komputery z konkretnymi adresami IP lub z danej podsieci mogą otworzyć port COM. Pole Netmask pozwala nam określić, czy dany wpis dotyczy konkretnego adresu IP (maska 255.255.255.255) czy też podsieci (maska danej podsieci, np. 255.255.255.0).

Dodatkowo, w wybranych modelach, możemy zdecydować, że lista Accessible IP Settings będzie dotyczyła nie tylko dostępu do portu szeregowego, ale również dostępu do konfiguracji urządzenia (opcja Apply additional restrictions (All device services are NOT allowed for the IPs NOT on the list)).

Ograniczenie dostępu do portu szeregowego

Lokalizacja w menu: Accessible IP Settings

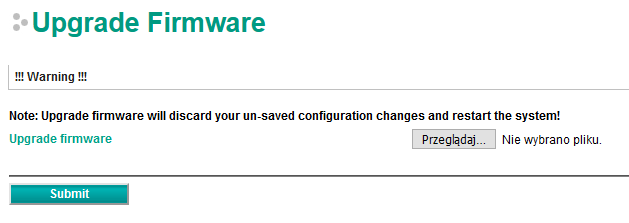

Aktualna wersja firmware

Mimo, że Moxa dokłada wszelkich starań, aby firware urządzeń działał stabilnie i bezbiecznie, zdarzają się błędy oprogramowania i luki bezpieczeństwa. Są one na bierząco poprawiane i usuwane. Aby skorzystać z poprawek należy wgrać do serwera portów szeregowych najnowszy dostępny firmware, któy można znaleść na stronie producenta.

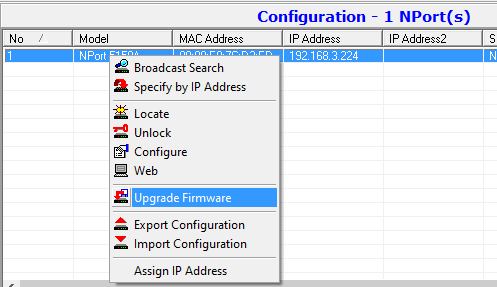

Aktualizacja Firmware

Lokalizacja w menu: Upgrade Firmware (NPort 6000, NPort 5000A, wybrane model serii NPort 5000)

W niektórych modelech serii NPort 5000 aktualizacja Firmware możliw jest tylko za pomocą oprogramowania NPort Administrator

Zaawansowane funkcje bezpieczeństwa - Seria Nport 6000

Seria NPort 6000 to serwery portów szeregowych w których położono szczególnie duży nacisk na cyberbezpieczeństwo. Oprócz wszystkich funkcjonalności, które zostały opisane powyżej, mamy szereg funkcjonalności podnoszących bepieczeństwo i które sądostępne tylko w tej serii.

Szyfrowana transmisja

W standardowych modelach portów szeregowych dane wysyłane do portu szeregowego oraz odbierane przez port szeregowy w warstwie Ethernet są enkapsulowane w ramkach TCP/IP bez żadnych zmian. W przypadku modeli z serii NPort 6000 możemy włączyć szyfrowanie transmisji za pomocą protokołu SSL. Dzięki temu rozwiązaniu eliminujemy ryzyko podsłuchania transmisji w warstwie Ethernet. Opcję szyfrowania transmisji można włączyć w większości trybów pracy, wyjątkami są tryb pracy UDP oraz Ethernet Modem.

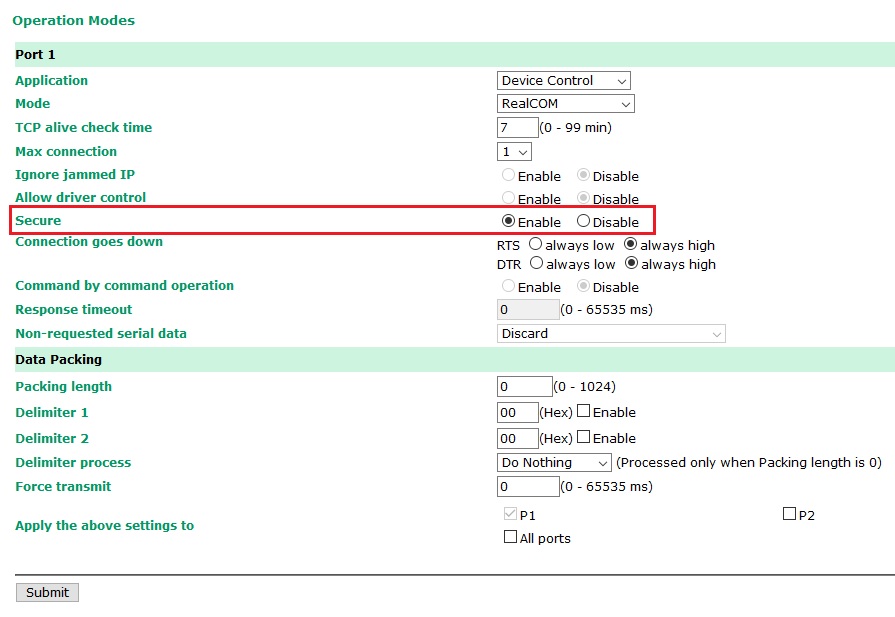

Szyfrowana transmisja - konfiguracja

Lokalizacja w menu: Serial Port Configuration -> Port 1 -> Operation Modes

W ustawieniach trybu pracy należy zanaczyć opcję "Secure".

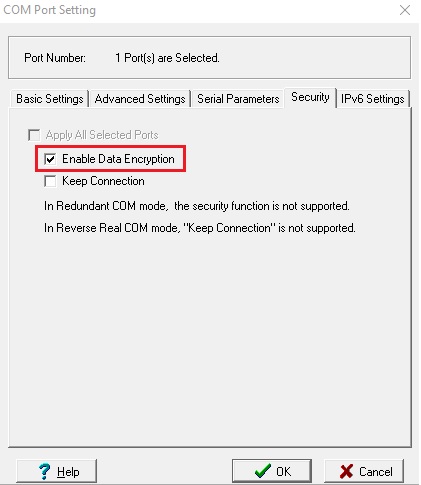

Należy również pamiętać o włączeniu szyfrowania po drugiej stronie komunikacji. W przypadku trybu pair connecion będzie to urządzenie z serii NPort 6000 (wówczas wystarczy łączyć opcję Secure w ustawieniach trybu pracy). W pozostałych przypadkach będzie to komputer PC. Jeżeli używamy trybu RealCOM wówczas w ustawieniach programu Windows Driver Manger należy włączyć opcję Enable Data Encryption.

W pozostałych przypadkach należy przygotować aplikację, która będzie obsługiwała szyfrowanie. Do tego celu Moxa przygotowała bibliotekę SSDK wraz z przykładami użycia.

Zarządzanie hasłami i użytkownikami

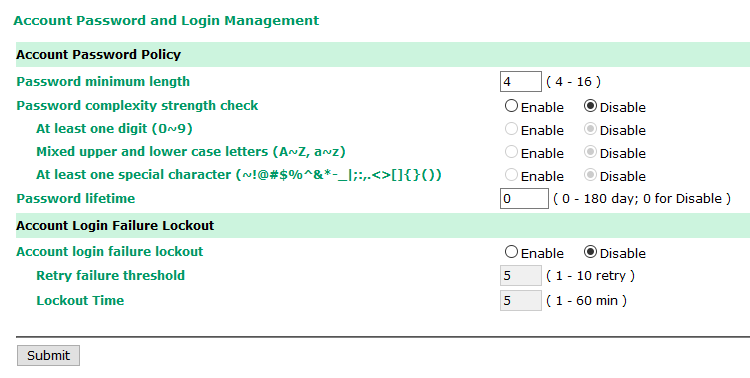

W serii NPort 6000 mamy zaawansowane możliwości zarządzanie użytkownikami i hasłami. Mamy możliwość tworzenia indywidualnych kont użytkowników z różnymi poziomami dostępów. Możemy wymusić konieczność tworzenia haseł o zdefiniowanym stopniu skomplikowania. Dzięki możliwości blokowania konta i automatycznego wylogowania, próby złamania hasła metodą "Brute Force" są znacznie utrudnione.

Zarządzanie hasłami i użytkownikami

Zarządzanie hasłem - lokalizacja w menu: Administration -> Account Management -> Password & Login Management

- Password minimum length - określa minimalną długość hasła

- Password complexity strenght check - pozwala na włączenie wymogu, aby hasło miało odpowiedni stopień skomplikowania. W kolejnych punktach można wymusić, aby hasło zawierało co najmniej jedną cyfrę, małe i wielkie litery, co najmniej jeden znak specjalny

- Password lifetime - określa długość życia hasła (wartość 0 wyłącza tą funkcję)

- Account login failure lockout - funkcja umożliwiająca zablokowanie możliwości logowania w przypadku nieudanego logowania

- Retry failure threshold - ilość nieudanych prób logowanie po których następuje zablokowanie możliwości logowania

- Lockout Time - czas przez który zablokowana jest możliwość logowania

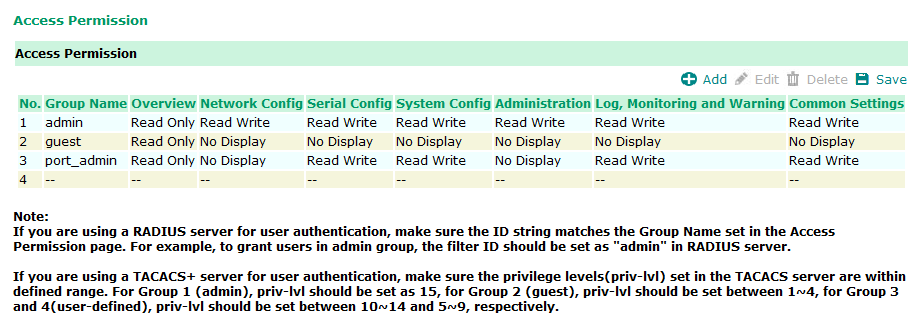

Poziomy dostępu: Administration -> Account Management -> Access Permission

- W tym menu możemy określić grupy z różnymi poziomami dostępu do administracji. Domyślnie dostępne są 3 grupy: admin, guest oraz port_admin

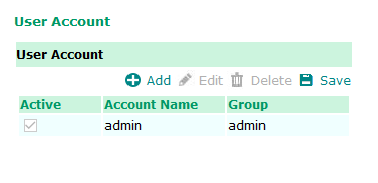

Zarządzanie użytkownikami - lokalizacja w menu: Administration -> Account Management -> User Account

- W menu User Account możemy dodać użytkowników określając przy tym grupę uprawnień, do której jest przypisany dany użytkownik.

Szyfrowane konsole

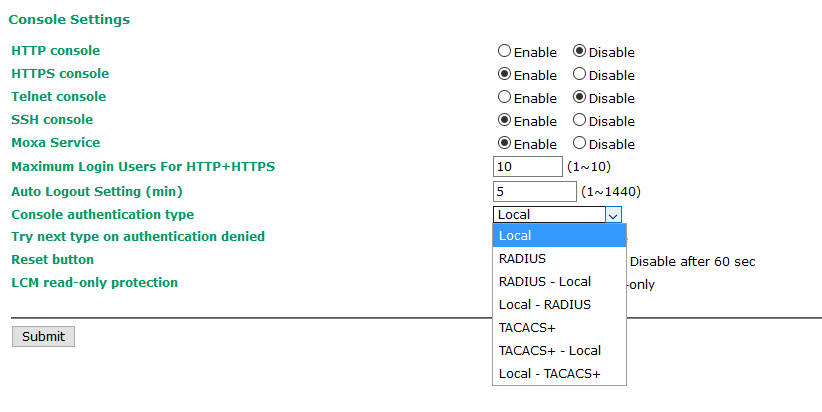

Modele z serii NPort 6000 zapewniają kilka metod dostępu do konfiguracji urządzenia, w tym najbardziej bezpieczne, szyfrowane konsole SSH oraz HTTPS (szyfrowane połączenie w konsolą web). W celu zapewnienia wysokiego poziomu bezpieczeństwa najlepszym rozwiązaniem będzie wyłącznie dostępu przez nieszyfrowane konsole (HTTP, Telnet).

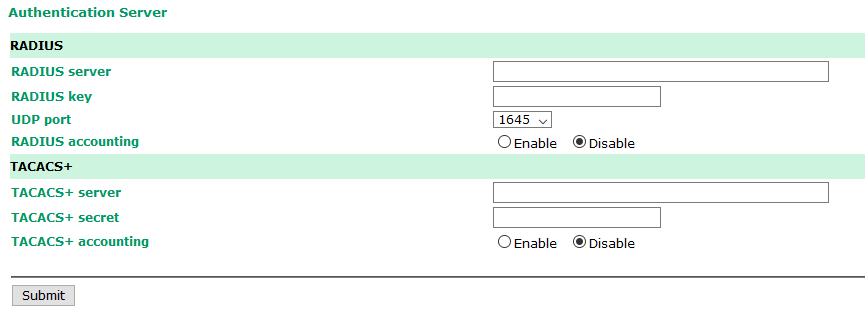

Bardzo ciekawą opcją, z punktu widzenia cyberbezpieczeństwa, jest możliwość włączenia uwierzytelniania przez serwer RADIUS lub TACASC+.

Szyfrowane konsole

Lokalizacja w menu: Administration -> Console Settings

Ustawienia serwera uwierzytelniającego: Administration -> Authentication Server

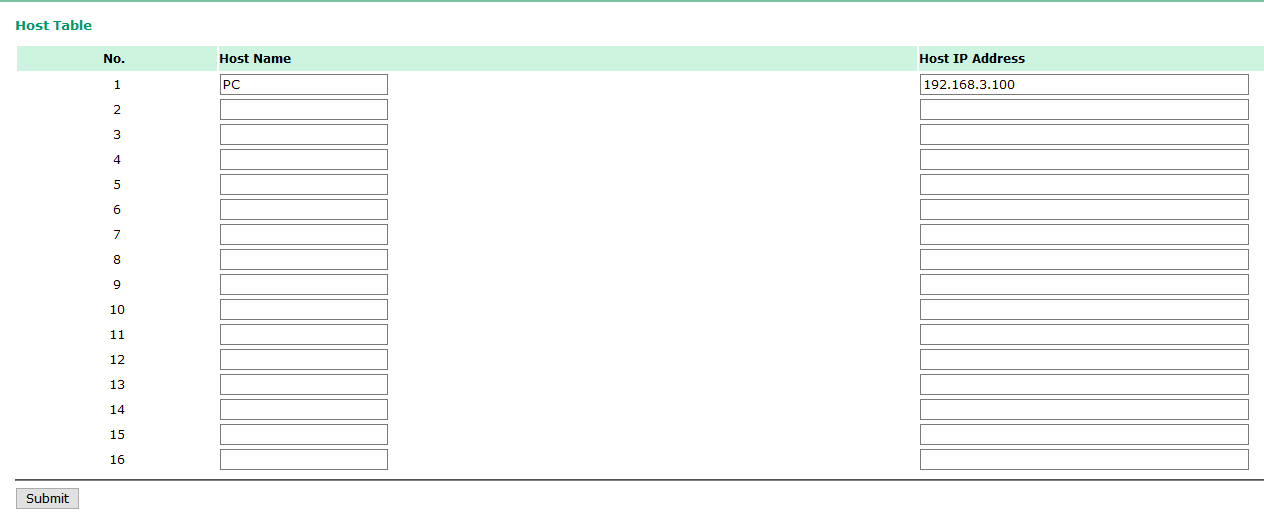

Ograniczenie dostępu do konsoli Host table

W konfiguracji serwerów portów NPort 6000 można ograniczyć dostęp do konfiguracji urządzenia . Jeżeli włączymy tą funkcję, tylko komputery z adresami IP, które zostały pisane do Host Table, będą mogły włączyć aktywne konsole NPort'a

Host table

Lokalizacja w menu: System Configuration -> Host Table

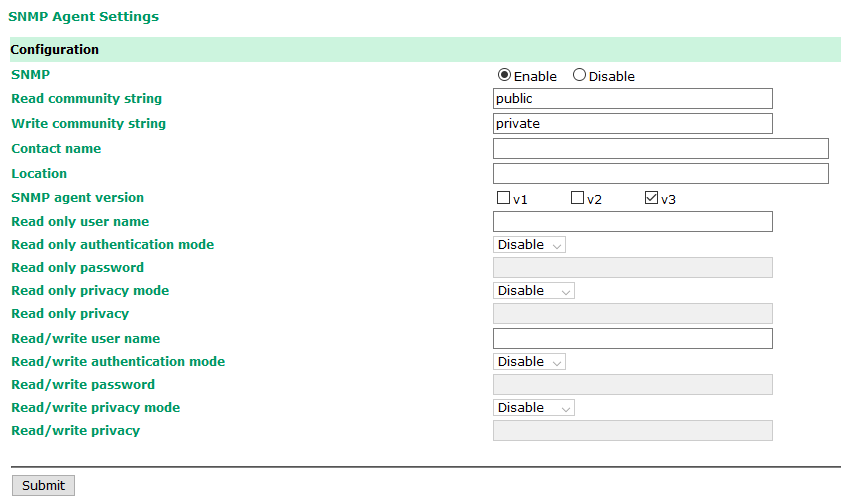

Obsługa protokołu SNMPv3

SNMP to protokół popularny w infrastrukturze IT. Urządzenia z serii NPort 6000 obsługuję wszystkie 3 wersje tego protokołu - SNMPv1, SNMPv2 oraz SNMPv3. Jeżeli jednak decydujemy się na wykorzystanie tego protokołu i zależy nam na odpowiednim poziomie bezpieczeństwa, powinniśmy używać tylko najnowszej wersji SNMPv3 - tylko ta wersja obsługuje uwierzytelnianie i szyfrowanie.

Zarządzenia z wykorzystaniem SNMPv3

Lokalizacja w menu: Administration -> SNMP Agent

Monitorowanie i alarmowanie

Zapewnienie wysokiego poziomu ceberbezpieczeństwa wymaga ciągłego monitorowania urządzenia oraz alarmowanie w przypadku wystąpienia niepokojących zdarzeń. W tym zakresie seria NPort 6000 oferuje szereg możliwości.

Logi mogą być zbierane lokalnie w urządzeniu lub wysyłane do serwera Syslog.

Monitorowanie i alarmowanie

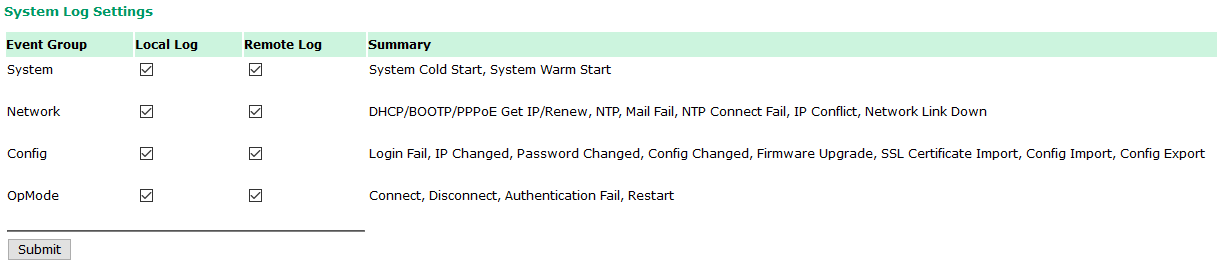

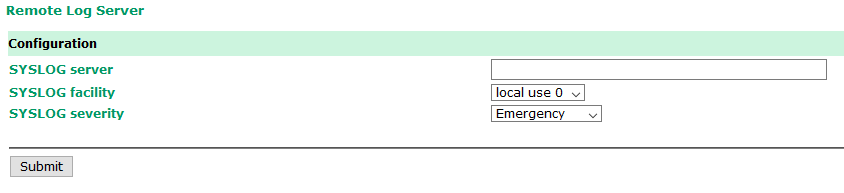

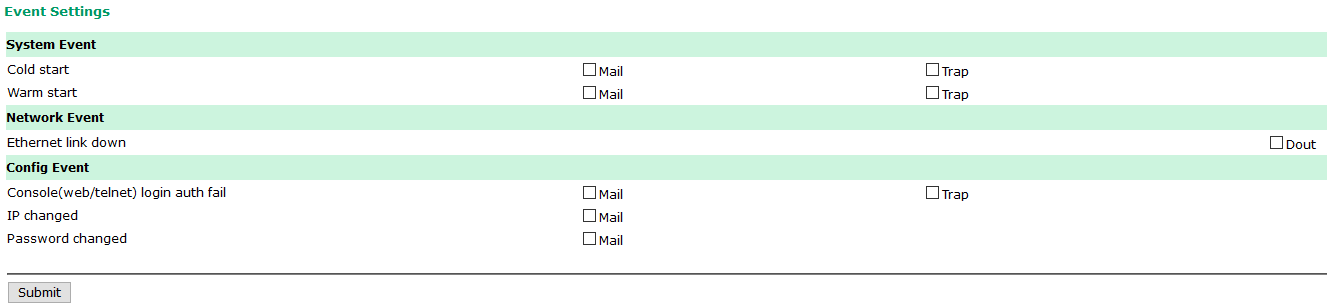

Włączenie zbierania logów - lokalizacja w menu: Log, Monitoring and Warning -> System Log Settings

Ustawienia serwera Syslog: Log, Monitoring and Warning -> Remote Log Server

Automatyczne powiadamianie o zdarzeniach: Log, Monitoring and Warning -> Auto Warning Settings -> Event Settings

- Ustawienie powiadomień za pomocą e-mail: Log, Monitoring and Warning -> Auto Warning Settings -> E-mail Alert

- Ustawienie powiadomień za pomocą SNMP Trap: Log, Monitoring and Warning -> Auto Warning Settings -> SNMP Trap

Podsumowanie

Mimo, że interfejsy szeregowe powstały kilkadziesiąt lat temu, w czasach, gdy nikt nie przejmował się kwestiami cyberbezpieczeństwa, to możemy, dzięki nowoczesnym rozwiązaniom, uzyskiwać dostęp do tych interfejsów z zachowaniem wysokiego poziomu bezpieczeństwa. Serwery portów szeregowych firmy Moxa oferują szeroką gamę rozwiązań i pozwalają wybrać model odpowiedni do potrzeb aplikacji. W aplikacjach, w których cyberbezpieczeństwo nie jest kwestią krytyczną, odpowiednie będą modele z serii NPort 5000. W tym przypadku bardzo ważna jest świadoma konfiguracja tych urządzeń i wykorzystanie zabezpieczeń, w które je wyposażono.

W aplikacjach w których poziom cyberbezpieczeństwa jest kwestią krytyczną doskonale sprawdzą się serwery portów szeregowych z serii NPort 6000. Wyposażono je w szereg zabezpieczeń, które pozwalają na zapewnienie stablilnej i bezpiecznej komunikacji. Warto jednak podkreślić, że nawet w przypadku modeli z serii NPort 6000 producent nie zaleca bezpośredniego podłączania do publicznego adresu IP - w takim przypadku powinniśmy skorzystać z oddzielnego routera z firewall'em.