Cyberbezpieczeństwo w Twojej firmie – temat, którego nie unikniesz

Zamiast streszczenia – czyli dlaczego kwestia cybersecurity jest dla nas (i dla CIEBIE!) tak ważna?

Cybersec w kontekście systemów automatyki przemysłowej to hasło, które dawniej pojawiało się w trakcie rozmów na spotkaniach, konferencjach i prezentacjach. Tak było kiedyś!

Dane za rok 2020 mówią o tym, że co minutę odbywa się aż 126 000 prób ataków hakerskich, a poziom tego zjawiska, w stosunku do 2019 roku wzrósł o 20%! A zatem – kiedy za dwie minuty skończysz czytać ten artykuł, prawdopodobnie na świecie dojdzie aż do ćwierć miliona prób naruszenia cyberbezpieczeństwa.

Cybersecurity dzisiaj – jest się czego bać? Sprawdź sam…

Obecnie to już nie obszar teorii, a konkretnych wymagań, jakie musi spełnić Twoja firma. Możliwe, że już wkrótce do Twoich drzwi zapuka - w pewnych branżach taki audyt jest, zgodnie z Ustawą o Krajowym Systemie Cyberbezpieczeństwa, koniecznością.

Dlatego, aby przygotować Cię do nadchodzących zmian, stworzyliśmy cały poradnik cyberbezpieczeństwa, opisujący niuanse związane cybersecurity.

Niemniej – jeśli tu trafiłeś, na pewno w pierwszej kolejności powinna być dla ciebie najważniejsza jedna sprawa – „jak kwestia cyberbezpieczeństwa wygląda w mojej firmie?”

Sprawdź to od razu – wykonaj test cyberbezpieczeństwa!

„Ok, cybersecurity nie stoi w mojej firmie na wysokim poziomie – co dalej?”

Jeśli wynik ankiety, którą wypełniłeś (delikatnie rzecz ujmując) nie napawa Cię optymizmem, to musisz uświadomić sobie dwie rzeczy.

Przede wszystkim – masz już za sobą pierwszy krok, który pozwoli Ci podjąć dalsze działania.

Po drugie – nie jesteś pozostawiony sam sobie z tą kwestią.

Intencją całej naszej ankiety, poniższych rozdziałów, a także stworzonego przez nas e-booka jest to, by już niedługo zwiększyć poziom cyber-zabezpieczeń w zarządzanym przez Ciebie obszarze. Oczywiście, znając realia, wiemy, że często sytuacja wymaga indywidualnej konsultacji.

Dlatego możesz liczyć na nasze wsparcie i doradztwo, w sytuacji, w której:

- wynik ankiety Cię niepokoi

- uważasz, że powinniśmy uwzględnić jeszcze jakieś istotne kwestie w jej treść

- specyfika pracy Twojej firmy każe teraz Tobie zadać kilka pytań…

Do Twojej dyspozycji zostawiamy naszego specjalistę w zakresie cybersecurity oraz niuansów związanych ze standardem IEC 62433: michal.lecki@elmark.com.pl

Wstęp – cybersec tu i teraz

Skoro już wiesz, jak wygląda stan zabezpieczeń w Twojej firmie, pora na dwa ważne stwierdzenia.

Przypomnij sobie chociażby niedawną globalną awarię Facebooka, Messengera, Instagrama i WhatsAppa. Świat jakby na chwilę się zatrzymał.

Albo atak na VDL Groep, który sparaliżował zakłady produkujące samochody.

Oczywiście, kiedy rzecz dotyczy wielkiej korporacji, która ma za sobą sztab informatyków (i GIGANTYCZNĄ WIEDZĘ!) wszystko można rozwiązać relatywnie szybko, chociaż nadal to straty liczone w miliardach dolarów lub euro.

A jak wyglądałoby i ile trwałoby takie naruszenie bezpieczeństwa IIoT w Twojej firmie?

Na to pytanie musisz odpowiedzieć sobie zderzając dwie wartości:

- to, jak szybko byłbyś w stanie opanować dany kryzys

- to, ile kosztuje każda godzina przestoju w Twoim przedsiębiorstwie

Tak czy owak, zapewne nawet próba wyestymowania takich wartości, pewnie nie byłaby optymistyczna…

Poziom cybersecurity w Twojej firmie zależy od Ciebie!

Po drugie: cyberbezpieczeństwo systemów automatyki przemysłowej obecnie jest już nie tylko obszarem, o którym się dużo mówi. W tej chwili to praktyczne zagadnienie, które zajmuje istotne miejsce w agendach dotyczących zarówno budowy nowych instalacji, jaki i utrzymania istniejącej infrastruktury. Jednocześnie jest stosunkowo młodym tematem, w efekcie powszechna wiedza jak podchodzić do tego zagadnienia dopiero się formuje. De facto – sami kształtujemy tę kwestię.

Ty również musisz zająć się zagadnieniem cyberbezpieczeństwa!

Oczywiście najważniejsze są dla nas wszystkie procesy związane z transmisją danych, z którymi spotykamy się na co dzień w naszej pracy. Chodzi tu m.in. o teorie i standardy bezpieczeństwa, projektowanie i budowę oraz utrzymanie sieci przemysłowych. Ponadto za istotne uznaliśmy tematy skupione wokół możliwości przełączników przemysłowych dedykowanych do budowy sieci czy innych pojedynczych urządzeń biorących czynny udział w procesie transmisji danych.

Mówiąc o wielopłaszczyznowości i zabezpieczaniu infrastruktury, nie sposób wskazać który czynnik jest najbardziej istotny. Za to doskonale sprawdza się tu stara, doskonale znana zasada, mówiąca, że system tak słaby, jak jego najsłabszy element. Niemniej jednak — ciężar możliwości realizacji bezpieczeństwa znajdują się właśnie w obszarze związanych szeroką pojętą komunikacją.

Zanim przejdziesz dalej – wypełnij ankietę nt. cybersec, o ile nie zrobiłeś tego wcześniej.

Poradnik Cyberbezpieczeństwa, czyli odpowiedź na pytanie „co mam robić?”

W efekcie stworzyliśmy e-booka, który w poszczególnych wpisach adresuje problemy oraz możliwości techniczne rozwiązań. Za przykład posłużyły nam urządzenia firmy Moxa, pokrywające wyżej wymienione obszary.

Co ważne, poradnik tworzyliśmy z myślą o osobach na co dzień pracujących z automatyką. To prawdopodobnie właśnie oni, chcąc nie chcąc, będą mieli do czynienia

W naszym e-booku znajdziesz informacje z zakresu cybersecurity w następujących obszarach:

-

Switche przemysłowe oraz dostęp do sieci

Dowiesz się m.in. dlaczego warto stosować to rozwiązanie i jak skonfigurować switche. Przy okazji zyskasz też cenne wskazówki odnośnie bezpieczeństwa i higieny haseł. -

Routery — segmentacja sieci i zabezpieczenia na poziomie podsieci

Praktyczne porady jak dokonać segmentacji na VLANy, zilustrowane dużą ilością przydatnych screenów – wszystko krok po kroku. Dodatkowo pokazujemy, jak zabezpieczyć taką sieć za pomocą firewalla. -

Serwery portów szeregowych

Poznasz całe spektrum możliwości tych urządzeń, z nakierowaniem na maksymalizację bezpieczeństwa ich pracy. -

Monitorowanie protokołów przemysłowych i patchowanie urządzeń

Tę część czyta się jak dobry kryminał, bo zaczynamy od cyberataku na stację uzdatniania wody, a kończymy konkretnymi wskazówkami nt. podatności haseł. Przeczytaj koniecznie, zwłaszcza jeśli zdalnie kontrolujesz urządzenia w swojej firmie.

Ustawa KSC – czyli jakie obowiązki ciążą na Tobie?

Przejdźmy teraz do kwestii prawnych. Mówiąc o tej tematyce, poza powszechnie rosnącą świadomością, należy również zaznaczyć wymagania formalne, jakie są adresowane do operatorów i właścicieli obiektów przemysłowych, a w szczególności tych, którzy są odpowiedzialni za tzw. usługi kluczowe.

Od 2018 roku funkcjonuje ustawa o Krajowym Systemie Cyberbezpieczeństwa (KSC), której celem jest stworzenie efektywnego systemu bezpieczeństwa teleinformatycznego na poziomie krajowym. Definiuje ona obowiązki, jakie operatorzy usług kluczowych są zobligowani spełnić. Są to m.in. konieczność wdrożenia skutecznych zabezpieczeń, szacowanie ryzyka związanego z cyberbezpieczeństwem oraz przekazywania informacji o poważnych incydentach.

Kim są operatorzy usług kluczowych w kontekście przemysłu?

Łatwo tu wyobrazić sobie firmy m.in. z sektorów, takich jak: energetyka, paliwa, gazownictwo. Jednocześnie wraz z postępującą cyfryzacją lista jednostek zakwalifikowanych jako kluczowe w sposób ciągły się rozszerza.

IEC 62443 – co o cyberbezpieczeństwie mówi ta norma?

Poza wymogami formalnymi warto też zauważyć, że sama ustawa często nie będzie kompletnym narzędziem, które poza spełnieniem wymogów formalnych faktycznie pozwoli czuć się użytkownikom bezpiecznie.

Poziom cybersecurity w swojej firmie możesz zweryfikować „od ręki”, klikając poniżej:

Obecnie na rynku funkcjonuje wiele metodyk i standardów, które mówią o cyberbezpieczeństwie. Jednak mówiąc stricte o przemyśle, wydaje się, że jeden z nich ma szansę na stanie się dominującym.

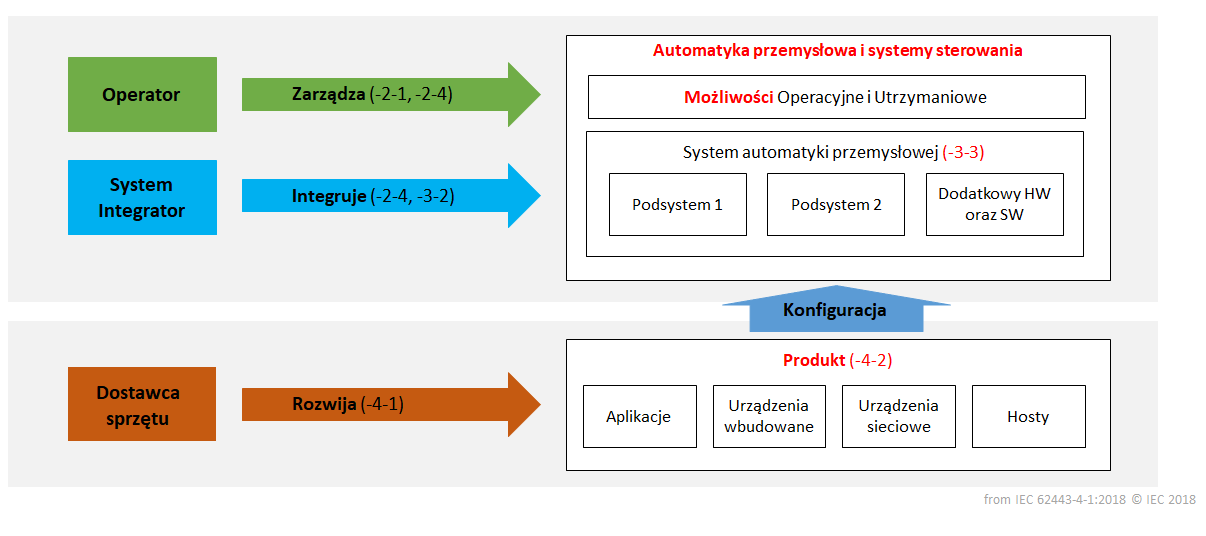

Chodzi tu o standard IEC 62443. Warto tu zadać sobie istotne pytanie: „dlaczego tak się dzieje?” Porównując ze sobą różne podejścia, IEC 62443 charakteryzuje się najbardziej kompleksowym podejściem do problemu. Jasno definiuje role poszczególnych interesariuszy, zakres odpowiedzialności i kryteria, które należy spełnić.

Patrząc na rzeczywistą strukturę – kwestia dotyczy zarówno właściciela infrastruktury, firmy odpowiedzialnej za integracje systemów, jak i dostawcy komponentów.

Każdy ma w związku z cybersec swoje zadania i ciążącą na nim odpowiedzialność!

Przenosząc to na pole praktyczne, dostawca komponentów jest zobligowany do zapewnienia takich, które będą adresowały konkretne zagrożenia. Zadaniem integratora systemu jest ich odpowiednie wykorzystanie i konfiguracja, rolą właściciela jest dbanie w sposób ciągły, aby zalecenia były realizowane, a wszystkie incydenty monitorowane.

To, że standard narzuca wymagania na komponenty, na pewno istotnie przyczynia się do tego, że użytkownicy patrzą na niego bardziej przychylnym okiem. Takie podejście zdecydowanie ułatwia codzienną pracę.

Sięgając po dany produkt i mając informację, w jakim stopniu spełnia on wytyczne standardu, można relatywnie szybko określić czy będzie spełniał także nasze kryteria w zakresie cyberbezpieczeństwa.

Rys. IEC 62443 - Rozdziały i łańcuch wartości

Cybersecurity – wyścig, który nigdy się nie kończy

Wracając do samej ustawy KSC; elementem, na który warto zwrócić uwagę w kontekście realizacji polityki cyberbezpieczeństwa, jest konieczność aktywnego monitorowania sieci przemysłowej. Dotyczy to zarówno incydentów i naruszeń bezpieczeństwa, jak i występującego w niej ryzyka i podatności na zagrożenia.

To stosunkowo nowe zagadnienia, które jednocześnie wydają się bardzo naturalnym działaniem i w przypadku obiektów krytycznych powinny być bezwzględnie realizowane.

Podatności to naturalny element w cyklu życia każdego urządzenia wyposażonego w software czy system operacyjny. Trudno znaleźć takie, które przez cały okres życia będzie od nich wolne. Wynika to z bardzo dynamicznego rozwoju tej dziedziny i wykrywania coraz to nowszych luk w wykorzystywanych bibliotekach, mechanizmach autoryzacji czy samych systemach operacyjnych.

W tym kontekście bardzo istotnym elementem jest stosunek producenta do cyklicznego udostępniania aktualizacji oprogramowania. Drugą kluczową kwestią jest informowanie użytkowników o nowych podatnościach oraz drogach ich wyeliminowania (czy to poprzez dostępną łatkę, czy aktywacje danej funkcji).

Formy komunikacji są tu różne, najpowszechniejsza i najbardziej wygodna to subskrypcja takich informacji przez stronę producenta.

Powyższa sytuacja wymusza zapotrzebowanie w przemyśle na nowe typy rozwiązań. Dodajmy – często do tej pory niestosowane lub wykorzystywane na małą skalę. Chodzi tu o systemy monitorujące i analizujące ruch w sieci przemysłowej (np. na bazie posiadanych sygnatur, zawierających znane podatności i schematy w ruchu sieciowym charakterystyczne dla ich wykorzystania).

Wykrycie takich incydentów skutkuje oczywiście poinformowaniem użytkownika, który, w zależności od potrzeb, może blokować lub akceptować takie zdarzenie. To tylko jeden z przykładów; incydentem może być również np. pojawienie się nowego, niezidentyfikowanego hosta w sieci.

Identyfikacja takich zdarzeń jest również ważnym elementem ochrony.

Sprawdź to sam – w kontrolowanych warunkach!

Do tej pory poruszyliśmy tylko niektóre zagadnienia z obszaru cybersecurity, szczególnie bliskie obszarowi, w którym się specjalizujemy. Poszczególne kwestie znajdują rozwinięcie w kolejnych postach opublikowanych w ramach naszego poradnika cyberbezpieczeństwa.

Ale jeśli wolisz porozmawiać o tym, zamiast czytać – nie ma problemu. Zwłaszcza jeśli np. wynik ankiety budzi Twój niepokój.

Dla osób zainteresowanych praktycznym podejściem do zagadnienia oferujemy specjalnie przygotowaną ścieżkę szkoleniową. Podczas szkoleń każdy z uczestników, pracując na indywidualnym stanowisku, ma okazje sprawdzić i w praktyczny sposób wykorzystać możliwości urządzeń sieciowych, takich jak przełączniki, routery, firewalle oraz systemy IPS/IDS do podnoszenia poziomu cyberbezpieczeństwa infrastruktury krytycznej.

Zagrożenia płyną nie tylko z zewnątrz. Jak widać, cała tematyka jest bardzo złożona i musi być rozpatrywana na wielu płaszczyznach.

Zasadne będzie stwierdzenie, że jest to proces, który wymaga ciągłej pracy, reagowania oraz przewidywania pojawiających się zagrożeń. Sama realizacja cyberbezpieczeństwa nie może ograniczać się do jednego miejsca. Im więcej przeszkód postawimy na drodze ewentualnych zagrożeń, tym bardziej zniechęcające będzie to dla osoby chcącej przeniknąć do naszej sieci i tym trudniej będzie przełamać nasze zabezpieczenia.

Trzeba również pamiętać, że cyberbezpieczeństwo to nie tylko zagrożenia nachodzące z zewnątrz. Często błąd ludzki lub nawet nieświadome działanie mogą być źródłem problemów, a wszelkie podejmowanie kroków mających na celu podnoszenie bezpieczeństwa, ma również pozytywny wpływ w tym obszarze.