Wstęp

Poniższy wpis pokazuje jak wykonać segmentację (podział) sieci z wykorzystaniem routera (bądź przełącznika warstwy L3). Jakie korzyści przynosi taki podział i dlaczego warto go stosować. Pokażemy również jak można zabezpieczyć przykładową sieć poprzez zastosowanie reguł firewall. Zadanie zostanie zrealizowane z wykorzystaniem routera EDR-810.

Zaczniemy od utworzenia na routerze dwóch osobnych VLAN-ów do których podepniemy odpowiednie interfejsy warstwy trzeciej (L3). O tym co daje podział sieci na VLAN-y i jak ich używać (teoria) można się zapoznać pod linkiem Konfiguracja sieci VLAN na urządzeniach firmy Moxa.

Na potrzeby niniejszego poradnika wykonamy na routerze konfigurację składającą się z dwóch sieci lokalnych LAN (na schemacie występują pod nazwami „LAN” oraz „BRG”) oraz sieci WAN. Poniżej schemat:

Jaki jest cel segmentacji ?

Zanim przystąpimy do konfiguracji odpowiemy sobie na pytanie w jakim celu wykonujemy podział sieci (np. lokalnej) na poszczególne podsieci (segmenty). Możliwe jest bowiem zbudowanie nawet bardzo rozległej sieci, gdzie wszystkie urządzenia mogą się ze sobą widzieć i komunikować bez żadnych ograniczeń. Takie podejście nie jest jednak zalecane z wielu powodów: po pierwsze budowa dużej, homogenicznej sieci obniża jej wydajność i niepotrzebnie obciąża interfejsy sieciowe wszystkich urządzeń. Dzieje się tak choćby dlatego, że duża część ruchu jest adresowana do wszystkich hostów w sieci lokalnej (jest to tzw. ruch rozgłoszeniowy, ang. broadcast). Oznacza to, że wszystkie urządzenia w sieci będą odbierały pakiety takiego ruchu i będą zmuszone do jego obsługi (nawet gdy dany pakiet zupełnie ich nie dotyczy). W dużych sieciach homogenicznych ilość ruchu broadcast może być nawet większa niż jakiegokolwiek pozostałego ruchu (można powiedzieć, że sieć jest „zaśmiecana”). Drugi powód również jest związany z ruchem broadcast i sprowadza się do tego, że w skrajnym przypadku można tak mocno obciążyć taką sieć (ruchem typu broadcast, ale także i multicast) do tego stopnia, że na właściwą komunikację nie będzie już wystarczającego pasma. Może się tak stać w przypadku np. awarii interfejsu sieciowego danego urządzenia. Trzeci powód jest związany z bezpieczeństwem – jakiekolwiek urządzenie podłączone do takiej sieci będzie miało od razu dostęp do wszystkich urządzeń tej sieci. Potencjalny napastnik będzie więc miał bardzo duże pole do popisu. Ostatni, czwarty powód to możliwość wywołania przypadkowej pętli w sieci w przypadku niewłaściwego podłączenia okablowania. Konieczne jest więc stosowanie protokołów zabezpieczających przed przypadkowym wystąpieniem pętli w sieci (np. RSTP czy MSTP). Pętla w sieci (gdy już wystąpi i nie zostanie zablokowana przez żaden dodatkowy protokół) skutecznie „zabije” naszą sieć na jakiś czas (komunikacja w tym czasie nie będzie możliwa lub będzie bardzo utrudniona).

Podział na VLAN-y

Dużą część problemów opisanych w poprzednim paragrafie rozwiązuje podział sieci na poszczególne podsieci za pomocą VLAN-ów. W niniejszym wpisie nie będziemy jednak opisywali zastosowania VLAN-ów (pokażemy jedynie jak konfigurować ja na routerze EDR-810). VLAN-y szerzej opisujemy w naszym wpisie… (link). Punktem wyjścia dla konfiguracji interfejsów L3 (zarówno na routerach jak i switchach L3) zawsze jest jednak prawidłowe zbudowanie VLAN-ów.

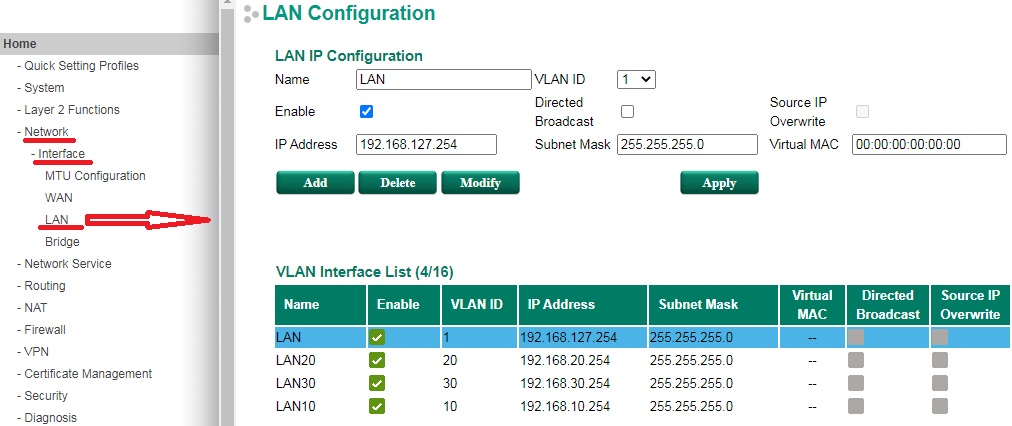

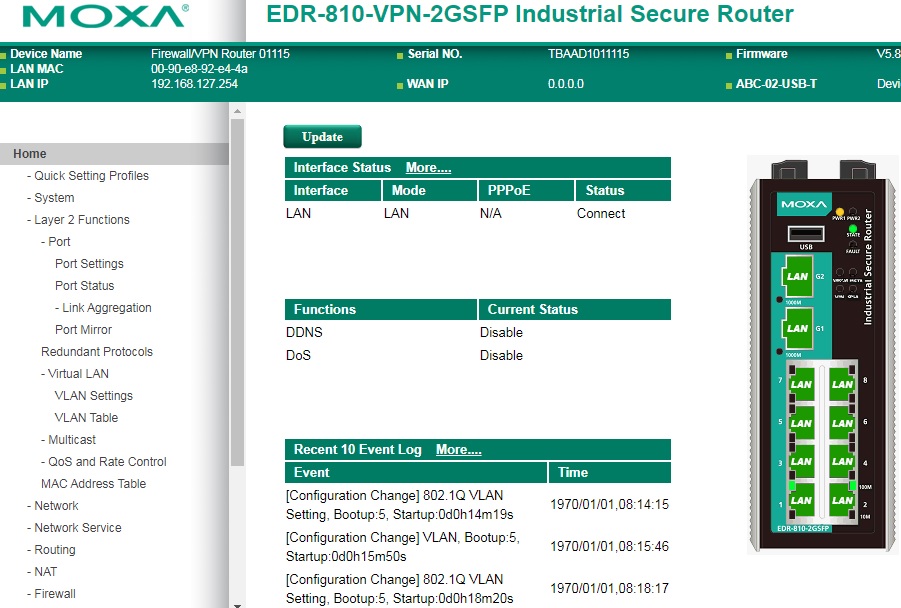

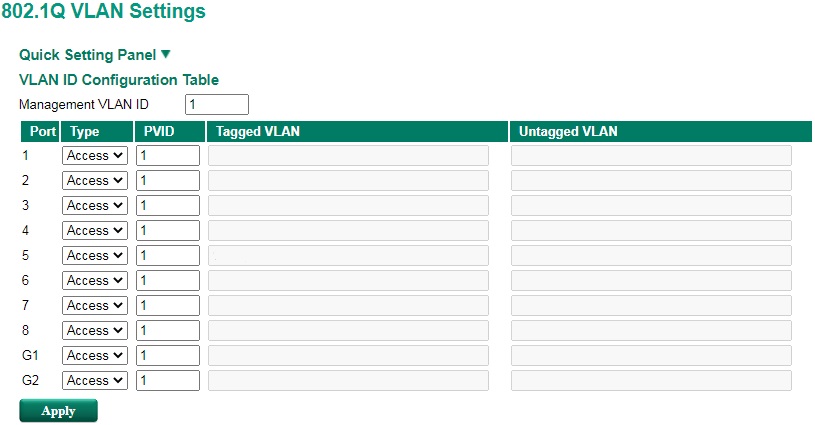

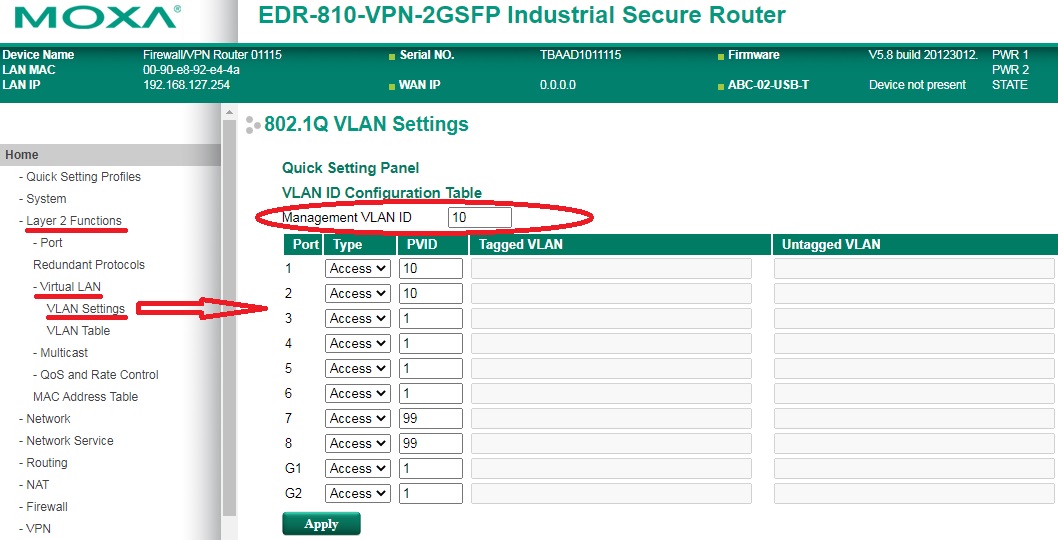

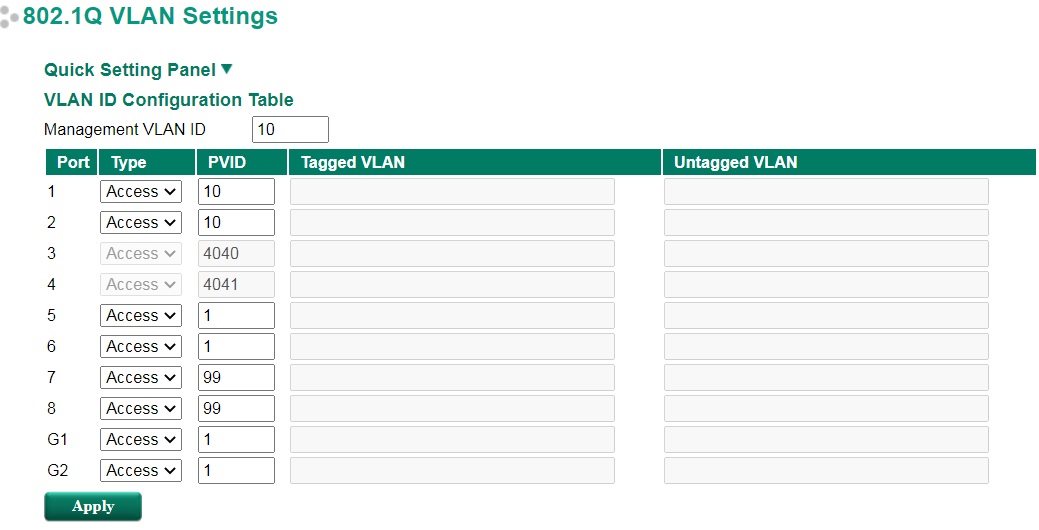

Poniżej pokażemy jak wykonać podział na VLAN-y na routerze Moxa EDR-810. Podział na VLAN-y będzie odzwierciedlał naszą topologię – czyli o po jednym VLAN-ie dla sieci WAN, LAN oraz BRG (bridge). Sieć BGR będzie się tym różniła od zwykłego LAN-u, że daje możliwość uruchomienia reguł firewall-a na poszczególnych portach tej podsieci. Bez utworzenia sieci BRG filtrowanie można uruchomić jedynie pomiędzy poszczególnymi podsieciami (czyli np. pomiędzy WAN i LAN). Nie jest możliwe filtrowanie pomiędzy np. portem nr 1 sieci LAN, a portem nr 2 sieci LAN. Utworzenie podsieci typu Bridge daje taką możliwość. Filtrowanie zostanie omówione szczegółowo w dalszej części tego poradnika. Na domyślnych ustawieniach (ustawienia fabryczne routera EDR-810) wszystkie porty urządzenia są skonfigurowane do pracy jako LAN (o adresie IP 192.168.127.254) i należą do VLAN-u pierwszego (VLAN ID=1). Tzw. VLAN-em zarządzającym jest również VLAN 1 (screen poniżej):

Widok na panel konfiguracji EDR-810 (domyślnie wszystkie porty należą do VLAN-u 1). Wszystkie porty pracują jako LAN dostępny pod adresem 192.168.127.254.

Podział na VLAN-y na routerze EDR-810

Przechodzimy na zakładkę Layer 2 Functions->Virtual LAN->VLAN Settings i konfigurujemy poszczególne VLANy zgodnie z tabelką poniżej. W naszym przypadku utworzymy dodatkowy VLAN na potrzeby interfeju WAN (sieci WAN) oraz zmienimy domyślny VLAN dla podsieci LAN z 1 na 10. Na tym etapie trzeba również pamiętać aby zmienić ewentualnie VLAN zarządzający – Management VLAN (domyślnie ustawiony również na 1). Oczywiście nic nie stoi na przeszkodzie, aby utworzyć dodatkowe VALN-y na inne podsieci (LAN2, LAN 3, itp.). Nie tworzymy osobnego VLAN-u na potrzeby sieci BRG, ponieważ zostanie on utworzony automatycznie w dalszej części konfiguracji (gdybyśmy mimo to utworzyli VLAN na potrzeby sieci BRG to na etapie dalszej konfiguracji router i tak przydzieli jej swój wlasny VLAN dla każdego portu grupy BRG (bridge).

Na potrzeby sieci WAN utworzyliśmy VLAN 99 (PVID 99) na porcie 7 i 8. Na potrzeby sieci LAN zmieniliśmy VLAN na porcie 1 i 2 na PVID=10 oraz dodatkowo zmieniliśmy VLAN zarządzający na 10, screen poniżej:

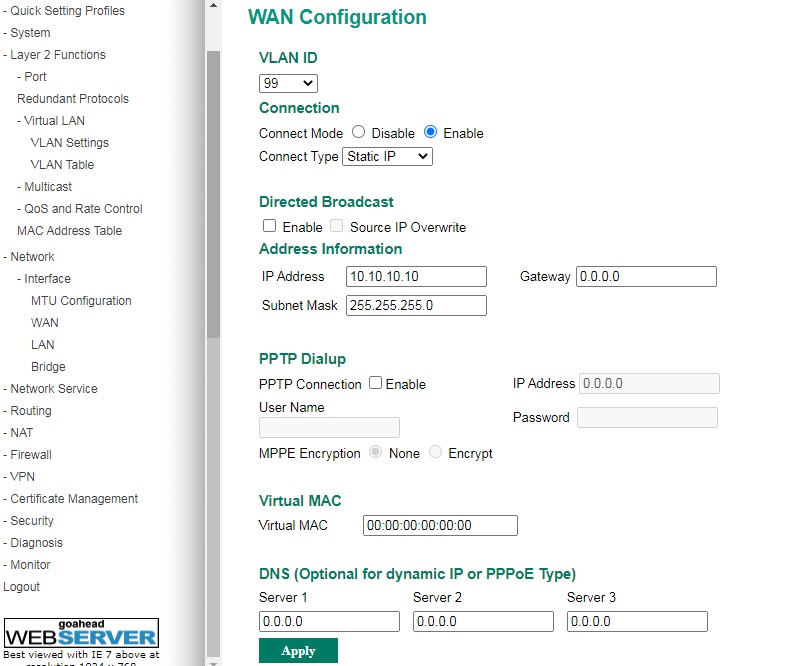

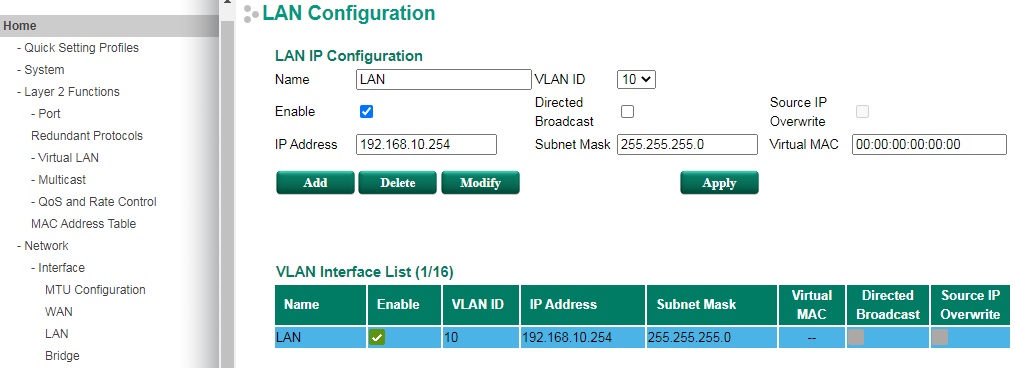

Ustawienie interfejsów L3

Następnie przechodzimy i ustawiamy odpowiednie interfejsy dla sieci LAN (VLAN 10) oraz sieci WAN (VLAN 99), robimy to na zakładce Network->Intefaces. Dla sieci WAN ustawiliśmy adres 10.10.10.10 (screen poniżej).

Analogicznie dla sieci LAN. Tutaj też zmieniliśmy domyślną adresację sieci LAN (192.168.127.254) na 192.168.10.254 (screen poniżej):

Routing pomiędzy sieciami bezpośrednio podłączonymi do routera jest włączany automatycznie w momencie przypisania interfejsów warstwy L3. Więc w tym momencie powinniśmy już móc np. pingować urządzenia w sieci WAN przez urządzenia podłączone do sieci LAN i vice versa. Konieczne jest oczywiście wprowadzenie prawidłowych bram dla urządzeń podłączonych do sieci WAN jak i LAN (patrz schemat). Nie ma jednak możliwości aby połączyć się z EDR-810 (np. w celu jego konfiguracji) poprzez urządzenie podpięte do podsieci WAN. Natomiast bez problemu możemy to zrobić z sieci LAN. Dlaczego ? Dzieje się tak dlatego, że nawiązywanie połączenia z routerem od strony WAN jest zablokowane domyślnie w dwóch miejscach:

- na zakładce Security -> Trusted Access trzeba odznaczyć pole „Enable the accessible IP list” – to domyślne ustawienie powodowało bowiem, że blokowane były połączenia w celu konfiguracji routera przychodzące od strony sieci WAN

- na zakładce Security->User Interface Management trzeba zaznaczyć opcję „Ping Response (WAN) – włącza to odpowiedzi protokołu ICMP (ping) dla interfejsu WAN routera pochodzące z sieci WAN

Różnica pomiędzy podsiecią LAN, a podsiecią BRG

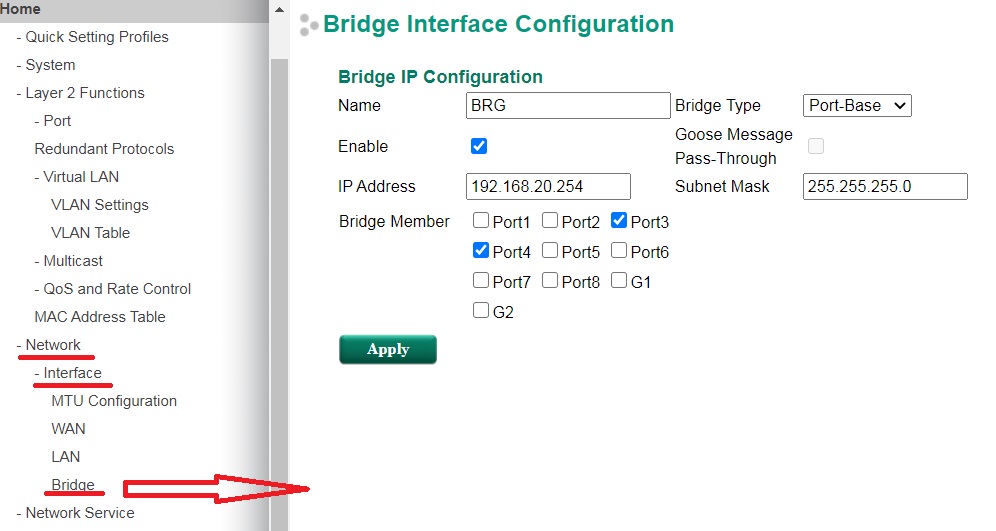

W naszym przykładzie chcemy utworzyć na routerze trzy rodzaje podsieci: WAN, LAN oraz BRG. Dwie z nich mamy już skonfigurowane: WAN oraz LAN. WAN jest z definicji siecią niezaufaną, wykorzystywaną do łączenia z większą siecią lub Internetem, LAN to po prostu podsieć lokalna, natomiast BRG jest podobna do LAN, ale z pewnymi różnicami.

Reguły firewalla w warstwie L3 można budować pomiędzy danymi podsieciami (czyli np. pomiędzy WAN, a LAN). W naszej dotychczasowej konfiguracji nie ma możliwości, aby właczyć filtrowanie np. pomiędzy fizycznym portem nr 1, a portem nr 2 (zauważmy, że oba porty należą do naszej sieci LAN). Gdy chcemy więc stosować reguły firewall’a w obrębie danej podsieci to musimy ją zdefiniować właśnie jako BRG (czyli tzw. bridge). Utworzenie podsieci typu bridge daje nam ponadto możliwość stosowania filtrowania ruchu w warstwie drugiej (L2).

Utworzenie sieci typu bridge przebiega nieco inaczej, niż tworzone dotychczas sieci LAN i WAN. Nie będziemy tworzyli ręcznie VLAN-ów, a jedynie zdefiniujemy porty, które mają należeć do grupy bridge. Router sam utworzy sobie specjalne VLAN-y na potrzeby tej grupy.

Zauważmy, że możemy skonfigurować tylko jedną podsieć typu bridge. Należy też pamiętać, że filtrowanie pomiędzy danymi portami mocno obciąża procesor routera, dlatego nie warto stosować tej podsieci (oraz filtrowania) bez potrzeby.

Poniżej screen jak wygląda nasza tabela VLAN-ów po utworzeniu podsieci typ bridge. Widzimy utworzone automatycznie VLAN-y dla portów tworzących grupę bridge (BRG).

Network Address Translation

Jest bardzo wiele materiałów opisujących translację adresów (NAT), my odsyłamy przede wszystkim do naszego poradnika Adresacja urządzeń w sieci przemysłowej z wykorzystaniem NAT.

W tej części opiszemy dwa najbardziej przydatne tryby translacji adresów czyli tzw. N-1 NAT (zwany inaczej Source Network Address Translation) oraz bidirectional 1-1 NAT.

Po co w ogóle stosować translację adresów? Czasami jest to jedyny sposób na uzyskanie dostępu do internetu gdy mamy jeden adres przydzielony od dostawcy (dostawcy usług internetowych), a chcemy zapewnić dostęp do internetu dla wielu maszyn. Stosujemy wtedy tzw N-1 NAT. Drugim powodem jest bezpieczeństwo. Stosując technikę NAT ukrywamy oryginalną podsieć przed bezpośrednim dostępem z innej sieci. Trzecim powodem jest sytuacja, gdy chcemy skomunikować ze sobą urządzenia z różnych podsieci, ale nie możemy wpisać im po prostu bramy (tyczy się to np. starszego typu sterowników).

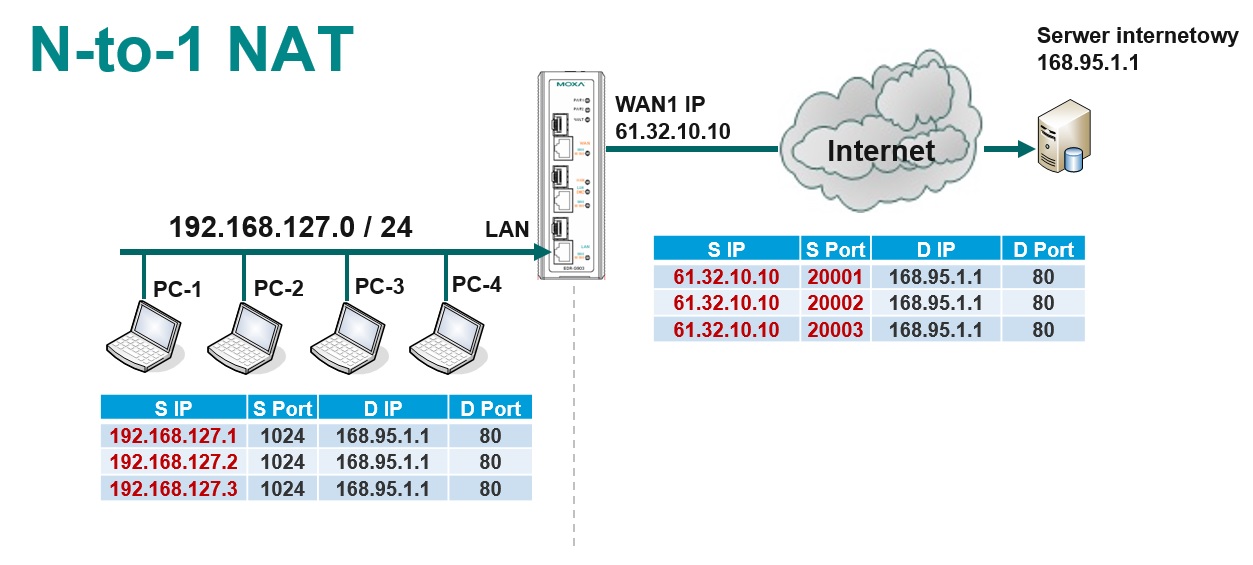

N-1 NAT

Ten typ translacji adresów jest wykorzystywany najczęściej przy łączeniu się do Internetu z sieci lokalnej za pomocą routera dostępowego dysponującego jednym adresem publicznym (przydzielonym od dostawcy usług internetowych). Poniższy schemat pokazuje taką sytuację.

Komputery o adresach 192.168.127.1, 192.168.127.2 oraz 192.168.127.3 próbują wysłać dane do serwera o adresie 168.95.1.1. Router pośredniczący zmienia odpowiednio adresy źródłowe IP w pakietach na swój adres IP portu WAN oraz modyfikuje odpowiednio numer portu usługi. Po lewej stronie widzimy pakiety wysyłane przez komputer w stronę routera, po prawej pakiety (już zmodyfikowane) wysyłane przez router do serwera. Serwer odpowiadając wysyła pakiety na adres 63.32.10.10 (adres WAN routera) oraz odpowiedni (zmodyfikowany wcześniej przez router) numer portu. To właśnie po numerze portu router wie teraz do którego komputera przekazać pakiety (router wysyłając pakiet y do komputerów podmienia adres IP, tym razem docelowy na fizyczny adres danego komputera). N-1 NAT umożliwia jedynie inicjowanie połączeń z sieci lokalnej LAN do hostów w Internecie. Nie jest możliwe nawiązanie połączenia z Internetu bezpośrednio z hostem w sieci lokalnej (gdy jest włączony NAT N-1). Wynika to stąd, że taki host (np. serwer internetowy) może wysyłać dane jedynie na adres WAN routera (bo tylko ten adres „widzi” ze swojej pozycji). Natomiast router nie wie do którego komputera w sieci LAN ma przekazać pakiety. Gdy ruch jest inicjowany od strony sieci LAN to router zapamiętuje sobie, które adresy i numery portów podmieniał i gdy serwer odpowiada, to jest w stanie przywrócić oryginalne wartości.

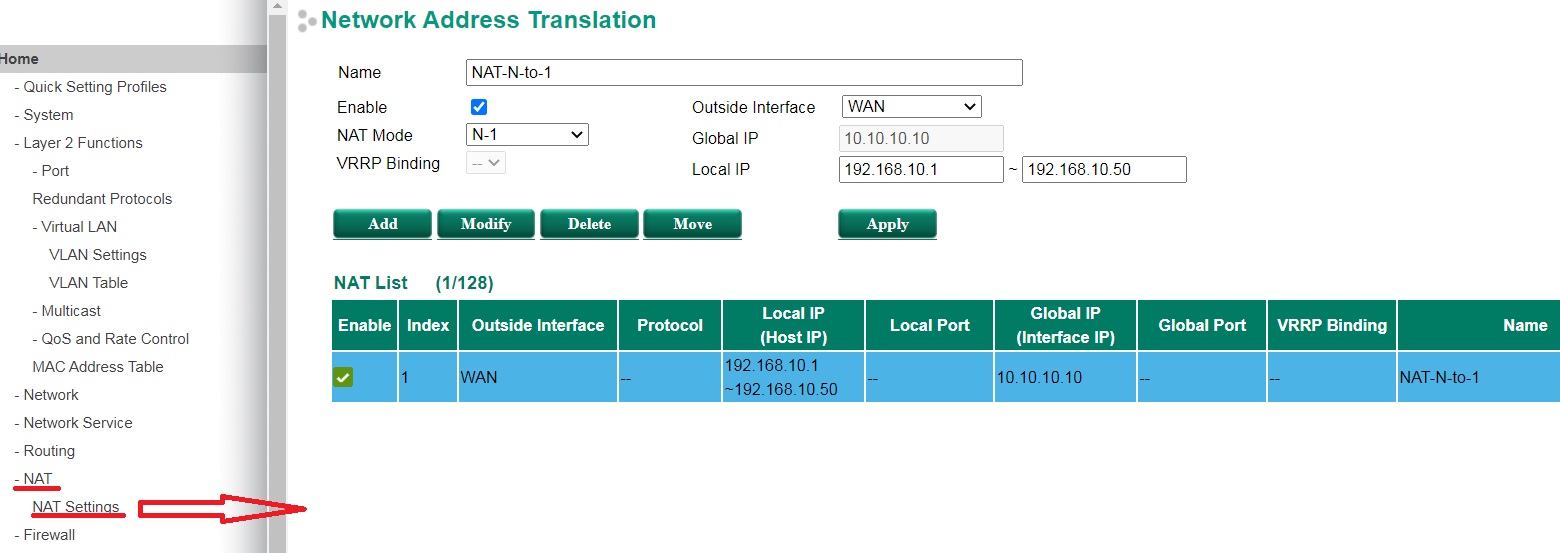

W naszym przykładzie, gdzie posiadamy sieci WAN, LAN oraz BRG pokażemy jak włączyć taką funkcję translacji adresów dla sieci LAN (podamy zakres adresów, dla których funkcja NAT ma działać). Wystarczy włączyć funkcję NAT N-to-1 w sekcji NAT->NAT Settings. Nadajemy nazwę dla naszej funkcji NAT (Name), wybieramy NAT Mode (jako „N-1”), wskazujemy jako interfejs wychodzący WAN oraz podajemy zakres adresów sieci LAN dla których funkcja NAT będzie działać (ja podałem jako zakres 192.168.10.1…50). Screen poniżej.

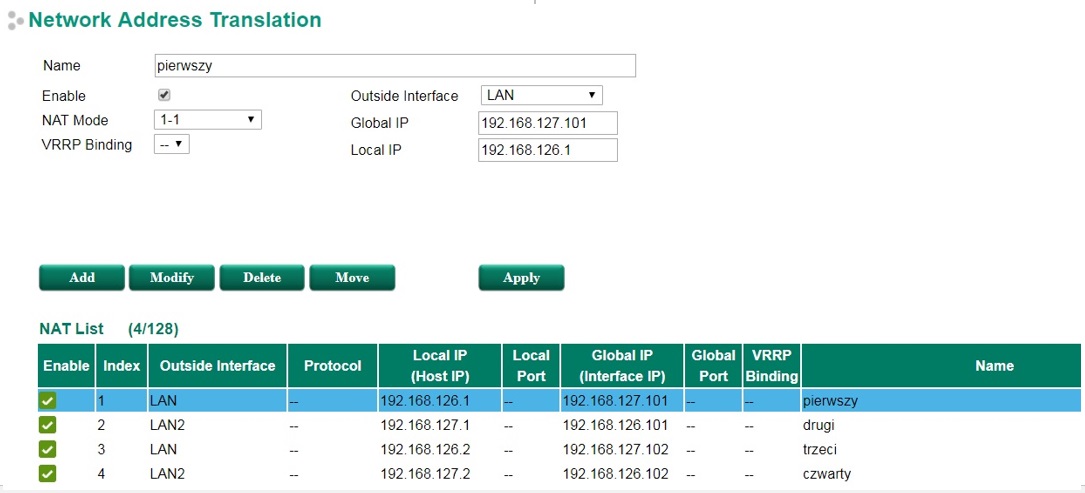

Bidirectional NAT

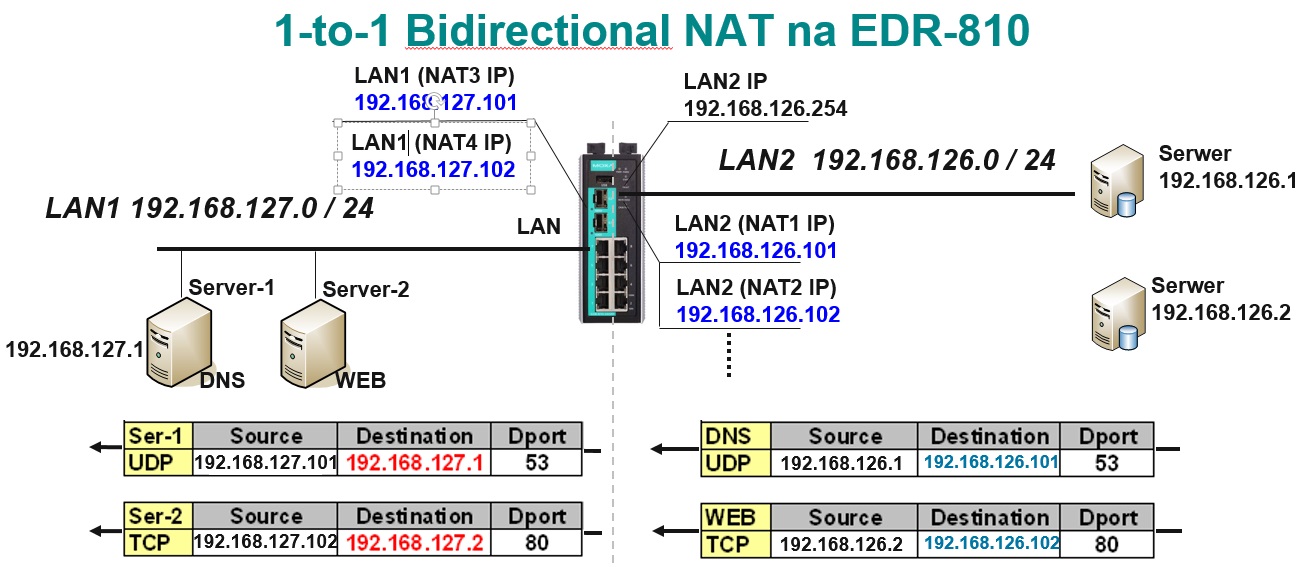

Ciekawszym przypadkiem z punktu widzenia automatyki przemysłowej jest tzw. bidirectional NAT. Umożliwia on komunikację urządzeń będących w różnych podsieciach bez potrzeby stosowania bram. Urządzenia w jednej podsieci komunikują się z „wirtualnymi” adresami z tej samej podsieci pod którymi uzyskują dostęp do urządzeń z innej podsieci.

Przykładowo: serwer o adresie 192.168.126.1 (w sieci LAN2) będzie komunikował się z serwerem DNS w sieci LAN1 (dostępnym pod adresem 192.168.127.1). Bez wykorzystania funkcji bidirectional NAT i bez wpisania bram na każdym z tych urządzeń komunikacja nie byłaby możliwa.

Serwer o adresie 192.168.126.1 (LAN2)komunikuje się jednak z „wirtualnym” adresem 192.168.126.101 (również LAN2), router widząc pakiety przychodzące na adres „wirtualny” 192.168.126.101 przerzuca pakiety do sieci LAN1 i podmienia adres docelowy (destination) na 192.168.127.1. Adres źródłowy pakietu (192.168.126.1) również zostaje zamieniony na adres „wirtualny” 192.168.127.101. Pakiet dociera więc do serwera DNS o takim adresie. Serwer DNS myśli, że otrzymał pakiet od urządzenia lokalnego (LAN1) o adresie 192.168.127.101.

Komunikacja w drugą stronę (serwer DNS -> Serwer 192.168.126.1) również odbywa się z podmianą zarówno adresu źródłowego jak i docelowego.

Charakterystyczne w tej konfiguracji jest to, że urządzenia cały czas korzystają z adresów lokalnych (ze swoich własnych podsieci), natomiast całą resztą zajmuje się router. Korzystanie z dobrodziejstw bidirectional NAT wymaga jednak czasami sporej puli wolnych adresów w podsieci (właśnie na potrzeby tych adresów „wirtualnych” służących do komunikacji z sąsiednią podsiecią). Niewątpliwą zaletą (oprócz braku konieczności stosowania bram) jest również możliwość inicjowania połączenia zarówno z jednej jak i z drugiej strony (z podsieci LAN1 jak i LAN2). Poniżej screen z konfiguracją wpisów w tabeli NAT dla konfiguracji powyżej.

Firewall na EDR-810

Firewall na EDR-810 został podzielony na reguły warstwy L3 (Layer 3 Policy), reguły warstwy L2 (Layer L2 Policy) oraz reguły związane z protokołem Modbus TCP. Router zapewnia dodatkowo ochronę przed atakami DoS. Zapora ogniowa na tym routerze jest typu statefull – oznacza to, że nie trzeba wprowadzać reguł dla pakietów wychodzących i wchodzących do danej strefy osobno (np. z WAN do LAN i później z LAN do WAN), wystarczy zastosować regułę inicjującą ruch (np. tylko z WAN do LAN), a router sam zapamięta sesję i pozwoli na ruch powrotny (dla danej sesji).

Firewall (reguły warstwy L3)

Jako pierwsze omówimy sobie filtrowanie w warstwie L3 (czyli mówiąc w skrócie - po adresach IP).

Tak jak zostało to wspomniane wcześniej bez zastosowania strefy (podsieci) typu bridge (BRG) możliwe jest jedynie filtrowanie ruchu w warstwie trzeciej (L3) pomiędzy danymi podsieciami. Nie mamy możliwości skorzystania z filtrowania w warstwie L2. W przypadku naszej topologii (bez podsieci typu bridge) nie byłoby więc możliwości wprowadzenia filtracji ruchu np. pomiędzy portem 1 i 2 ponieważ oba one należały do tej samej podsieci LAN (VLAN 10). Można byłoby natomiast wprowadzać reguły pomiędzy LAN i WAN. Wprowadzając specjalny typ podsieci (bridge) mamy także możliwość wprowadzenia filtrowania ruchu w warstwie L2.

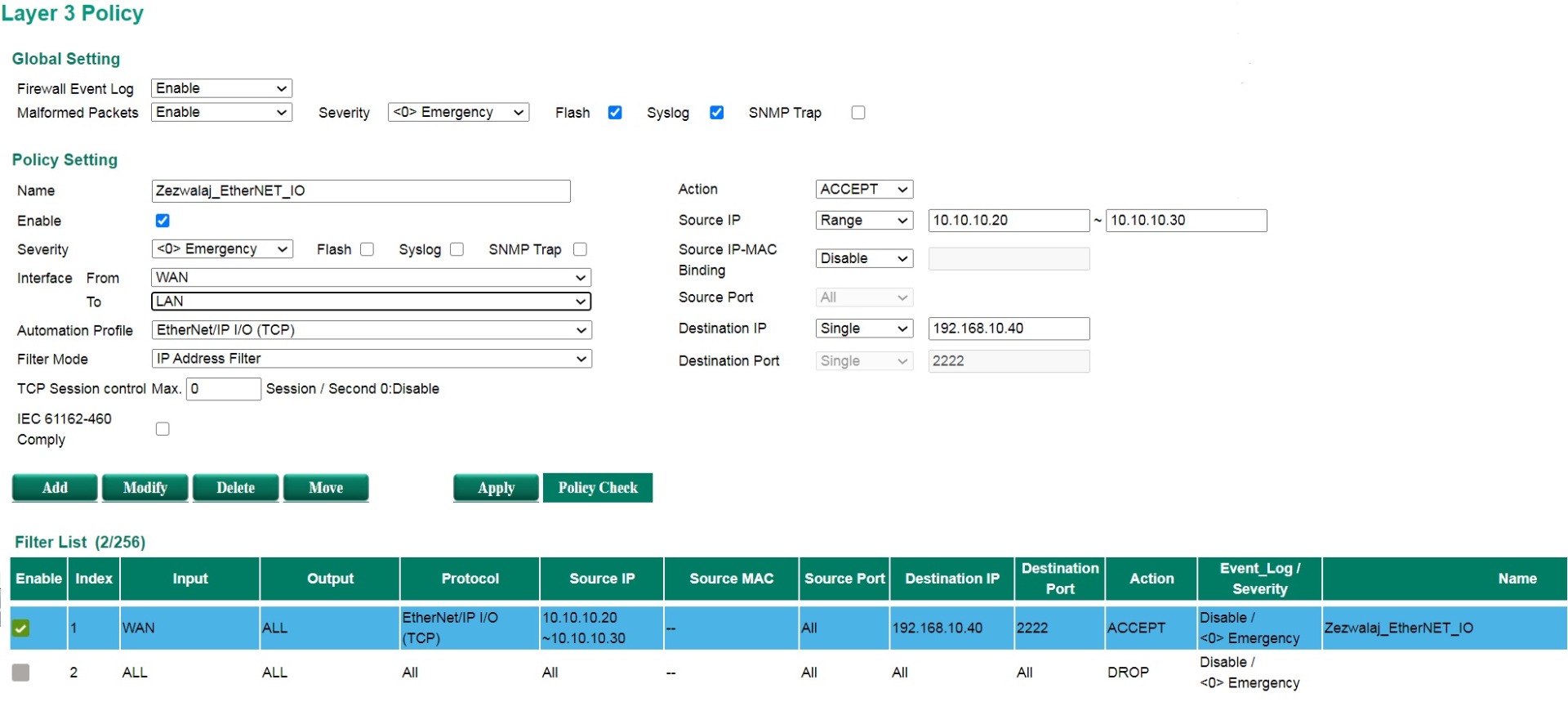

Konfiguracji dokonujemy na zakładce Firewall->Layer 3 Policy (screen poniżej). W pierwszym kroku nadajemy nazwę naszej regule („Name”), definiujemy jakiego ruchu ma dotyczyć ta reguła (w naszym przypadku pakietów przychodzących z sieci WAN i zaadresowanych do sieci LAN – „Interface From…To…”). Następnie możemy skorzystać z predefiniowanych reguł przygotowanych z myślą o protokołach wykorzystywanych w przemyśle („Automation Profile”). W naszym przypadku wykorzystaliśmy regułę dotyczącą protokołu EtherNet/IP I/O TCP. Kolejnymi krokami będzie określenie zachowania naszej zapory dla tej konkretnej reguły: czy pakiety spełniające zdefiniowane warunki mają zostać dostarczone („Accept”) czy odrzucone („Drop”), określenie adresów IP nadawców („Source IP”) oraz adresów odbiorców („Destination IP”). Ostatnią rzeczą jest oczywiście włączenie danej reguły (ptaszek w polu „Enable”). Tak zdefiniowaną regułę możemy dodać do listy naszego firewalla (przycisk „Add”).

Reguły są przetwarzane po kolei do momentu znalezienia pierwszego dopasowania (w tym momencie stosowana jest dana reguła i router przechodzi to przetwarzania kolejnego pakietu IP).

Aby uniknąć błędów przy bardziej skomplikowanych zestawach reguł można skorzystać z pomocy w postaci przycisku „Policy Check”. System podpowie nam, czy przypadkiem nie dublujemy danej reguły, czy jedna reguła nie zawiera się w innej, czy reguły wzajemnie się nie wykluczają itp.

Na karcie kofiguracji reguł znajdują się dodatkowe pola, umożliwiające np. włączenie logowania zdarzeń związanych ze zdarzeniami naszego firewalla (zapisywanie zdarzenia do pamięci flash, czy np. wysłanie komunikatu do serwera Syslog bądź z wykorzystaniem protokołu SNMP).

W naszym przypadku (screen poniżej) posiadamy jedynie dwie reguły. Pierwsza została omówiona powyżej, druga to odrzucanie wszystkich pozostałych pakietów (wszystkie pola wypełnione jako „all” oraz „Action” ustawione na „Drop”). Wszystkie pakiety nie spełniające pierwszej reguły zostaną więc odrzucone.

Zwróćmy uwagę, że reguły możemy przenosić w górę lub w dół wpływając w ten sposób na kolejność ich stosowania.

Firewall (reguły warstwy L2)

Podobnie jak w przypadku filtrowania L3 możemy zastosować filtrowanie L2 (czyli uogólniając filtrowanie po adresach MAC). Filtrowanie L2 można stosować tylko dla podsieci typu bridge (BRG).

Warto pamiętać również, że filtrowanie L2 ma pierwszeństwo przed filtrowaniem L3.

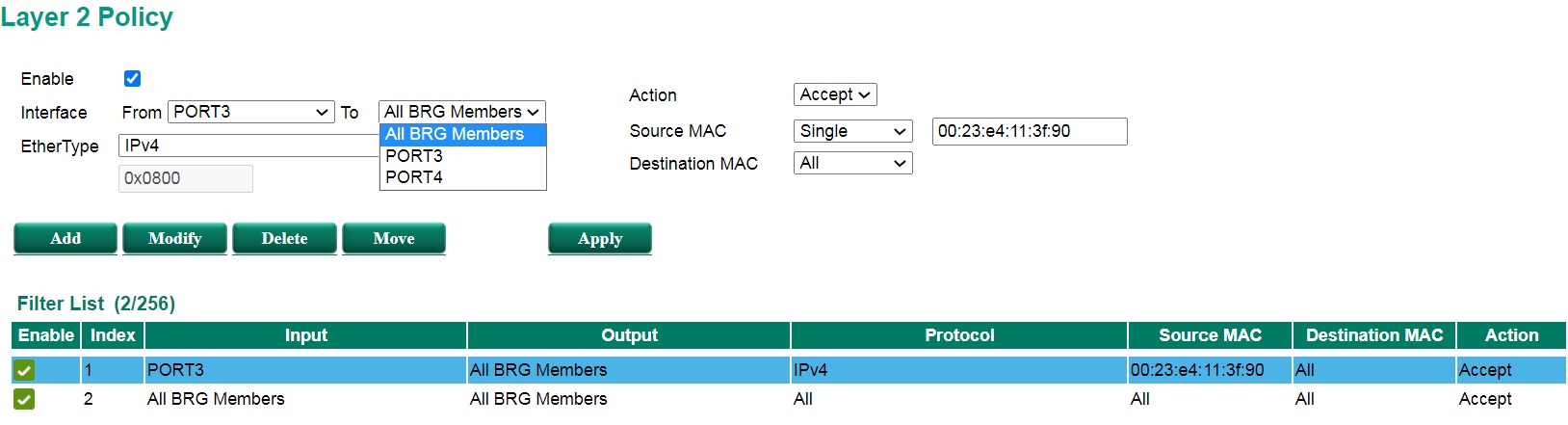

Poniższy screen pokazuje konfigurację reguły filtrowania L2 dla ruchu przychodzącego na port nr 3 („Interface”) i skierowanego do dowolnego innego portu grupy bridge. Reguła będzie stosowane dla ramek Ethernet z identyfikatorem 0x800 (EtherType) czyli ramek typowego Ethernetu IPv4. Przepuszczane będą jedynie ramki zawierające w polu Source MAC wartość „00:23:e4:11:3f:90”.

Router na patyku

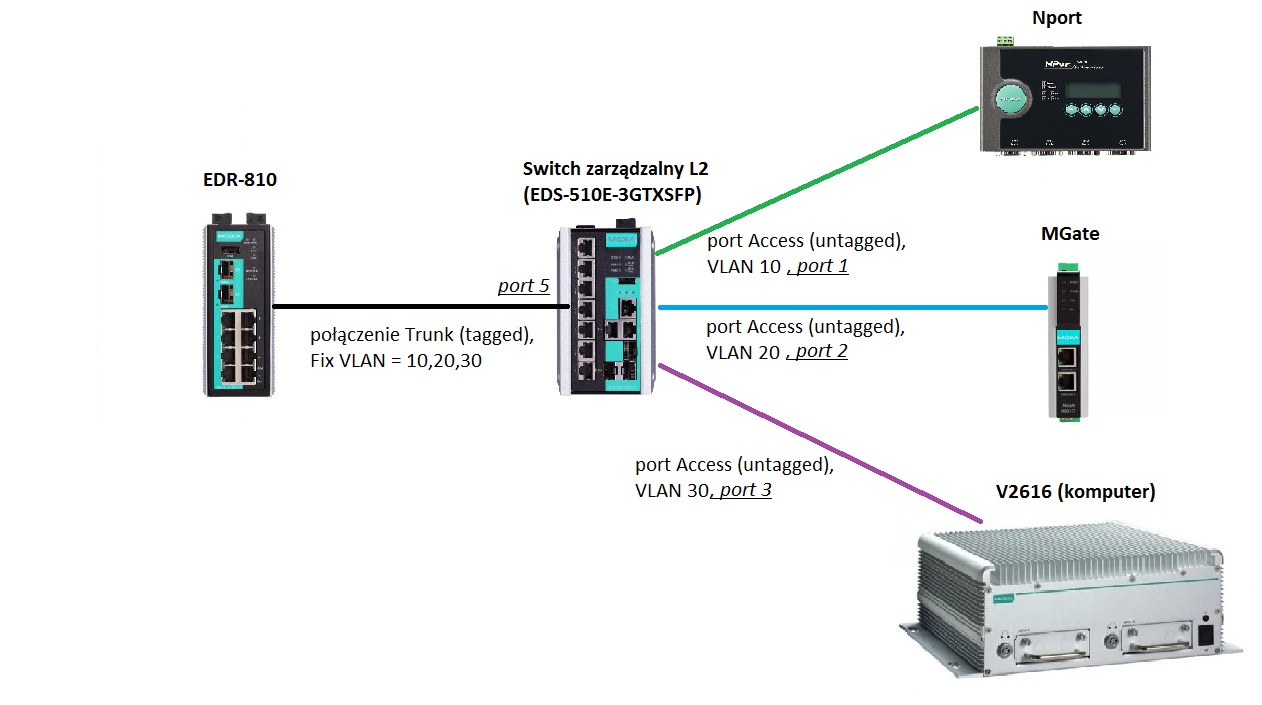

Kolejnym przypadkiem pokazującym możliwość łączenia na routerze ruchu pochodzącego z wielu VLAN-ów jest konfiguracja tzw. routera na patyku. Ruch z poszczególnych VLAN-ów ze switcha możemy wyprowadzić poprzez połączenie Trunk (a więc ramki tagowane) do routera.

Na schemacie poniżej switch EDS-510E-3GTXSFP posiada jeden port skonfigurowany do wysyłania i odbierania ramek tagowanych (trunk) z VLAN-ów o numerach 10, 20 oraz 30. Switch ten posiada również trzy inne porty skonfigurowane jako Access (untagged) z numerami odpowiednio 10,20 i 30. Bez podłączenia do switcha routera ruch pomiędzy VLAN-ami 10, 20 i 30 jest oczywiście w pełni izolowany. Za pomocą routera EDR-810 możemy określić dokładnie warunki komunikacji pomiędzy poszczególnymi VLAN-ami.

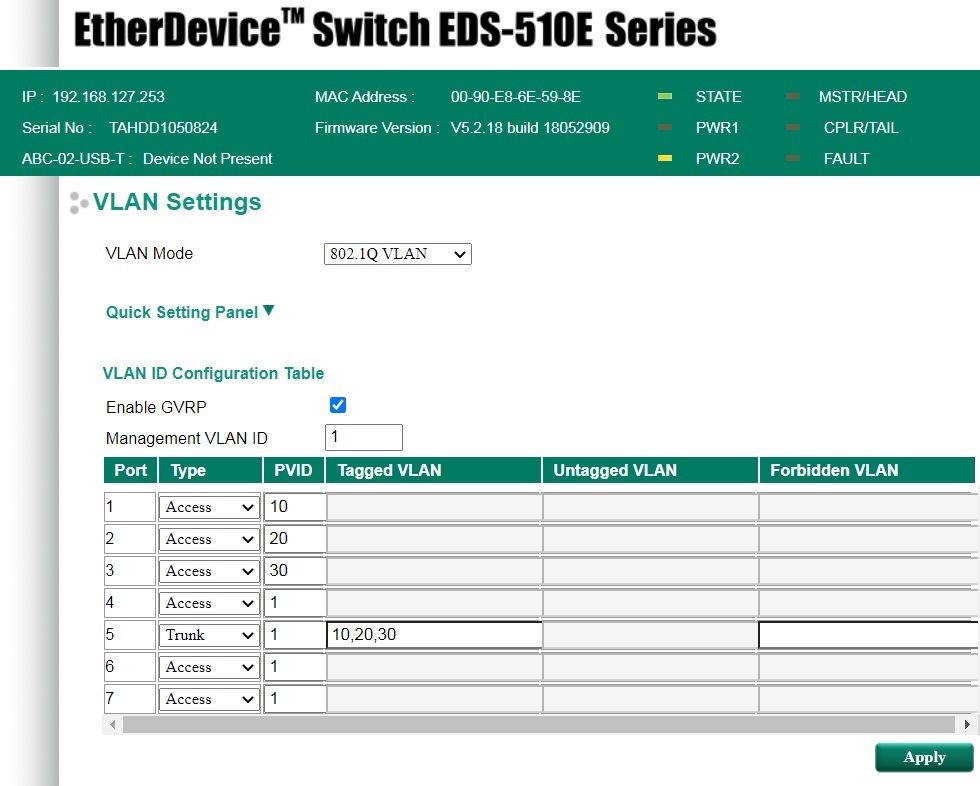

Na potrzeby tej konfiguracji tabela VLAN-ów switcha EDS-510E-3GTXSFP przedstawia się jak na poniższym screen-ie.

Zostawiliśmy w ustawieniach domyślny LAN (VLAN 1), a jedynie utworzyliśmy 3 nowe VLAN-y (porty ustawione jako „Access” czyli ramki nietagowane) oraz ustawiliśmy port łączący naszego switcha z routerem jako „Trunk” (port nr 5, ramki tagowane).

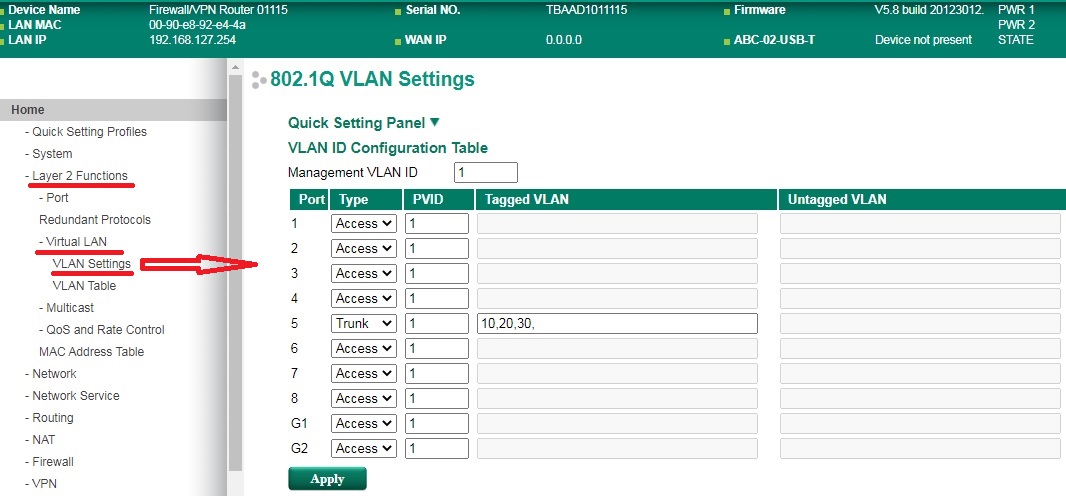

Konfiguracja na EDR-810 przedstawia się następująco: w pierwszej kolejności konfigurujemy jeden z portów jako Trunk (u nas port nr 5) i przypisujemy do niego wszystkie 3 VLAN-y (podobnie jak na switchu).

Następnie przystępujemy do konfiguracji interfejsów L3. Zauważmy, że do portu skonfigurowanego jako Trunk możemy przypisać więcej niż jeden interfejs warstwy L3 (!).

Od tej pory urządzenia z poszczególny VLAN-ów podłączonych do switcha EDS-510E-3GTXSFP będą mogły się komunikować ze sobą. Oczywiście warunkiem koniecznym jest jeszcze ustawienie odpowiednich adresów IP, masek (255.255.255.0 dla wszystkich urządzeń) oraz wprowadzenie prawidłowych bram (bardzo ważne !). W naszym przykładzie adresy i bramy dla tych urządzeń zostały wprowadzone zgodnie z tabelką:

|

Urządzenie końcowe |

Adres IP |

Brama |

|

Nport |

192.168.10.1 |

192.168.10.254 |

|

MGate |

192.168.20.1 |

192.168.20.254 |

|

V2616A |

192.168.30.1 |

192.168.30.254 |

Podsumowanie

Niniejszy wpis miał za zadanie przybliżyć zagadnienia związane z segmentacją sieci (podział na VLAN-y, podział na podsieci) oraz nakreślić korzyści wynikające z ich stosowania. Dodatkowo przedstawiono konfigurację poszczególnych zagadnień z wykorzystaniem routera Moxa EDR-810-2GSFP. Pokazano jakie korzyści niesie zastosowanie translacji adresów (NAT) oraz jak skonfigurować podstawowe ustawienia zapory ogniowej na routerze.

Zapraszamy do zapoznania się z naszą ofertą szkoleń, które pozwolą dokładniej zgłębić tematykę przemysłowych sieci Ethernet i nie tylko: Szkolenia Elmark Automatyka.